نظارت گسترده

نظارت گسترده، نظارت پیچیده بر همه یا بخشی از یک جامعه با هدف نظارت بر گروهی از شهروندان است.[1] این نظارت، بیشتر به وسیله حکومت محلی یا حکومت فدرال یا سازمانهای دولتی مانند آژانس امنیت ملی و اداره تحقیقات فدرال (افبیآی) انجام میگیرد. اما ممکن است شرکتها نیز (به نیابت از حکومتها یا به ابتکار خود) چنین نظارتی را انجام دهند. بسته به قانون اساسی و قوه قضائیه هر کشور، قانونی بودن و نیاز به دریافت اجازه برای نظارت گسترده، فرق میکند. این مهمترین نشانه تمایز رژیمهای تمامیتخواه است. همچنین اغلب، متفاوت از نظارت هدفمند انگاشته میشود.

نظارت گسترده، همیشه ابزاری لازم برای مقابله با تروریسم، پیشگیری از بزه و ناآرامی اجتماعی، حفاظت از امنیت ملی و کنترل جامعه دانسته شدهاست. درمقابل، همیشه از آن به خاطر زیر پا گذاشتن حریم شخصی، محدود کردن حقوق مدنی و سیاسی و آزادی، و غیرقانونی بودن، تحت برخی سامانههای قانونی یا قانون اساسی از آن انتقاد شدهاست. نقد دیگر این است که افزایش نظارت گسترده میتواند به توسعه یک دولت نظارتی یا دولت پلیس الکترونیک بینجامد که در آن با برنامههای آن مانند کوینتلپرو، آزادیهای شهروندی، نقض شده یا مخالفت سیاسی، تضعیف میشود. چنین دولتی میتواند به عنوان یک دولت تمامیتخواه شناخته شود.

در سال ۲۰۱۳ (میلادی) افشاگری[2] ادوارد اسنودن دربارهٔ نظارت جهانی، پرسشهای زیادی را دربارهٔ نظارت گسترده حکومتهای جهان مطرح کرد.[3] اسناد اسنودن، بحث دربارهٔ آزادیهای فردی و حق حریم شخصی در عصر اطلاعات را آغاز کرد و نظارت گسترده را به یک مسئله جهانی تبدیل کرد.[4][5][6][7]

بر پایه کشور

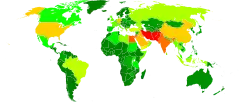

سازمان حریم شخصی بینالملل در برآورد سال ۲۰۰۷ (میلادی) خود با بررسی ۴۷ کشور گفت در مقایسه با سال گذشته، نظارت در جهان، بیشتر شده و حفاظتهای حریم شخصی، کاهش یافتهاست. بر پایه نمرهها هشت کشور به عنوان 'جوامع با نظارت همیشگی' شناخته شدند. در میان این هشت کشور، چین، مالزی، و روسیه، پایینترین نمرهها را داشتند. به دنبال آن سنگاپور و بریتانیا در یک رده، و سپس تایوان و تایلند و سپس ایالات متحده آمریکا قرار میگرفتند. بالاترین نمره را یونان گرفت که در برابر سوءاستفاده، حفاظتهای مناسب داشت.[8]

بسیاری از کشورهای جهان، هزاران دوربین مداربسته را در مناطق شهری، حومه شهری، و حتی روستایی نصب کردهاند.[9][10] برای نمونه در سپتامبر ۲۰۱۷ اتحادیه آزادیهای شهروندی آمریکا اعلام کرد که: «ما در خطر اوجگیری به یک جامعه نظارت خالص هستیم که کاملاً با ارزشهای آمریکایی، بیگانه است» و این «به خاطر آینده احتمالاً سیاهی است که در آن هر حرکت، هر تراکنش مالی، یا تماسی ضبط، گردآوری، و نگهداری میشود و هر وقت که مقامات حکومتی بخواهند آماده بررسی و استفاده علیه خود ما است.»[11]

در ۱۲ مارس ۲۰۱۳ گزارشگران بدون مرز گزارش ویژهای را دربارهٔ نظارت اینترنتی، منتشر کرد. در این گزارش از «دولتهای دشمن اینترنت» نام برده شد. حکومت این کشورها در نظارت فعالانه و مداخلهجویانه بر خبرگزاریها، فعال هستند و در نتیجه، آزادی اطلاعات و حقوق بشر را به شکل گستردهای زیر پا میگذارند. پنج کشور نخست این فهرست، بحرین، چین، ایران، سوریه، و ویتنام هستند.[12]

بحرین

بر پایهگذارش مارس ۲۰۱۳ گزارشگران بدون مرز، بحرین یکی از پنج دولت دشمن اینترنت است. حکومت این کشور در نظارت فعالانه و مداخلهجویانه بر خبرگزاریها، فعال هستند و در نتیجه، آزادی اطلاعات و حقوق بشر را به شکل گستردهای زیر پا میگذارد. بحرین یکی از بالاترین جایگاهها در نظارت و فیلتر اینترنتی را دارد. خانواده سلطنتی بحرین، آل خلیفه در همه زمینههای مدیریت اینترنت حضور دارند و ابراز پیچیدهای برای جاسوسی دربارهٔ خود در اختیار دارد. کنشهای برخط مخالفان و خبرگزاریها به شدت زیر نظر گرفته میشود و نظارت بر آنها رو به افزایش است.[12]

چین

بر پایهگذارش مارس ۲۰۱۳ گزارشگران بدون مرز، چین یکی از پنج «دولت دشمن اینترنت» است. حکومت این کشور در نظارت فعالانه و مداخلهجویانه بر خبرگزاریها، فعال است و در نتیجه، آزادی اطلاعات و حقوق بشر را به شکل گستردهای زیر پا میگذارد. همه دسترسیها به اینترنت، متعلق به دولت یا حزب کمونیست چین است یا بر آنها کنترل دارد. بسیاری از خبرنگاران خارجی در چین گفتهاند که تماس تلفنی آنها شنود و بر ایمیل آنها نظارت میشود.[12]

ابزارهای فیلتر و نظارت بر اینترنت، بهطور کل، «دیوار آتش بزرگ چین» شناخته میشوند. به غیر از مقررات مسیریابی معمول که اجازه قطع دسترسی یک نشانی آیپی یا دامنه اینترنتی خاص را میدهد دیوار آتش بزرگ چین از فناوری بازرسی ژرف بستهها در اندازه بسیار بزرگ استفاده میکند تا بر کلیدواژهها نظارت و در صورت لزوم، آنها را مسدود کند. دیوار آتش بزرگ چین توانایی پویایی در مسدود کردن ارتباطات رمزنگاری شده دارد. یکی از اصلیترین رسانندههای خدمات اینترنت در این کشور به نام چاینا یونیکام به سرعت و به صورت خودکار،از جابجایی ارتباطات رمزنگاری شده، جلوگیری میکند.[12]

سامانه نظارتی که چین توسعه داده، به دیوار آتش بزرگ چین محدود نمیشود. نظارت بر شبکههای اجتماعی، گفتگوی اینترنتی، و صدا روی پروتکل اینترنت نیز وجود دارد. شرکتهای خصوصی، پاسخگوی مستقیم به مقامهای چینی برای نظارت بر شبکههای خود و اطمیناندادن از جلوگیری از پخش پیامهای ممنوعه هستند. پیامرسان فوری تنسنت کیوکیو متعلق به شرکت تنسنت به سازمانهای این کشور اجازه میدهد که با جستجوی برخی کلیدواژهها یا گزارهها بر جزئیات دادوستد پیامها بین کاربران اینترنت، نظارت کنند. نویسنده هر پیام با شماره تلفن خود شناسایی میشود. تنسنت کیوکیو اساساً یک تروجان بزرگ است. از مارس ۲۰۱۲ بر پایه مصوبات تازه، همه کاربران وبگاههای میکروبلاگینگ باید نام و شماره تلفن خود را ثبت کنند.[12]

اسکایپ که یکی از محبوبترین پلتفورمهای صدا روی پروتکل اینترنت است به شدت در چین نظارت میشود. خدمات اسکایپ در چین، تنها با همکاری یک شرکت داخلی به نام گروه تیاام در دسترس است. ویرایش زبان چینی اسکایپ به نام «تیاُاِم اسکایپ»، کمی با ویرایش دیگری که در دیگر کشورهای جهان، قابل بارگیری است فرق میکند. گزارش اوپننت اینیشیتیو[13] در آسیا میگوید که هر پیامی که فرستاده یا گرفته میشود از سرورها کپی میشود. شنود الکترونیک و نگهداری پیامها با نام فرستنده و گیرنده یا با جستجو بر پایه کلیدواژهها در گفتگو انجام میشود.[14]

در ۳۰ ژانویه ۲۰۱۳ نیویورک تایمز گزارش کرد که مورد حمله سایبری حکومت چین قرار گرفتهاست. نخستین حمله در ۱۳ سپتامبر ۲۰۱۲ بود. هنگامیکه این روزنامه میخواست نوشتهای دربارهٔ ثروت خانواده نخستوزیر برونگرای چین، ون جیابائو منتشر کند. این روزنامه میگوید هدف از حمله، شناسایی منابعی بود که دربارهٔ فساد در میان همراهان نخستوزیر آن کشور اطلاع داده بودند. والاستریت جورنال و سیانان نیز گفتهاند که هدف حمله سایبری چین قرار گرفتهاند. در فوریه ۲۰۱۳ توییتر اعلام کرد که حساب کاربری ۲۵۰٬۰۰۰ کاربر، قربانی حمله سایبری مشابه نیویورک تایمز قرار گرفتهاست. مندیات، شرکت تامینکننده امنیت شبکه نیویورک تایمز میکند با شناسایی منبع حمله، آنها را گروهی رخنهگر به نام تهدیدهای پیشرفته و مستمر ۱ معرفی کرد که واحدی از ارتش آزادیبخش خلق هستند. این واحد در یک ساختمان ۱۲ طبقه در شانگهای مستقر است و صدها و شاید هزاران کارمند دارد که مستقیماً از سوی حکومت چین پشتیبانی میشود.[12]

تازهترین شیوه نظارت در چین، سامانه اعتبار اجتماعی است که شهروندان و پیشهوران، بر پایه انتخاب و رفتارهای خود، امتیاز مثبت یا منفی میگیرند.[15]

بر پایه سازمان پژوهش فناوری Comparitech، شهر چونگکینگ با داشتن ۱۵/۳۵ میلیون نفر جمعیت و ۲/۵ میلیون دوربین مداربسته، زیرنظرترین شهر جهان اس. چنین نظارتی در شهرهای بزرگ دیگر چین، مانند شانگهای، پکن، و شنژن نیز دیده میشوند.[16]

آلمان شرقی

پیش از انقلاب دیجیتال یکی از بزرگترین پروژههای نظارت گسترده، توسط اشتازی، پلیس مخفی آلمان شرقی انجام میشد. در هنگام فروپاشی دیوار برلین در ۱۹۸۹ این پلیس، نزدیک به ۳۰۰٬۰۰۰ خبرچین (نزدیک به یک نفر از ۵۰ نفر) در میان مردم داشت. این خبرچینها حتی بر کوچکترین مخالفتهای سیاسی نیز نظارت میکردند. بسیاری از مردم آلمان غربی که برای دیدار خانواده و دوستان خود به آلمان شرقی سفر میکردند نیز هدف جاسوسی جاسوسی بودند. در مورد سیاستمدارهای رده بالای آلمان غربی و کسانی که مورد توجه مردم بودند هم چنین بود.

بیشتر شهروندان آلمان شرقی از جاسوسی حکومت از خود، آگاه بودند. این موضوع باعث پیدایش فرهنگ عدم اعتماد مردم به حکومت خود شد. تا اندازه محسوسی، گفتگو دربارهٔ مسائل سیاسی به چهاردیواری خانهها و تنها بین اعضای خانواده و نزدیکترین دوستان، محدود شد. درحالیکه بهطور گستردهای در جامعه، همه ظاهر خود را در پیروی بیچونوچرا از حکومت، حفظ میکردند.

اتحادیه اروپا

حق حفظ حریم شخصی در قوانین اتحادیه اروپا بسیار مهم است. رهنمود حفاظت از داده، پردازش داده شخصی در اتحادیه اروپا را تنظیم میکند. برای مقایسه، آمریکا هیچ قانون حفاظت از داده مانند اتحادیه اروپا ندارد. در عوض، آمریکا حفاظت از داده را بر یک پایه جزئی، تنظیم میکند.[17]

از اوایل سال ۲۰۱۲ (میلادی) اتحادیه اروپا بر مقررات کلی حفاظت از داده کار میکند تا جایگزین رهنمود حفاظت از داده شود و حفاظت از داده و حریم شخصی را با هم هماهنگ کند. در ۲۰ اکتبر ۲۰۱۳ کمیتهای در پارلمان اروپا از قانونی حمایت کرد که اگر تصویب شود به موجب آن شرکتهای آمریکایی باید پیش از هماهنگی با حکمهای دادگاهی آمریکا برای گردآوری داده از مردم اروپا باید از مقامهای اروپایی تاییدیه امنیتی بگیرند. رایگیری، بخشی از تلاشهای اروپا برای حفاظت از شهروندان اروپا در برابر نظارت برخطی است که فاش شده، آژانس امنیت ملی با برنامههای جاسوسی از راه دور خود انجام میدهد.[18] کمیسیونر عدالت و حقوق اتحادیه اروپا، ویوین ردینگ گفت: «پس از افشاگری دربارهٔ برنامههای گسترده نظارتی گردآوری و پردازش اطلاعات شخصی آمریکا پرسشگری، کاری، لازم و متناسب است تا منافع امنیت ملی، تامین شود.» همچنین اتحادیه اروپا از آمریکا خواسته تغییراتی در مصوبات خود ایجاد کند تا با بازپرداختهای پیشبینی شده در اروپا سازگار شوند؛ زیرا اگر شهروندان آمریکایی که در اروپا هستند احساس کنند حقوقشان زیرپا گذاشته شده، میتوانند در دادگاه شکایت کنند. اما شهروندان اروپاییِ بدون اجازه زندگی در آمریکا چنین حقی ندارند.[19] هنگامیکه توافق اتحادیه اروپا / آمریکا برای اجرای اصول بینالمللی پناهگاه ایمن حریم شخصی توسط دیوان دادگستری اروپا لغو شد در ژوئیه ۲۰۱۶ چارچوب تازهای برای ترافیک اینترنت جابجا شده در دو سر اقیانوس اطلس به تصویب رسید.[20][21]

در آوریل ۲۰۱۴ دیوان دادگستری اروپا رهنمود نگهداری داده اتحادیه اروپا را بیاعتبار اعلام کرد. دادگاه گفت که این رهنمود، دو حق اساسی ۱) احترام به زندگی شخصی و ۲) حفاظت از داده شخصی را نادیده میگیرد.[22] شورای قانونگزاری اتحادیه اروپا، رهنمود نگهداری داده اتحادیه اروپا را در ۱۵ دسامبر ۲۰۰۵ تصویب کرده بود. این رهنمود از شرکتهای مخابراتی میخواست که بر پایه قوانین داخلی کشورهای عضو اتحادیه اروپا و با درخواست آنها، فراداده تلفن، اینترنت، و دیگر داده مخابراتی را برای دورهای بیش از ۶ ماه و کمتر از ۲ سال از هنگام درخواست آن کشورها نگه دارد. دسترسی به این اطلاعات، محدود به به بررسی بزههای جدی نمیشود و محدود به حکم دادگاه هم نیست.[23][24]

تحت برنامه هفتم چارچوب توسعه فنی و پژوهشی، با همکاری چند شرکت صنعتی، برخی کنشهای نظارتی گسترده ماموریتگرا و چندگانه[25] (مانند ایندکت و هاید) از سوی کمیسیون اروپا تأمین مالی شدند.[26][27][28][29][30]

پروژه ایندکت (سامانه اطلاعات هوشمند که از نظارت، جستجو، و شناسایی امنیتی شهروندان در محیطهای شهری پشتیبانی میکند)[31] سامانه نظارت هوشمند بر محیط شهری را توسعه میدهد تا داده عملیاتی شناسایی و تشخیص خودکار و پردازش هوشمند همه اطلاعات رفتارهای نابهنجار یا خشن را ثبت و مبادله کند.[32][33]

انتظارهای اصلی که از ایندکت میرود این موارد هستند:

- آزمایش تحلیل هوشمند داده تصویر و صدا برای شناسایی تهدیدها در محیطهای شهری

- ساخت ابزار و فناوری حفاظت از داده و حریم شخصی در هنگام نگهداری و جابجایی اطلاعات با استفاده از رمزنگاری کوانتومی و روشهای تازه نهاننگاری

- تشخیص رایانهای تهدیدها و بزههای هدفمند در منابع اینترنتی با راه حلهای حفاظت از حریم شخصی

- ساخت یک موتور جستجو برای جستجوی معنایی سریع بر پایه نهاننگاری درونمایه مرتبط با پورنوگرافی کودکان و قاچاق اعضای بدن

- بکارگیری سامانه رایانهای توزیعشده که میتواند اطلاعات را به شکل مؤثری پردازش کند.

هاید (امنیت میهن، زیستسنجشی، و اخلاق شناسایی فردی)[34] یک پروژه پژوهشی با هدف تمرکز بر برنامه هفتم چارچوب توسعه فنی و پژوهشی بود که کمیسیون اروپا آنرا تأمین مالی کرد. این کنسرسیوم با هماهنگی امیلیو موردینی،[35] پیامدهای اخلاقی و حریم شخصی بکارگیری فناوریهای شناسایی فردی و زیستسنجشی را بررسی کرد که تمرکز آن بر پیوستگی بین شناسایی فردی، احراز هویت، شناسایی، و نظارت گسترده بود.[36]

آلمان

در سال ۲۰۰۲ یک نقص نرمافزاری باعث شد روی قبضهای تلفن همراه، یک شماره تلفن ویژه آژانس اطلاعات فدرال نوشته شود. در نتیجه شهروندان آلمان دریافتند که گفتگوهای تلفنی آنها شنود میشود.[37]

هند

مجلس هند لایحه فناوری اطلاعات، ۲۰۰۰ را بدون رای مخالف تصویب کرد. بر پایه این لایحه، دولت هند، قدرت نامحدودی برای شنود همه گفتگوهای تلفنی، بدون حکم یا رای دادگاه دارد. بند ۶۹ لایحه میگوید که «در صورت نیاز یا مصلحت برای حاکمیت یا حفظ یکپارچگی هند، دفاع از کشور، امنیت کشور، روابط دوستانه با کشورهای خارجی، نظم عمومی، پیشگیری از تحریک به انجام هر عملی که تخلف شناخته میشود، یا بررسی هرگونه بزه، سازمانهای اطلاعاتی حکومت فدرال/حکومت ایالتی قدرت دارند هرگونه اطلاعات ساخته، فرستاده، دریافت، یا نگهداری شده در هر منبع رایانهای را شنود، نظارت، یا رمزگشایی کنند.»

شبکه اطلاعاتی هند به نام ناتگرید در مه ۲۰۱۱ بهطور کامل، راهاندازی شد.[38] با این شبکه، موقعیت مکانی، ترافیک اینترنت، تاریخچه سفرهای هوایی و ریلی، تماسهای تلفنی، اسلحه، گواهینامه رانندگی، داراییها، بیمه، و درآمدهای مالیاتی هر کس در لحظه و بدون بازرسی، در دسترس است.[39] با یک شماره ملی که از فوریه ۲۰۱۱ به هر کسی داده شده، دولت هند میتواند هر کسی را در لحظه، ردیابی کند. بر پایه اثر انگشت، عنبیه، و موقعیت جغرافیایی خانه هر کسی که در سرشماری سال ۲۰۱۱ شرکت کرده بود یک مرکز ثبت اطلاعات ملی برای همه شهروندان هند ساخته شد.[40][41]

همانطور که در طرح نخستین آمده بود ۱۱ سازمان دولتی به همه داده گردآوری شده دسترسی دارند. از جمله این آژانسها میتوان شاخه تحقیقات و تحلیل، اداره اطلاعات (هند)، اداره اجرای قانون، آژانس بررسی ملی، اداره مرکزی بازرسی، اداره اطلاعات درآمد، و اداره کنترل مواد مخدر را نام برد.

بسیاری از ایالتهای هند دوربین مدار بسته با امکان تشخیص چهره و مطابقت با داده زیستسنجشی شماره ملی، نصب کردهاند.[42] آندرا پرادش و تلانگانا با کمک شماره ملی مردم، یک پایگاه داده کامل از مردم خود ساختهاند و آنرا هاب جامع اطلاعات مینامند. دیگر ایالتهای هند هم دارند چنین کاری را میکنند.[43]

ایران

بر پایهگذارش مارس ۲۰۱۳ گزارشگران بدون مرز، ایران یکی از پنج کشور «دشمن اینترنت» است که حکومتهای آنها همواره در کارهای عادی خبرنگاران، دخالت میکند. حکومت ایران، تقریباً همه نهادهای تنظیم مقررات، مدیریت، یا تصویب قوانین مخابراتی را کنترل یا اداره میکند. در مارس ۲۰۱۲ شورای عالی فضای مجازی به ریاست رئیسجمهور ایران (محمود احمدینژاد) تشکیل شد. کار این شورا تعیین سیاستهای دیجیتال است. یک «اینترنت موازی» با سرعت بالا اما کاملاً نظارت و کنترلشده، وجود دارد.[12]

ابزارهایی که سازمانهای ایرانی برای نظارت و کنترل اینترنت استفاده میکنند شامل ابزار شنود الکترونیک داده با توانایی بازرسی ژرف بستهها میشود. ایران از ابزارهای شنود الکترونیک خریداری شده از شرکتهای پیشرو چینی مانند زدتیئی و هواوی استفاده میکند. شرکت مبین نت که فراهمآورنده اصلی خدمات شبکه موبایل است از دستگاههای شرکت هواوی برای واکاوای درونمایه ایمیل، ردیابی تاریخچه اینترنتگردی، و قطع دسترسی به وبگاهها استفاده میکند. دستگاههایی که زدتیئی به شرکت مخابرات ایران فروختهاست خدمات مشابهی به همراه نظارت بر شبکه تلفن همراه، ارائه میدهد. شرکتهای اروپایی، منبع دیگر ایران برای بدست آوردن دیگر ابزارهای جاسوسی و تحلیل داده هستند. از محصولات شرکتهایی چون اریکسون و نوکیا سولوشنز اند نتورکس (که بعدها به «تروویکور» تغییر نام داد) استفاده میشود. در سال ۲۰۰۹ این شرکتها فناوری دسترسی به پیامک و موقعیت جغرافیایی کاربران را به شرکت مخابرات ایران و ایرانسل (بزرگترین اپراتورهای شبکه تلفن همراه در ایران) فروختند. حکومت ایران از این فناوری برای شناسایی شهروندان ایرانی معنرضان به انتخابات ریاستجمهوری دهم استفاده کردند. استفاده از فناوری و دستگاههای نظارتی اسرائیل در ایران نیز گزارش شدهاست. اسرائیل، دستگاه مدیریت و نظارت ترافیک شبکه به نام NetEnforcer را به دانمارک و دانمارک به ایران فروخت. چنین فروش غیر مستقیم به ایران را شرکت زدتیئی چین برای دستگاههای ساخت آمریکا انجام دادهاست.[12]

مالزی

در ژوئیه ۲۰۱۸ پلیس سلطنتی مالزی تشکیل واحد بررسی بزههای اینترنتی علیه کودکان مالزی را اعلام کرد. این واحد به نرمافزار نظارت زنده و گسترده بر اینترنت مجهز است که در آمریکا توسعه یافته و با تمرکز بر پورنوگرافی کودکان، بر همه کابران اینترنت در مالزی نظارت میکند. این سامانه، یک «کتابخانه داده» از کاربران میسازد که شامل جزئیاتی مانند نشانی آیپی، وبگاه، موقعیت جغرافیایی، مدتزمان و دفعات استفاده از پروندههای بارگیری و بارگزاری شده را گردآوری میکند.[44][45][46]

مکزیک

پس از دههها چالش قاچاق موادمخدر و گروههای تبهکار، مکزیک، نظارت گسترده نظامی خود را تقویت کردهاست. نزدیک به نیمی از جمعیت مکزیک، دموکراسی این کشور را به شکل یک حکومت، نمیپذیرند و باور دارند که یک سیستم فرمایشی که بتواند مشکلات اجتماعی را حل کند بهتر است.[47] افشای این عقاید سیاسی میتواند نظارت گسترده بر سراسر کشور را آسانتر کند. «این لزوماً به معنی پایان کار نهادهای دموکراتیک مانند انتخابات آزاد یا رسانههای منتفد، به معنای کل نیست. بلکه به معنی تقویت سازوکارهایی برای استفاده از قدرت است که جلوی گفتمان، شفافیت، و توافق اجتماعی را میگیرد.»[48] توسعه سازمانهای اطلاعاتی با هدف برقراری امنیت، مدتی است که موضوع گفتگوی حکومت مکزیک بودهاست.

پس از افشای برنامه پریزم، دولت مکزیک آغاز به ساخت برنامه خود برای جاسوسی از شهروندان مکزیک کرد. بر پایه خنارو ویامی یکی از نویسندگان مجله پرسکو، مرکز رسیدگی و امنیت ملی مکزیک که آژانس اطلاعات ملی مکزیک است برای گردآوری اطلاعات از مردم مکزیک با آیبیام و اچپی آغاز به همکار کردهاست. فیسبوک، توئیتر، ایمیلها، و دیگر شبکههای اجتماعی نیز در اولویت قرار دارند.[49]

هلند

بر پایهگذارش سال ۲۰۰۴ گروه ذینفوذ حقوق دیجیتال اروپا، سرانه شنود تلفنی و الکترونیک پنهانی حکومت هلند از مردم آن کشور از هر کشور دیگری در جهان بیشتر است.[50] سرویس اطلاعات و امنیت نظامی هلند گروهی از ایستگاههای زمینی ماهوارهای را اداره میکند که ارتباطات ماهوارهای خارجی و همچنین ترافیک رادیویی بسامد بالا را شنود میکند.

کره شمالی

کره شمالی لقب «دولت نظارتی» را دارد. حکومت کره شمالی، کنترل کاملی بر همه مخابرات و اینترنت این کشور دارد. زندان رفتن به خاطر برقراری ارتباط با خارج از کشور، رویدادی عادی است. حکومت کره شمالی برای لوازم خانگی که شهروندان این کشور ممکن است در خانههای خود استفاده کنند محدودیت اعمال میکند. دستگاههای رادیو و تلویزیون این کشور به گونهای تنظیم میشوند که نتوانند سیگنالهای کشورهای نزدیک مانند کره جنوبی، چین، یا روسیه را دریافت کند.[51] حکومت این کشور، هیچ تلاشی برای پنهان کردن کنشهای جاسوسی از شهروندان نمیکند. در کره شمالی، شمار کسانی که تلفن هوشمند دارند در حال افزایش است. اگرچه این دستگاهها به شدت کنترل میشوند و حکومت این کشور از آنها برای سانسور و نظارت بر شهروندان استفاده میکند. رویترز در سال ۲۰۱۵ گزارش کرد که کوریولینک (اپراتور دولتی تلفن همراه کره شمالی) نزدیک به ۳ میلیون کاربر در این کشور ۲۴ میلیون نفری دارد. بدیهی است برای داشتن داده دیجیتال، شهروندان باید به تلفن همراه و دیگر خدمات برخط، دسترسی داشته باشند.

روسیه

قانون سامانه کنشهای تحقیقاتی عملیاتی (و سامانه کنشهای تحقیقاتی عملیاتی-۲) به هشت سازمان دولتی روسیه، اجازه نظارت کامل بر هر گونه ارتباط الکترونیک یا متعارف را بدون حکم دادگاه میدهد. به نظر میرسد که این قوانین با اصل ۲۳ قانون اساسی روسیه مغایرت دارند که میگوید:[52]

هر کس حق دارد که از زندگی خصوصی، رازهای شخصی و خانوادگی، و حفاظت از نام و افتخار خوب برخوردار باشد.

هر کس حق دارد از مکاتبات، گفتگوی تلفنی، پیام پستی، تلگراف، و دیگر روشهای پیامرسانی خصوصی برخوردار باشد. محدود کردن این حق، تنها با اجازه دادگاه، ممکن است.

در سال ۲۰۱۵ دادگاه حقوق بشر اروپا در پرونده زاخاروف علیه روسیه، رای داد که قانون سامانه کنشهای تحقیقاتی عملیاتی، اصل ۸ پیماننامه حقوق بشر اروپا را نقض میکند.

برای اجرای قانون یارووایا، به نگهدارای و دسترسی نامحدود به داده ارتباطی خصوصی، نیاز است.[53]

سنگاپور

لقب سنگاپور «شهر سانسور» است. ساختار نظارتی گسترده سنگاپور، شامل تلویزیونهای مدار بسته در مکانهای عمومی و حتی اطراف محلهها، نظارت اینترنتی، و استفاده از فراداده نظارتی برای ابتکار عملهای دولتی میشود. در سنگاپور، ثبت اطلاعات صاحب سیمکارت، حتی برای سیمکارتهای اعتباری، الزامی است. دولت سنگاپور، حق دسترسی به داده ارتباطی را دارد. بزرگترین شرکت مخابراتی سنگاپور، «سینگتل» رابطه نزدیکی با حکومت این کشور دارد و قانون سنگاپور، اجازه و اختیار گستردهای برای گردآوری داده حساس مانند پیامک، ایمیل، تاریخچه تماس تلفنی، و اینترنتگردی مردم خود بدون نیاز به اجازه دادگاه را میهد.[54]

نصب دوربینهای نظارت گسترده در سنگاپور، تلاشی برای پیشگیری نه تنها حملات تروریستی[55] بلکه برای امنیت عمومی مانند نزولخوری، پارک خودرو در جاهای غیرقانونی و مانند آنها است.[56] به عنوان بخشی از ابتکار عمل ملت هوشمند حکومت سنگاپور، شبکهای از حسگرها برای گردآوری و ارتباط داده بدست آمده از زندگی شهری (مانند حرکتهای فیزیکی شهروندان) ساختهاست. در سال ۲۰۱۴ برای این کار، از ۱۰۰۰ حسگر از چیپ رایانهای گرفته تا دوربینهای نظارتی استفاده شد[57] تا همه چیز از کیفیت آبوهوا گرفته تا امنیت عمومی زیر نظر باشد.[58]

در سال ۲۰۱۶ به پیشنهادی برای افزایش امنیت، نیروی پلیس سنگاپور ۶۲٬۰۰۰ دوربین در آسانسور و پارکینگ طبقاتی ۱۰٬۰۰۰ مسکن دولتیِ ساختِ هیئت مسکن و توسعه کار گذاشته شد.[59] با افزایش نگرانیهای امنیتی، شمار دوربینهای مدار بسته در مکانهای عمومی مانند ترابری همگانی و ساختمانهای دولتی/تجاری/اداری در سنگاپور رو به افزایش است.[55]

در سال ۲۰۱۸ حکومت سنگاپور، سامانههای نظارتی تازهتر و پیشرفتهتری را بکار گرفت. این کار از مرزهای آبی آغاز شد که حسگرهای الکترواپتیک سراسرنمای تازه در ساحلهای شمالی و جنوبی گذاشته میشوند تا دیدی ۳۶۰ درجه از منطقه، فراهم کنند.[60] از یک پهپاد تجهیز شده، در هنگام عملیات جستجو و نجات مانند گروگانگیری و حوادث برهمزننده نظم عمومی استفاده شود.[61]

اسپانیا

بر پایهگذارش سال ۲۰۱۷ حریم شخصی بینالملل، ممکن است اسپانیا یکی از ۲۱ کشور اروپایی محرومکننده اطلاعات (نگهداری داده) باشد.[62] به گفته آژانس اروپایی حقوق بنیادین در سال ۲۰۱۴ بسیاری از وکیلها تلاش کردند که چند پرونده را که نشان میداد شواهد محکومیت آنها با نگهداری گسترده داده بدست آمده، لغو کنند.[63]

سوئد

تشکیلات رادیو دفاع ملی سوئد به شنود الکترونیک مخابرات بیسیم محدود بود. اگرچه کنترلی بر آن وجود نداشت.[64] اما در دسامبر ۲۰۰۹ مصوبه تازهای اجرایی شد که به تشکیلات رادیو دفاع ملی سوئد اجازه میدهد کابلهای مخابراتی را که از مرزهای سوئد میگذرند شنود کند.[65] رسانندههای خدمات ارتباطی، قانوناً و محرمانه، باید داده ارتباطی کابلهایی را که از سوئد میگذرند به «نقاط تعامل» ویژهای بفرستند تا پس از دریافت حکم دادگاه، داده آن در دسترس باشد.[66]

از هنگام تغییر در مصوبه، تشکیلات رادیو دفاع ملی مورد انتقاد بودهاست. زیرا برداشت عمومی این است که این تغییر به نظارت گسترده میانجامد.[67] تشکیلات رادیو دفاع ملی، قویا این ادعا را رد کرده[65][68] و گفته، آنها اجازه هیچگونه نظارت دلخواه خود[69] و دسترسی مستقیم به کابلهای مخابراتی را ندارند.[70] همه شنودهای الکترونیک باید با حکم دادگاه ویژهای انجام شوند و معیارهای مشخصی را داشته باشند. وزیر دفاع سوئد، استن تولفورس این گفت: «باید بحث دربارهٔ نظارت گسترده را کنار گذاشت.»[71][72][73] به خاطر معماری ستون فقرات اینترنت در منطقه اسکاندیناوی، بخش زیادی از ترافیک نروژ و فنلاند نیز تحت تأثیر شنود سوئد قرار میگیرد.

سوریه

بر پایهگذارش مارس ۲۰۱۳ گزارشگران بدون مرز، سوریه یکی از پنج کشور «دشمن اینترنت» است که حکومتهای آنها همواره در کارهای عادی خبرنگاران، دخالت و نظارت میکند که به از دست رفتن آزادی اطلاعات و حقوق بشر میانجامد. از هنگام سختتر شدن جنگ داخلی سوریه، سانسور و نظارت سایبری، بدتر شدهاست. در این کشور، دست کم از ۱۳ سامانههای بلو کوت استفاده میشود تماسهای اسکایپ، شنود میشوند و از روشهای مهندسی اجتماعی، فیشینگ، و بدافزار استفاده میشود.[12]

ترکیه

کودتای نافرجام ۲۰۱۶ ترکیه، به تغییر به رژیم فرمایشی انجامید که از نظارت گسترده برای سرکوب دیدگاههای مخالف، استفاده میکند. با قالبی که حکومت، مردم را در آن میگذارد نظارت دیجیتال، بخشی از زندگی روزمره است. انتشار دانش علمی، فراتر از آنچه حکومت ترکیه بخواهد در حال سختتر شدن است. حکومت، هرگونه کنش فیزیکی و دیجیتال مخالف را ساکت میکند. امروز نظارت بر دانشگاهها بخشی از برنامه سرکوب دولت است. با دیکتاتوریتر شدن ترکیه، پیشبینی وضعیت کشور در چند سال آینده، مشکل است. دیجیتالسازی با هدف تمرکز نظارت دولتی، قدرت را در دست حکومت، متمرکز میکند. دیجیتالسازی و تمرکز قدرت در دست حکومت، رابطه نزدیکی با قدرت حکومت دارد. حکومت ترکیه، دلیل این کارهای خود را مبارزه با تروریسم و امنیت ملی بیان میکند. اما مشخص است که مسئله، چیزی بیش از آن است. بر پایهگذارش پلتفرم مشترک حقوق بشر که در ۲۳ فوریه ۲۰۱۷ منتشر شد در نه ماه پس از کودتا و وضعیت اضطراری؛ شمار دانشگاهیان ناپدید شده به ۴٬۸۱۱ نفر رسیدهاست. به همراه ۷٬۶۱۹ دانشگاهی که پس از کودتا و تعطیل شدن دانشگاهها از کار بیکار شدهاند.[74] نظارت گسترده در ترکیه به حکومت این کشور در کنترل مردم در مقیاس بزرگ، کمک میکند.

امارات متحده عربی

در اکتبر ۲۰۱۶ نشریه اینترسپت، در یک گزارش تحقیقی، جزئیات تجربه یک پژوهشگر امنیتی اهل ایتالیا (سیمونه مارگاریتلی) را منتشر کرد که برای انجام عملیات نظارت گسترده از سوی دولت امارات متحده عربی استخدام شده بود. آشکار شد که احمد منصور، یکی از هدفهای نخستین و اصلی کشورهای عربی خلیج فارس است. از مارگاریتلی برای مصاحبه با یک شرکت امنیت رایانه به نام دارکمتر در ابوظبی دعوت شد. مارگاریتلی این دعوت را رد کرد و به جای آن، یک پست وبلاگی به نام «چگونه سازمان اطلاعاتی امارات متحده عربی تلاش کرد من را برای جاسوسی از مردم خود استخدام کند» نوشت. در پاسخ به این پست، دارکمتر در یک پست توئیتری نوشت: «ترجیح میدهد واقعی صحبت کند و خیالپردازی نکند.»[75]

در ژانویه ۲۰۱۹ رویترز جزئیاتی از یک عملیات نظارت حکومتی مربوط به سال ۲۰۱۴ به نام «پروژه کلاغ» منتشر کرد که با مدیریت دولت امارت متحده عربی و کمک مأموران پیشین آژانس امنیت ملی، مانند لوری استرود (جاسوس سایبری پیشین آژانس امنیت ملی) پیش میرفت. خیلی زود پادشاهان کشورهای عربی خلیج فارس از این برنامه برای نظارت بر رهبران رقیب، مخالفان منتقد، و روزنامهنگاران استفاده کردند.[76]

پس از انتشار گزارش نیویورک تایمز دربارهٔ استفاده از اپلیکیشن پیامرسان اماراتی تُتُک برای نظارت دولتی، در دسامبر ۲۰۱۹ گوگل پلی و اپ استور (آیاواس) این اپلیکیشن را از فهرست اپلیکیشنهای خود، برداشتند.[77][78] سیاست حریم شخصی اپلیکیشن تتک، آشکارا بر این پایه بود که ممکن است داده شخصی کاربران را با «سازمانهای تنظیم مقررات، سازمانهای اجرای قانون، و دیگر درخواستهای دسترسی قانونی» همرسانی کند. جیاکومو زیانی و لانگ روآن، این ادعاها را رد کردند. البته گوگل پلی این اپلیکیشن را دوباره در دسترس قرار داد.[79]

بریتانیا

| برنامه نظارت بر تروریستها ستاد ارتباطات دولت |

|---|

|

نظارت دولتی در بریتانیا همزمان با رشد آگاهی عمومی در سده ۱۹ (میلادی) شکل گرفت.[80] بحران جاسوسی پستی در ۱۸۴۴ (میلادی) برای نخستینبار، ترس از دسترفتن حریم شخصی شهروندان بریتانیا را برانگیخت. در سده ۲۰ (میلادی) توانایی نظارت الکترونیک و پیشتازی در تحلیل رمز، در هنگام دو جنگ جهانی، رشد کرد.[81] در ۱۹۴۶ (میلادی) ستاد ارتباطات دولت بنیانگذاری شد. همکاری اطلاعاتی بین بریتانیا و آمریکا در سال ۱۹۴۶ با توافق یوکوسا رسمیت یافت. بعدها سه کشور نیوزیلند، کانادا، و استرالیا نیز به این توافق پیوستند و فایو آیز را تشکیل دادند. چند کشور دیگر نیز به عنوان «کشور ثالث» با فایو آیز همکاری میکنند. این توافق، سنگ بنای همکاری جهان غرب در گردآوری اطلاعات و «روبط ویژه» بین آمریکا و بریتانیا شد.[82]

پس از گسترش اینترنت و توسعه وب جهانگستر، یک سری گزارشهای رسانهای در سال ۲۰۱۳ از برنامههای نظارتی تازهتر ستاد ارتباطات دولت، مانند تمپورا پرده برداشتند.[83]

استفاده از این تواناییها با قانون مصوب مجلس بریتانیا ممکن است. به ویژه، دسترسی به پیامهای خصوصی (که مصداق شنود ارتباطی است) باید بر پایه حکمی انجام شود که وزیر امور خارجه بریتانیا امضا کردهاست.[84][85][86] همچنین قانون حریم شخصی داده اتحادیه اروپا در بریتانیا هم معتبر است. بریتانیا حاکمیت و امنیت خود را با روشهایی چون نظارت الکترونیک نشان میدهد.[87][88][89]

دادگاه قدرتهای تحقیقاتی که یک سامانه نظارتی قضایی بر سازمانهای اطلاعاتی بریتانیا است در دسامبر ۲۰۱۴ حکم داد که چارچوب قانونی بریتانیا، کنوانسیون اروپایی حقوق بشر را زیر پا نمیگذارد.[90][91][92] اگرچه این دادگاه در فوریه ۲۰۱۵ اعلام کرد که در یک مورد ویژه، توافق همرسانی داده که به سازمانهای اطلاعاتی بریتانیا اجازه دادن درخواست دریافت داده از دو برنامه شنود الکترونیک آمریکا به نامهای پریزم و آپ استریم کالکشن را میدهد تا پیش از افزودن دو پارگراف با اطلاعات اضافی، با کنوانسیون حقوق بشر اروپا مغایرت داشتهاست. این دو پاراگراف دربارهٔ جزئیات فرایندها و حفاظتهایی بودند که در دسامبر ۲۰۱۴ افشا شدند.[93][94][95]

در دسامبر ۲۰۱۴ دادگاه قدرتهای تحقیقاتی دریافت که چارچوبهای قانونی در بریتانیا اجازه نظارت گسترده را نمیدهند و اینکه ستاد ارتباطات دولت، داده را به شکل فلهای گردآوری و تحلیل میکند به معنی نظارت گسترده نیست.[90][91][92] گزارشی دربارهٔ حریم شخصی و امنیت که توسط کمیته اطلاعات و امنیت پارلمان بریتانیا نوشته شده، این دیدگاه را تأیید کرد. البته کمبودهایی را نیز در گذشته پیدا کرد و گفت که برای بهبود شفافیت، این چارچوبهای قانونی باید سادهسازی شوند.[96][97][98] این دیدگاه را کمیسیونر رهگیری ارتباطات هم تأیید کرد.[99] درحالیکه گروههای سرشناس مدافع آزادیهای فردی، به مخالفت شدید با شنود الکترونیک فلهای ادامه میدهند و درخواست تجدید نظر در دادگاه حقوق بشر اروپا را دارند،[100] برخی نیز به این دیدگاه اعتراض دارند.[101]

لایحه مقررات قدرتهای بازرسی ۲۰۰۰ مصوبه مهمی بود که قدرت نظارت و تحقیق بر عموم مردم و چگونگی آنرا مشخص کرد.[102] در سال ۲۰۰۲ حکومت بریتانیا اعلام کرد که میخواهد دامنه دسترسی لایحه مقررات قدرتهای بازرسی را گسترش دهد و به دستکم ۲۸ سازمان دولتی، قدرت دسترسی به فراداده تاریخچه وبگردی، تلفن، و فکس مردم را بدون حکم و بدون اطلاع فرد بدهد.[103]

لایحه محفاظت از آزادیها ۲۰۱۲ محدودیتهای بسیاری در ارتباط با کنترل و محدودسازی گردآوری، ذخیره، نگهداری، و استفاده از اطلاعات در پایگاه دادههای حکومتی، وضع میکند.[104]

با پشتیبانی هر سه حزب اصلی بریتانیا لایحه قدرتهای تحقیق و نگهداری داده ۲۰۱۴ در ژوئیه ۲۰۱۴ تصویب شد تا اطمینان بدست آید که پلیس و سازمانهای امنیتی، قدرت خود در دسترسی به تاریخچه تماسهای تلفنی و اینترنت را حفظ میکنند.[105][106]

این لایحه با لایحه قدرتهای بازرسی ۲۰۱۶ جایگزین شد. لایحه قدرتهای بازرسی ۲۰۱۶ یک اساسنامه جامع بود که نام شماری از قدرتهای پنهانی پیشین را فاش کرد (تجهیزات شنود، نگهداری فلهای فراداده، آژانس اطلاعاتی که از دادگان شخصی استفاده میکنند) و به حکومت بریتانیا اجازه میدهد که از شرکتهای اینترنتی و اپراتورهای شبکه تلفن همراه بخواهد تاریخچه تماسهای تلفنی (و نه درونمایه آن) و ارتباطی را برای ۱۲ ماه نگه دارد. همچنین، سپر محافظتی تازهای پدیدمیآورد که دسترسی به داده، شامل دریافت حکم از وزارت امور خارجه و تأیید قاضی برای اجرا دارد.[107][108] خبر این لایحه در دو گزارش دیوید اندرسون، مشاور سلطنتی و منتقد مستقل در مورد مصوبات تروریسم به نامهای «پرسشی دربارهٔ اعتمادسازی» در سال ۲۰۱۵[109] و «بررسی قدرتهای بزرگ» در سال ۲۰۱۶[110] مطرح شد. این دو گزارش، حاوی مطالب دقیقی (با ۶۰ موردپژوهی) از پرونده عملیاتی قدرتهایی هستند که بیشتر به عنوان «نظارتگر گسترده» شناخته میشوند. به خاطر دادخواستهای حقوقی پیشین که در دیوان دادگستری اتحادیه اروپا و دادگاه حقوق بشر اروپا مطرح شده، ممکن است این قانون به متممهایی نیاز داشته باشد.[111][112]

بسیاری از دولت-ملتهای پیشرفته، قوانینی را اجرا میکنند که تا اندازهای از نظارت بدون حکم، جلوگیری میکنند. نمونه این قوانین در بریتانیا، لایحه حقوق بشر ۱۹۹۸، لایحه حفاظت از داده ۱۹۹۸، و قوانینی است که پیش از نگهداری داده توسط حکومت، نیاز به حکم دارند.

[تا هنگام برگردان این نوشتار،] بریتانیا عضو اتحادیه اروپا است، در برنامههای آن شرکت میکند و پیرو سیاستها و رهنمودهای نظارتی اتحادیه اروپا است.

بیشتر دوربینها نظارتی در بریتانیا و به ویژه، دوربینهای درون ساختمانها و مغازهها توسط سازمانهای حکومتی، اداره نمیشوند و افراد یا شرکتهای خصوصی آنها را اداره میکنند. بر پایه درخواستهای لایحه آزادی اطلاعات ۲۰۰۰ در سال ۲۰۱۱ شمار کل دوربینهای مدار بستهای که حکومت در سراسر بریتانیا بر آنها نظارت میکرد نزدیک ۵۲٬۰۰۰ دوربین بود.[113] بحث گستردگی دوربینهای نظارتی در بریتانیا بیشتر به خاطر برآوردهای نادرستی است که مرتب، تکرار میشوند.[114] برای نمونه، در سال ۲۰۰۲ یک گزارش مقایسهای از یک نمونه آماری بسیار کوچک، شمار کل دوربینها در بریتانیا را ۴/۲ میلیون (۵۰۰٬۰۰۰ در لندن) برآورد کرد.[115] براوردهای درستتر، شمار کل دوربینهای حکومتی و خصوصی در سال ۲۰۱۱ در بریتانیا را ۱/۸۵ میلیون برآورد کردند.[116]

آمریکا

نظارت آژانس امنیت ملی (اِناساِی) |

|---|

|

به صورت تاریخی، نظارت گسترده در ایالات متحده آمریکا بخشی از سیاست سانسور زمان جنگ این کشور برای کنترل ارتباطات است که میتواند به عملیات نظامی ضربه بزند و به دشمن، کمک کند. برای نمونه، در هنگام دو جنگ جهانی، هر تلگراف بینالمللی از/به آمریکا که به شرکتهایی چون وسترن یونیون فرستاده میشد توسط نیروهای مسلح ایالات متحده آمریکا بازبینی میشد. پس از پایان دو جنگ جهانی نیز برنامههای نظارتی، مانند بلک چمبر (پس از جنگ جهانی اول) و پروژه شامروک (پس از جنگ جهانی دوم) ادامه یافتند.[117] بین ۱۹۵۶ تا ۱۹۷۱ اداره تحقیقات فدرال (افبیآی) با راهاندازی پروژههای کوینتلپرو، بسیاری سازمانها و افراد «توطئهگر» مانند جنبشهای صلحطلب، ضد جنگ، یا برابری نژادی و آلبرت اینشتین و مارتین لوتر کینگ جونیور را هدف گرفت.

هر سال، سازمانهای اطلاعاتی مانند آژانس امنیت ملی، و اداره تحقیقات فدرال (افبیآی) میلیاردها دلار را صرف، توسعه، خرید، بکارگیری، و اجرای سامانههایی چون کارنیور، اشلون، و ناروس میکنند تا حجم بسیار بزرگ دادهای را که هر روز از سامانههای تلفنی و اینترنتی بدست میآید شنود و تحلیل کنند.[118]

از هنگام حملات ۱۱ سپتامبر ۲۰۰۱ دستگاه اطلاعاتی گستردهای در درون آمریکا با گردآوری اطلاعات از آژانس امنیت ملی، اداره تحقیقات فدرال (افبیآی)، پلیس محلی، دفترهای وزارت امنیت میهن ایالات متحده آمریکا، و بازرسان بزههای نظامی پدید آمدهاست. این دستگاه اطلاعاتی، اطلاعات (اگر نگوییم همه، دستکم) میلیونها شهروند آمریکایی را گردآوری، تحلیل، و نگهداری میکند. بسیاری از آنها هیچ اتهامی ندارند.[119][120]

با برنامه ردیابی و کنترل جداسازی نامه، خدمات پستی ایالات متحده آمریکا از روی هر نامه پستی در آمریکا عکس میگیرد (نزدیک ۱۶۰ میلیارد در سال ۲۰۱۲). رئیس خدمات پستی ایالات متحده آمریکا گفت که این سامانه، در اصل برای مرتبسازی نامهها استفاده میشود ولی نگارهها برای استفاده نهادهای حکومتی اجرای قانون، در دسترس هستند.[121] پس از حملههای سیاهزخم در سال ۲۰۰۱ که به مرگ ۵ نفر منجر شد برنامه ۱۰۰ سالهای به نام «روی نامه» گسترش یافت که کار آن هدف گرفتن کسانی است که مظنون به انجام بزه هستند.[122]

اداره تحقیقات فدرال (افبیآی) برنامههایی چون فانوس جادویی و بازبین آیپی آدرس و رایانه را توسعه داده که میتوان آنها را از راه دور بر روی یک رایانه نصب کرد تا بتواند بر کنشهای یک فرد در رایانه شخصی خود نظارت کند.[123]

آژانس امنیت ملی اطلاعات تاریخچه تراکنشهای مالی، و عادتهای وبگردی را گردآوری میکند و بر ایمیلها نظارت میکند. آنها همچنین شبکههای اجتماعی مانند مایاسپیس [و فیسبوک] را تحلیل میکنند.[124]

پریزم، سامانه اجرایی منبع ویژهای است که شرکتهای فناوری خصوصی را که با سازمانهای اطلاعاتی، همکاری میکنند به صورت قانونی، در برابر دادرسی، محافظت میکند. بر پایه وبگاه رجیستر، متممهای لایحه ۲۰۰۸ لایحه نظارت بر اطلاعات خارجی ۱۹۷۸ «به جامعه اطلاعاتی ایالات متحده آمریکا اجازه میدهد هنگامیکه یکی از دو طرف در خارج از آمریکا است بدون حکم، تا یک هفته، بر تماس تلفنی، ایمیل، و دیگر ارتباطات شهروندان آمریکایی نظارت کنند.»[125] اطلاعرسانی عمومی دربارهٔ پریزم، نخستینبار در ۶ ژوئن ۲۰۱۳ پس از افشای اطلاعات طبقهبندیشده بدست ادوارد اسنودن و انتشار خبر در روزنامههای واشینگتن پست و گاردین رخ داد.

لایحه همدستی ارتباطی برای اجرای قانون از همه رسانندههای خدمات مخابراتی و اینترنتی میخواهد که شبکههای خود را طوری تغییر دهند که امکان شنود ارتباطات مخابراتی، صدا روی پروتکل اینترنت، و ترافیک اینترنت، راحتتر انجام شود.[126][127][128]

در اوایل سال ۲۰۰۶ یواسای تودی گزارش کرد که چندین شرکت تلفنی سرشناس، تاریخچه تماسهای تلفنی شهروندان آمریکایی را به آژانس امنیت ملی میدهند و این آژانس، آنها را در یک پایگاه داده بزرگ به نام «پایگاه داده تماسهای تلفنی آژانس امنیت ملی» (مینوی) نگهداری میکند. این گزارش از این اتهام، پرده برداشت که حکومت فدرال ایالات متحده آمریکا بدون حکم، بر شهروندان آمریکایی، نظارت الکترونیک و تلفنی میکند.[129] در سال ۲۰۱۳ با افشای پروژه همیسفیر، آشکار شد که شرکت ایتی اند تی، تماسهای تلفنی و وبگردی اینترنتی را به سازمانهای اطلاعاتی آمریکا میدهد.

ممکن است آژانسهای اجرای قانون از دوربینهای ثبت تخلف که برای کمک به اجرای قوانین ترافیکی در تقاطعها نصب میشوند نیز برای اهدافی غیر از حل مشکلات ترافیکی استفاده شوند.[130] برخی دوربینها امکان شناسایی سرنشینان درون خودرو را میدهند و شماره پلاک خودرو و تاریخ و ساعت و دیگر داده را که پلیس میتواند از آن استفاده کند گردآوری میکند.[131] به عنوان مبارزه با تروریسم، وزارت امنیت میهن، هزینه شبکه دوربینهای نظارتی در شهرها و شهرستانها را میپردازد.[132]

اداره پلیس نیویورک سیتی، پیش از کنوانسیون ملی جمهوریخواهان در سال ۲۰۰۴ به پرونده گروههای اعتراضی نفوذ کرد و اطلاعاتی را بدست آورد که به دستگیری ۱۸۰۰ نفر انجامید.[133]

تا پیش از افشاگری ادوارد اسنودن دربارهٔ آژانس امنست ملی، نظارت گسترده مدرن در آمریکا به عنوان بخشی از تلاشهای جنگی-دفاعی شناخته میشد. توسعه و بهبود پایدار اینترنت و فناوری، نظارت گسترده را آسانتر کردهاست. افشاگری اسنودن، به مفسران انتقادی اجازه میدهد که با پرسشهایی دربارهٔ کاربرد، استفاده، و سوءاستفاده از شبکههای فناوری، دستگاهها و سامانههای نرمافزاری را موشکافی کنند که برای «نظارت جهانی» نیز استفاده میشود. (Bogard 2006; Collier and Ong 2004; Haggerty and Ericson 2000; Murakami Wood 2013)[134] بین سالهای ۲۰۱۳ تا ۲۰۱۴ آژانس امنیت ملی، تاریخچه تماس تلفنی میلیونها کاربر ورایزن کامیونیکیشنز را گردآوری کردهاست. همچنین با برنامه پریزم، از گوگل و فیسبوک، داده گردآوری میکند. با کمک ادوارد اسنودن، خبرنگاران، نزدیک به ۷۰۰۰ سند فوق محرمانه را افشا کردند. اما به نظر میرسد که این اسناد، کمتر از ۱٪ اطلاعات را افشا کرده باشند. به نظر میرسد که دسترسی به همه داده شخصی هر فرد، مغایر متمم چهارم قانون اساسی ایالات متحده آمریکا باشد.

ویتنام

بر پایهگذارش مارس ۲۰۱۳ گزارشگران بدون مرز، ویتنام یکی از پنج کشور «دشمن اینترنت» است که حکومتهای آنها همواره در کارهای عادی خبرنگاران، دخالت میکند به از دست رفتن آزادی اطلاعات و حقوق بشر میانجامد. بیشتر ۱۶ شرکت رساننده خدمات اینترنتی، مستقیم یا غیر مستقیم توسط حزب کمونیست ویتنام کنترل میشوند. شرکت پیشرو در زمینه فناوری اطلاعات این کشور به نام گروه مخابرات و پست ویتنام که ۷۴٪ بازار را در اختیار دارد یک شرکت دولتی است. شرکت ویتتل که اپراتور شبکه تلفن همراه ویتنام است به وزارت دفاع ویتنام تعلق دارد. گروه افپیتی، یک شرکت خصوصی است. اما به حزب کمونیست ویتنام، پاسخگو است و برای پهنای باند خود به شرکتهای اینترنتی غالب، وابسته است.[12]

رسانندههای خدماتی، ابزار اصلی برای نظارت و کنترل هستند. حکومت، وبلاگنویسها را با حمله مرد میانی دائمی، نظارت میکند. این کار برای شنود الکترونیک دادهای که به وبگاههای امن (HTTPS) فرستاده میشود یا به گذرواژه نیاز دارند یا دیگر روشهای ارتباطی انجام میشود.[12] بر پایهگذارش ژوئیه ۲۰۱۲ خانه آزادی، ۹۱٪ شرکتکنندگان در نظرسنجی روی تلفن همراه خود، اینترنت دارند و حکومت ویتنام، تماسهای تلفنی را شنود و تماسهای «کنشگران» و «واکنشگران» را ردیابی میکند.[135]

صنعت نظارت گسترده

در پیامد انقلاب دیجیتال، بسیاری از جنبههای زندگی روزانه، شکل دیجیتال به خود گرفتهاند. در پی آن، نگرانیهای زیادی دربارهٔ نظارت گسترده حکومتها بر مردم وجود دارد. صنعت نظارت گسترده، اغلب از قوانین حق تکثیر و «توافق با کاربر» برای دریافت (معمولاً بدون اطلاع) «اجازه» استفاده میکند تا بر کاربرانی که از محصولات نرمافزاری یا دیگر تولیدات مرتبط استفاده میکنند نظارت کند. این کار، اجازه گردآوری اطلاعات را میدهد و اگر سازمانهای حکومتی، چنین کاری را انجام دهند غیرقانونی است. پس از آنکه شرکتها دادهای را گردآوری میکنند با سازمانهای حکومتی همرسانی میکنند بنابراین - عملاً - حفاظت از حریم شخصی، نقض میشود.

یکی از معمولترین روشهای نظارت گسترده، توسط شرکتهای بازرگانی انجام میشود. بسیاری از مردم با پیوستن به برنامههای خرید کارتی سوپرمارکت و خاربارفروشیها اطلاعات شخصی و عادتهای خرید خود را در ازای تخفیف، لو میدهند. حتی گاهی هزینههای پایه افزایش مییابند تا مردم بیشتری به پیوستن به این برنامهها تشویق شوند.

برنامههایی مانند گوگل ادسنس، اپنسوشال و ابزارکهای وب و شبکههای اجتماعی آنها و خدمات میزبان گوگل برای بسیاری از وبگاهها ابزارهای بسیار مهم و مؤثری برای گردآوری داده از کاربران و وبگاهها هستند. فیسبوک نیز اطلاعات را گردآوری میکند. اگرچه این گردآوری به بازدیدها از صفحهها محدود میشود. این داده برای سازمانها، بنگاههای بازرگانی، و دیگرانی که به دنبال گردآوری اطلاعات از کابران هستند باارزش است. گوگل، فیسبوک، و دیگر شرکتها از این داده، محافظت بیشتری میکنند. زیرا زمینه کاری آنها گسترش مییابد و داده جامعتر و باارزشتری بدست میآورند.[136]

ویژگیهای تازه (به ویژه آنهایی که بدون توجه کاربر، فعال میشوند) مانند موقعیت جغرافیایی به رسانندههای اینترنتی بزرگی مانند گوگل، توانایی نظارتی بیشتری میدهند. با این امکانات، گوگل میتواند جابجایی فیزیکی کاربرانی را که از تلفن همراه استفاده میکنند ردیابی کند. خدمات جیمیل، دارد ویژگیهای خود را افزایش میدهد تا اپلیکیشن مستقلی شود تا جاییکه حتی اگر یک مرورگر وب برای همگامسازی فعال نباشد نیز کار کند. این یکی از ویژگیهایی بود که در گوگل آی/او سال ۲۰۰۹ به آن اشاره شد و ویژگیهای اچتیامال۵ آینده را نشان داد که گوگل و دیگر شرکتها فعالانه در حال تعریف و ترویج آن هستند.[137]

در مجمع جهانی اقتصاد سال ۲۰۰۸ در داووس، سوئیس، مدیر عامل اجرایی گوگل اریک اشمیت گفت: «در دسترس شدن وب تلفن همراه، امکان فراهمآوردن نسل تازهای از تبلیغ بر پایه موقعیت جغرافیایی را میدهد و انقلاب بزرگی پدیدمیآورد.»[138] در همایش جهانی گوشی همراه در بارسلون در ۱۶ فوریه ۲۰۱۰ گوگل، دیدگاه تازه مدل کسبوکار خود برای اپراتورهای شبکه تلفن همراه را معرفی کرد و تلاش کرد اپراتورهای شبکه تلفن همراه را قانع کند که تبلیغ و خدماتدهی مبتنی بر موقعیت جغرافیایی را بپذیرند. نقش گوگل به عنوان تبلیغکننده به آن این اجازه را میدهد که از طریق هر اپراتور شبکه تلفن همراه که از خدمات تبلیغ بر پایه موقعیت جغرافیایی استفاده میکند بتواند موقعیت جغرافیایی کاربران تلفن همراه را بیابد.[139]

گوگل دربارهٔ کاربران خود بیشتر میداند. زیرا این به نفع کاربران است که بیشتر دربارهٔ خود به گوگل بگویند. هر چه ما بیشتر دربارهٔ کاربران خود بدانیم جستجو و اپ موبایل بهتری به او ارائه میکنیم. شما به یک اپراتور نیاز دارید و گوگل، یکی از انتخابهای شما است. امروز میگویم یک اقلیت، چنین انتخابی میکند اما فکر میکنم پس از مدتی، بسیاری چنین انتخابی خواهند کرد. زیرا ارزش زیادی و در سرورها و مانند آنها نهفتهاست.

سازمانهایی مانند بنیاد مرزهای الکترونیکی، دائماً تلاش میکنند که کاربران را از اهمیت حریم شخصی و توجه به فناوریهایی مانند موقعیت جغرافیایی آگاه کنند.

شرکت مایکروسافت در سال ۲۰۱۱ سامانه پخشی را اختراع کرد که با یک دوربین یا دستگاه ضبط، بر چهره کاربران از محصولات خود نظارت میکند و به رساننده، اجازه میدهد اگر چهره کاربر مورد نظر با شماره سریال پخش محصول، همخوانی نداشته باشد «کمک عملی» کند.[140]

گزارشگران بدون مرز در گزارش ویژهای در مارس ۲۰۱۳ نوشت که نظارت بر اینترنت، شامل فهرستی از «شرکتهای همکار دشمنان اینترنت» میشود که مسئول اجازه دادن به حکومتها از فناوریهای خود برای نقض حقوق بشر و آزادی بیان هستند. پنج شرکت نخست این فهرست: گروپ بل (فرانسه)، بلو کوت سیستمز (آمریکا)، گروه گاما (بریتانیا و آلمان)، هکینگ تیم (ایتالیا)، و تروویکور (آلمان) هستند. این فهرست، کامل نیست و احتمال میرود در آینده، بیشتر شود.[12]

دولت نظارتی

دولت نظارتی، کشوری است که حکومت آن نظارت فراگیری بر بخش زیادی از شهروندان و بازدیدکنندگان دارد. چنین نظارت گستردهای معمولاً با دلایلی چون لازم بودن برای حفظ امنیت ملی مانند پیشگیری از بزه و کنشهای تروریستی توجیه میشود. اما ممکن است برای خفه کردن انتقاد و مخالفات با حکومت نیز استفاده شود.

نمونهای از نخستین دولتهای نظارتی، اتحاد جماهیر شوروی سوسیالیستی و آلمان شرقی هستند که شبکه گستردهای از خبرچینها، یک پایگاه فناوری پیشرفته رایانهای، و فناوری دوربینهای جاسوسی داشتند.[141] اما این دولتها فناوری نظارت گسترده امروز را نداشتند. مانند استفاده از پایگاه داده و نرمافزار شناسایی الگو برای پیوند دادن اطلاعات بدست آمده از شنود تلفنی، تشخیص صدا، واکاوی ترافیک مخابراتی، نظارت بر تراکنشهای مالی، شناسایی خودکار شماره پلاک خودرو، ردیابی مکانی با تلفن همراه، سامانههای تشخیص چهره (و همچنین ظاهر و شیوه راه رفتن)، مشخصات دیانای، و غیره.

شهرهای هوشمند

توسعه شهرهای هوشمند باعث افزایش سازگاری با فناوریهای نظارتی دولتها شدهاست. اگرچه هدف پایه نظارت در این شهرها استفاده از اطلاعات فناوریهای ارتباطی با شماری از شهرها است که به افزایش کارایی زیرساختهای شهری و همچنین مشارکت مردمی میانجامد. حسگرها و سامانههای نظارتگر با هدف کمک به کارایی زیرساختهای یک شهر هوشمند، بر عملیات، و کنشهای آن نظارت میکنند. برای نمونه، شهر، برق کمتری مصرف میکند؛ ترافیک آن، روانتر و تأخیر آن کمتر است؛ شهر، ایمنتر است؛ رسیدگی به حوادث سریعتر انجام میشود؛ از تخلف شهروندان از قانون جلوگیری میشود. نمونهای از آن در زیرساختهای شهری، توزیع برق، و رفتوآمد جادهها با چراغهای راهنمایی است که به گونهای تنظیم میشوند که بهطور خودکار به رویدادها واکنش نشان دهند.[142]

توسعه فناوری شهر هوشمند به افزایش پتانسیل دخالت بدون حکم در حریم شخصی و محدودیت در خودمختاری انجامیدهاست. یکپارچهسازی گسترده اطلاعات و فناوریهای ارتباطی با زندگی روزانه مردم، توانایی نظارتی دولتها را افزایش دادهاست - تا جاییکه ممکن است مردم نفهمند چه اطلاعاتی، چه زمانی، و با چه هدفی بدست آمدهاند. چنین شرایطی ممکن است به سر برآوردن دولت پلیس الکترونیک، بینجامد. شانگهای، آمستردام، سن خوزه، دبی، بارسلون، مادرید، استکهلم، و نیویورک، همگی شهرهایی با فناوری شهر هوشمند هستند.

دولت پلیس الکترونیک

دولت پلیسی الکترونیک، دولتی است که حکومت آن به شیوه پرخاشگرانهای از فناوریهای الکترونیک برای ضبط، گردآوری، نگهداری، سازماندهی، واکاوی، جستجو، و پخش اطلاعات شهروندان خود استفاده میکند.[143][144] دولتهای پلیس الکترونیک، در نظارت گسترده حکومتی بر تلفن ثابت و همراه، نامه، ایمیل، وبگردی، جستجوی اینترنتی، بیسیم، و دیگر شیوههای ارتباط الکترونیک و همچنین استفاده از نظارت تصویری گسترده، مشارکت میکند. این اطلاعات، معمولاً به صورت پنهانی، گردآوری میشوند.

تا هنگامیکه دولت بتواند هزینه فناوری را بپردازد و مردم اجازه استفاده از آن را میدهند سیاست، عنصر حیاتی نیست و دولت میتواند به بقای خود ادامه دهد. استفاده دائمی از نظارت گسترده الکترونیک میتواند به ترس کماندازه مردم بینجامد که به خودسانسوری منجر شود و یک نیروی اجباری قدرتمند را بر مردم اعمال کند.[145]

بر پایه دولت پلیس الکترونیک: ردهبندی ملی ۲۰۰۸، هفده عامل برای قضاوت بر توسعه دولت الکترونیک پیشنهاد شدهاند:[144]

- اسناد روزانه: نیاز به استفاده از سند هویتی و ثبتشده صادره از سوی دولت و ردیابی آن

- کنترل مسافران و مرزها: بازرسی در مرز، جستجوی رایانهها و تلفنهای همراه، درخواست برای رمزگشایی داده، و ردیابی مسافر در داخل و خارج از کشور

- ردیابی مالی: توانایی دولت در ثبت و جستجوی تراکنشهای مالی: بازرسی، کارت اعتباری، سیم؟، و مانند آنها

- محدودیت: محدودیت و مجازات کیفری برای افشای وجود برنامههای نظارت دولتی

- قانون ضد رمزنگاری: از کار انداختن یا محدود کردن رمزنگاری و/یا فناوریهای تقویت حریم خصوصی

- نبود قانون محافظتی: نبود قانون محافظت از حریم شخصی یا مقررات معمول برای این فراهمآوری چنین حفاظتهایی

- نگهداری داده: توانایی دولت در نگهداری داده گردآوری شده

- جستجو در داده: توانایی دولت در سازماندهی و جستجو در داده گردآوری شده

- الزام به نگهداری داده: قانونی که رسانندههای خدمات اینترنتی و دیگر خدمات را برای مدت کوتاهی، ملزم به نگهداری جزئیات کنشهای اینترنتی کاربران خود میکند.

- الزام به نگهداری داده تلفن ثابت: قوانینی که شرکتهای تلفنی را ملزم به نگهداری تماسهای تلفن ثابت کاربران خود میکند.

- الزام به نگهداری داده تلفن همراه: قوانینی که اپراتورهای شبکه تلفن همراه را ملزم به نگهداری تماسهای تلفن همراه و موقعیت جغرافیایی کاربران خود میکند.

- سوابق پزشکی: حکومت، به سوابق بیماران و رسانندههای خدمات پزشکی، دسترسی دارد.

- اجرای قانون: توانایی دولت در استفاده از زور برای دستگیری هر کس، هر کجا، و هر وقت که بخواهد.

- نبود قرار احضار زندانی: نبود حق برای فرد دستگیر شده به منظور قضاوت یا حضور در دادگاه یا منع استفاده از چنین حقی.

- نبود مانع، بین پلیس و سازمان اطلاعاتی: نبود مانع، بین سازمانهای پلیسی و امنیتی یا منع بکارگیری چنین مانعی.

- رخنه پنهانی: عملیاتی دولت برای گردآوری، حذف، یا افزودن شواهد دیجیتال از/به رایانههای شخصی، بدون اجازه یا اطلاع دارنده رایانه.

- نبود مجوز یا مجوزهای سست: دستگیری یا جستجو بدون حکم قضایی یا با حکم بدون بازرسی دقیق و بررسی اظهارات پلیس و توجیه با یک قاضی واقعاً مستقل یا شخص ثالث دیگر.

این فهرست، شامل فاکتورهایی میشود که دیگر گونههای دولت پلیسی، مانند استفاده از اسناد هویتی و اجرای قانون پلیس را هم در بر میگیرد. اما تا اندازه زیادی فراتر از آنها میرود و بر استفاده از فناوری برای گردآوری و پردازش اطلاعات، تأکید میکند.

در فرهنگ عامه

حس تحت نظر دولت بودن، کنجکاوی شمار زیادی از شهروندان را برمیانگیزد. نظارت گسترده، در بسیاری از کتابها، فیلمها، و رسانههای دیگر، ترسیم شدهاست. پیشرفتهای فناوری در یک سده گذشته باعث کنترل اجتماعی احتمالی از طریق اینترنت و پیدایش شرایط سرمایهداری متاخر شدهاست. بسیاری از کارگردانها و نویسندگان، شیفته داستانهای بالقوهای هستند که میتوانند از دل نظارت گسترده، بیرون بیایند. شاید هم نمادینترین نمونه آن، رمان ۱۹۸۴ جرج اورول در سال ۱۹۴۹ (میلادی) باشد که در آن یک ویرانشهر دولت نظارتی را ترسیم میکند.

نمونه کارهایی که بر نظارت گسترده، تمرکز میکنند:

- ما رمانی نوشته یوگنی زامیاتین چاپ سال ۱۹۲۰ (میلادی) که پیش از رمان ۱۹۸۴ منتشر شد و جرج اورول آنرا خوانده بود.

- داستان رمان برادر کوچک نوشته کوری دکترو در سان فرانسیسکو پس از یک حمله تروریستی بزرگ میگذرد. وزارت امنیت میهن آمریکا با استفاده از فناوریهایی مانند سامانه بازشناسی با امواج رادیویی و دوربینهای نظارتی استفاده میکند تا یک سامانه کنترلکننده تمامیتخواه، پدیدآورد.

- زندگی دیگران فیلم درام ساخت سال ۲۰۰۶ آلمان با بازی اولریش موهه، مارتینا گدک، و سباستیان کخ است. این فیلم بهطور پیوسته، تأثیر نظارت بیرحمانه بر بهداشت روانی و عاطفی و کسانی را که با آن درگیر هستند را نشان میدهد. زندگی شخصی اولریش موهه (هنرپیشه نقش جاسوس)، شباهتهای زیادی با زندگی شخصیت جاسوس فیلم دارد. در زمانی که او ستاره تئاتر آلمان شرقی بود از سوی اشتازی زیر نظر قرار گرفته بود. موئه بعدها متوجه شد همسر سابقش «جِنِی گروئل من» هنرپیشه آلمانی، به عنوان خبرچین برای اشتازی کار میکردهاست.

- سهگانه بازیهای گرسنگی نوشته سوزان کالینز که در آن، «پایتخت» نظارت تمامیتخواهانه دارد و همه جنبههای دیگر بخشها را کنترل میکند.

- رمان قلعه دیجیتال نوشته دن براون که در آن، آژانس امنیت ملی، دستگاه کد شکنی به نام TRANSLTR دارد. این دستگاه، ایمیلها را رمزگشایی کرده و میخواند. آژانس امنیت ملی از آن برای خنثیسازی کشتار جمعی و حملات تروریستی استفاده میکند.

جستارهای وابسته

- استدلال چیزی برای پنهان کردن وجود ندارد

- سانسور و نظارت اینترنتی بر پایه کشور

- ثبت کننده اطلاعات ارتباطی

- حریم خصوصی اطلاعاتی

- نظارت بر رایانه و شبکه

- سانسور بر پایه کشور

- نظریه پنجره شکسته

- سرمایهداری نظارتی

- حکومت پلیسی

- سامانه ردیابی

- نظارت هدفمند

- مراقبت و تنبیه

- تحلیل ترافیک

- نظارت جهانی

- نظارت تلفنی

- نظریه شبکه

پانویس

- "Mass Surveillance". Privacy International. Retrieved 20 April 2017.

- TATLOW, DIDI KIRSTEN (2013-06-28), U.S. Prism, Meet China\u2019s Golden Shield,

[...] a Beijing lawyer named Xie Yanyi filed a public information request with the police asking about China's own surveillance operations. [...] 'Most people were critical about the U.S. and supported Snowden.' [he said...] Then the discussion started shifting to take in China's own surveillance issues.

- Mark Hosenball and John Whitesides (2013-06-07). "Reports on surveillance of Americans fuel debate over privacy, security". Reuters. Archived from the original on 17 December 2013. Retrieved 17 December 2013.

- Kuehn, Kathleen (2016-12-09). The Post-Snowden Era: Mass Surveillance and Privacy in New Zealand. Bridget Williams Books. ISBN 978-0-908321-08-7. Retrieved 8 January 2017.

- "Snowden: Mass Surveillance Needs Global Solution". Retrieved 8 January 2017.

- Lyon, David (2015-10-19). Surveillance After Snowden. John Wiley & Sons. ISBN 978-0-7456-9088-9. Retrieved 8 January 2017.

- "Towards a world without mass surveillance" (PDF). Retrieved 8 January 2017.

- "Surveillance Monitor 2007 - International country rankings". Privacy International. 28 December 2007.

- Tom Steinert-Threlkeld (13 August 2008). "Police Surveillance: Go Snoop, Yourself". ZDNet. Archived from the original on 11 September 2008. Retrieved 28 June 2019.

- "YouGov / Daily Telegraph Survey Results" (PDF). YouGov. 2006. Retrieved 15 September 2013.

- "Why a Surveillance Society Clock?". American Civil Liberties Union. 4 September 2007. Retrieved 15 September 2013.

- The Enemies of the Internet Special Edition : Surveillance بایگانیشده در ۳۱ اوت ۲۰۱۳ توسط Wayback Machine, Reporters Without Borders, 12 March 2013

- ONI Asia بایگانیشده در ۲۳ سپتامبر ۲۰۱۷ توسط Wayback Machine, web site, OpenNet Initiative, retrieved 15 September 2013.

- "Breaching Trust: An analysis of surveillance and security practices on China's TOM-Skype platform", Nart Villeneuve, Information Warfare Monitor and ONI Asia, 1 October 2008.

- Vincent, Alice (15 December 2017). "Black Mirror is coming true in China, where your 'rating' affects your home, transport and social circle". The Daily Telegraph.

- "Big Brother is watching: Chinese city with 2.6m cameras is world's most heavily surveilled". The Guardian. Retrieved 2 December 2019.

- See Julia M. Fromholz, The European Union Data Privacy Directive, 15 Berkeley Tech. L.J. 471, 472 (2000); Dean William Harvey & Amy White, The Impact of Computer Security Regulation on American Companies, 8 Tex. Wesleyan L. Rev. 505 (2002); Kamaal Zaidi, Harmonizing U.S. -EU Online Privacy Law: Toward a U.S. Comprehensive Regime For the Protection of Personal Data, 12 Mich.St. J. Int’l L. 169 (2003).

- "Rules Shielding Online Data From N.S.A. and Other Prying Eyes Advance in Europe", James Kanter and Mike Scott, New York Times, 21 October 2013. Retrieved 22 October 2013.

- Traynor, Ian (26 November 2013). "NSA surveillance: Europe threatens to freeze US data-sharing arrangements". The Guardian. Retrieved 1 December 2013.

- "EU Commission and United States agree on new framework for transatlantic data flows: EU-US Privacy Shield" (Press release). European Commission. 2 February 2016. Retrieved 24 February 2016; "Restoring trust in transatlantic data flows through strong safeguards: European Commission presents EU-U.S. Privacy Shield" (Press release). European Commission. 29 February 2016. Retrieved 7 March 2016; "European Commission launches EU-U.S. Privacy Shield: stronger protection for transatlantic data flows" (Press release). European Commission. 12 July 2016. Retrieved 16 July 2016.

- "U.S. and Europe in 'Safe Harbor' Data Deal, but Legal Fight May Await". New York Times. 2 February 2016. Retrieved 24 February 2016; "Privacy Shield deal lets US tech firms transfer European customers' data again". The Guardian. 8 July 2016. Retrieved 8 July 2016; "Privacy Shield forced US to be 'transparent' about intelligence agencies". EurActiv. 12 July 2016. Retrieved 16 July 2016.

- "Top EU court rejects EU-wide data retention law". BBC. 8 April 2014. Retrieved 7 September 2014.

- "Directive 2006/24/EC of the European Parliament and of the Council of 15 March 2006 on the retention of data generated or processed in connection with the provision of publicly available electronic communications services or of public communications networks and amending Directive 2002/58/EC", L 105/54, Official Journal of the European Union, 13 April 2006. Retrieved 20 September 2013.

- "Joint letter to Cecilia Malmström, European Commissioner for Home Affairs, from Dr. Patrick Breyer and 105 additional parties", 22 June 2010.

- "FP7 - Science in Society" بایگانیشده در ۲۶ ژانویه ۲۰۱۲ توسط Wayback Machine, Community Research and Development Information Service (CORDIS), European Commission, 30 December 2006.

- "FP7 Security Research", Community Research and Development Information Service (CORDIS), European Commission, 3 September 2012. Retrieved 15 September 2013.

- "The EU Security-Industrial Complex, an interview with Ben Hayes about his book NeoConOpticon ", Matthias Monroy, Telepolis (Heise Zeitschriften Verlag), 25 September 2009. Retrieved 15 September 2013.

- NeoConOpticon — The EU Security-Industrial Complex, Ben Hayes, Transnational Institute (TNI) and Statewatch, 25 September 2009, 84 pages,ISSN 1756-851X. Retrieved 15 September 2013.

- "Totalüberwachung der realen und virtuellen Räume" (آلمانی) ("Total control of the real and virtual spaces"), Florian Rötzer, Telepolis (Heise Zeitschriften Verlag), 22 September 2009. Retrieved 15 September 2013. (English translation)

- Towards a more secure society and increased industrial competitiveness: Security Research Projects under the 7th Framework Programme for Research, European Commission, May 2009, 100 pages. Retrieved 15 September 2013.

- INDECT project homepage بایگانیشده در ۸ ژانویه ۲۰۱۱ توسط Wayback Machine, AGH - University of Science and Technology (Poland). Retrieved 17 September 2013.

- "INDECT: Intelligent information system supporting observation, searching and detection for security of citizens in urban environment", EU Research Projects, Community Research and Development Information Service (CORDIS), European Commission, 4 September 2013. Retrieved 17 September 2013.

- "EU funding 'Orwellian' artificial intelligence plan to monitor public for 'abnormal behaviour' ", Ian Johnston, The Telegraph (UK), 19 September 2009. Retrieved 17 September 2013.

- HIDE - "HOMELAND SECURITY, BIOMETRIC IDENTIFICATION AND PERSONAL DETECTION ETHICS", Community Research and Development Information Service, http://cordis.europa.eu/project/rcn/88614_en.html. Retrieved July 17, 2016

- Mordini E. (2008), Nothing to Hide. Biometrics, Privacy and Private Sphere, in Schouten B. et al. (eds.): BIOID 2008, Biometrics and Identity Management, LNCS 5372, Springer-Verlag Berlin Heidelberg, 247–257. https://link.springer.com/chapter/10.1007/978-3-540-89991-4_27. Retrieved July, 17; 2016.

- HIDE Project Overview, http://www.cssc.eu/public/FINAL%20BROCHURE.pdf. Retrieved July 17, 2016

- Tim Richardson (4 November 2002). "German secret service taps phones, bills buggees". The Register. Retrieved 27 January 2011.

- "Centralised System to Monitor Communications", reply by Shri Gurudas Kamat, Minister of State for Communications and Information Technology in Rajya Sabha, Press Information Bureau, 26 November 2009. Retrieved 17 September 2013.

- Mohan, Vishwa (2 October 2009). "MHA to make security data tamper-free". The Times Of India. Times News Network. Retrieved 17 September 2013.

- India to prepare NPR with 2011 Census بایگانیشده در ۵ سپتامبر ۲۰۱۲ توسط Wayback Machine, iGovernment (9.9 Mediaworx), 24 April 2008. Retrieved 17 September 2013.

- "Election Commission to use Census data, GPS to track voters", Rediff (Delhi), 25 August 2008. Retrieved 17 September 2012.

- "Picture Intelligence Unit – Aadhaar Based Surveillance By Foreign Firms". Archived from the original on 2018-02-02.

- "Right to privacy: Data shows states using Aadhaar to build profiles of citizens". 2017-08-25.

- "Watching porn? Cops now have their eyes on you | Malay Mail".

- https://www.nst.com.my/news/exclusive/2018/07/388926/exclusive-police-will-know-if-you-watch-porn

- "Respect privacy and no to monitoring of internet usage or activity in Malaysia, say ASEAN NGOs". 2018-07-20.

- Arteaga, Nelson. 2017. Mexico: Internal security, surveillance, and authoritarianism. Surveillance & Society 15(3/4): 491-495.

- Arteaga, Nelson. 2017. Mexico: Internal security, surveillance, and authoritarianism. Surveillance & Society 15(3/4): 491-495.(Artega, 494)

- Villamil, Jenaro (June 18, 2013)."Big Brother y CISEN millionario negocio en puerta." proceso.com.mx. Retrieved February 19, 2014.

- "Italy and the Netherlands top wiretap chart", Digital Civil Rights in Europe, EDRI-gram Number 2.14, 15 July 2004. Retrieved 17 September 2013.

- "North Korea, the surveillance state".

- "Chapter 2. Rights and Freedoms of Man And Citizen", Constitution of Russia. Retrieved 17 September 2013.

- "Draconian Law Rammed Through Russian Parliament". 2016-06-23. Retrieved 2016-08-10.

- "Tech in Asia - Connecting Asia's startup ecosystem".

- "More surveillance cameras as deterrent". 2016-03-18.

- "Network of CCTV cameras proving effective". 2016-03-08.

- "Seeking Privacy in a City of Sensors".

- "1,000 sensors to be rolled out in Singapore as part of 'smart nation' plan". 2014-10-10.

- "Installation of 62,000 police cameras in 10,000 HDB blocks, multi-storey carparks complete". 2016-07-11.

- "Bevy of cameras, high-tech sensors to secure shoreline". 2016-03-18.

- "New drones, command vehicles to help police fight crime better".

- "Report On The National Data Retention Laws Since The CJEU's Tele-2/Watson Judgment". Privacy International. September 1, 2017. Archived from the original on 9 July 2019.

- "Data retention across the EU". European Union Agency for Fundamental Rights. 2015-12-16. Retrieved 2018-04-29.

- "SOU 2003:30". p. 154.

Det har således i svensk rätt bedömts att det inte finns något rättsligt skydd för den enskildes integritet mot avlyssning eller inhämtning av signaltrafik som befordras trådlöst

Missing or empty|url=(help) - Hernadi, Alexandra. "I morgon börjar FRA-lagen gälla" (به Swedish). SvD. Retrieved 10 March 2014.

- "Prop. 2006/07:63" (PDF).

- Bjurbo, Peter. "FRA-spaning inte så stor som framställts" (به Swedish). Sveriges Radio. Retrieved 10 March 2014.

- "FRA Påståenden och klargöranden" (به Swedish). FRA. 2009. Archived from the original on 2007-06-11.

- "Datainspektionens redovisning av regeringsuppdraget Fö2009/355/SUND" (PDF). The Swedish Data Inspection Board. Archived from the original (PDF) on 3 June 2014. Retrieved 10 March 2014.

- "SFS 2008:717".

- Sjögren, Per-Anders. "Alliansen enig om stora ändringar i FRA-lag" (به Swedish). Riksdag & Departement. Archived from the original on 10 March 2014. Retrieved 10 March 2014.

- Bynert, Simon. "Militärt hot villkor för FRA-spaning" (به Swedish). SvD. Retrieved 10 March 2014.

- "Alliansen enig om stärkt integritet, tydligare reglering och förbättrad kontroll i kompletteringar till signalspaningslagen" (به Swedish). Regeringen. Archived from the original on 10 March 2014. Retrieved 10 March 2014.

- 2017. State vs. Academy in Turkey: Academy Under Surveillance. Surveillance & Society 15(3/4): 550-556.

- "Spies for Hire". The Intercept. Retrieved 24 October 2016.

- "Inside the UAE's secret hacking team of American mercenaries". Reuters. Retrieved 30 January 2019.

- "Google and Apple remove alleged UAE spy app ToTok". BBC. Retrieved 23 December 2019.

- "It Seemed Like a Popular Chat App. It's Secretly a Spy Tool". The New York Times. Retrieved 22 December 2019.

- "ToTok returns to Google Play Store after accusations of spying". CNET. Retrieved 6 January 2020.

- Vincent, David (1 October 2013). "Surveillance, privacy and history". History & Policy. History & Policy. Retrieved 27 July 2016.

- "How the British and Americans started listening in". BBC. 8 February 2016. Retrieved 24 February 2016.

- Adam White (29 June 2010). "How a Secret Spy Pact Helped Win the Cold War". Time.

- "US and Britain team up on mass surveillance". The Guardian. 22 June 2013. Retrieved 13 May 2015.

- "The Andrew Marr Show Interview: Theresa May, MP Home Secretary" (PDF). BBC. 23 November 2014. Retrieved 6 December 2014.

Well I guess what he’s talking about is the fact that for certain aspects and certain of the more intrusive measures that our security service and police have available to them – i.e. Intercept, intercepting people’s telephones and some other intrusive measures – the decision is taken by the Secretary of State, predominantly me. A significant part of my job is looking at these warrants and signing these warrants. I think it’s … Some people argue that should be to judges....I think it’s very important that actually those decisions are being taken by somebody who is democratically accountable to the public. I think that’s an important part of our system. I think it’s a strength of our system.

- "The Law". GCHQ. Retrieved 17 December 2013.

- "Statement on GCHQ's Alleged Interception of Communications under the US PRISM Programme" (PDF). Intelligence and Security Committee of Parliament. 17 July 2013. Retrieved 17 December 2013.

- "Other safeguards and oversight". The Investigatory Powers Tribunal. Archived from the original on 6 February 2015. Retrieved 6 February 2015.

- "Intelligence and Security Committee open evidence session". UK Parliament. 7 November 2013. Retrieved 18 December 2013.; "Spy chiefs public hearing: as it happened". The Telegraph. 7 November 2013. Retrieved 18 December 2013.

- "Britain's spy chiefs will be questioned in public for the first time, under radical reforms of the way Parliament monitors the intelligence agencies". The Telegraph. 10 November 2012. Retrieved 18 December 2013.

- "GCHQ does not breach human rights, judges rule". BBC. 5 December 2014. Retrieved 6 December 2014.

- "IPT rejects assertions of mass surveillance". GCHQ. 5 December 2014. Archived from the original on 6 February 2015. Retrieved 7 February 2015.

- "List of judgments". Investigatory Powers Tribunal. 5 December 2014. Archived from the original on 6 February 2015. Retrieved 7 February 2015.

1. A declaration that the regime governing the soliciting, receiving, storing and transmitting by UK authorities of private communications of individuals located in the UK which have been obtained by US authorities pursuant to Prism and/or Upstream does not contravene Articles 8 or 10 ECHR. 2. A declaration that the regime in respect of interception under ss8(4), 15 and 16 of the Regulation of investigatory Powers Act 2000 does not contravene Articles 8 or 10 ECHR and does not give rise to unlawful discrimination contrary to Article 14, read together with Articles 8 and/or 10 of the ECHR.

- "IPT Ruling on Interception". GCHQ. 6 February 2015. Archived from the original on 6 February 2015. Retrieved 6 February 2015.

- "GCHQ censured over sharing of internet surveillance data with US". BBC. 6 February 2015. Retrieved 6 February 2015.

- "UK-US surveillance regime was unlawful 'for seven years'". The Guardian. 6 February 2015. Retrieved 6 February 2015.

- "UK surveillance 'lacks transparency', ISC report says". BBC. 12 March 2015. Retrieved 14 March 2015.

- "Privacy and Security: A modern and transparent legal framework". Intelligence and Security Committee of Parliament. 12 March 2015. Archived from the original on 16 March 2015. Retrieved 14 March 2015.

- "Intelligence and security committee report: the key findings". The Guardian. 12 March 2015. Retrieved 14 March 2015.

- "Statement by the Interception of Communications Commissioner's Office (IOCCO) on the publication of the Interception of Communications Commissioner's Report 2014" (PDF). 12 March 2015. Archived from the original (PDF) on 2 April 2015. Retrieved 14 March 2015; "Report of the Interception of Communications Commissioner" (PDF). March 2015. Archived from the original (PDF) on 21 March 2015. Retrieved 14 March 2015.

- "UK surveillance laws need total overhaul, says landmark report". The Guardian. 12 March 2015. Retrieved 14 March 2015.

- "Civil liberty campaigners attacked for saying terror attack is "price worth paying" to prevent mass snooping". The Telegraph. 12 March 2015. Retrieved 14 November 2015; Carlile, Alex (13 March 2015). "GCHQ doesn't need any lectures from Liberty". The Times. Retrieved 14 March 2015.

- "Regulation of Investigatory Powers Act 2000", 2000 Chapter 23, UK Government Legislation. Retrieved 28 September 2013.

- "'Massive abuse' of privacy feared". BBC News. 11 June 2002. Retrieved 5 April 2010.

- "Protection of Freedoms Bill", Home Office, 11 February 2011. Retrieved 28 September 2013.

- "Emergency data law clears Commons". BBC. 16 July 2014. Retrieved 27 September 2014.

- "Data Retention Bill set to become law". BBC. 17 July 2014. Retrieved 27 September 2014.

- "Details of UK website visits 'to be stored for year'". BBC. 4 November 2015. Retrieved 10 November 2015.

- "Investigatory powers bill: the key points". The Guardian. 4 November 2015. Retrieved 10 November 2015.

- "A question of trust: report of the investigatory powers review - GOV.UK". www.gov.uk. Retrieved 2017-07-06.

- "Investigatory Powers Bill: bulk powers review - GOV.UK". www.gov.uk. Retrieved 2017-07-06.

- David Anderson (2017-04-11). "CJEU judgment in Watson/Tele2". David Anderson QC Lawyer London UK. Retrieved 2017-07-06.

- "10 Human Rights Organisations v. United Kingdom | Privacy International". www.privacyinternational.org. Retrieved 2017-07-06.

- "The Price of Privacy: How local authorities spent £515m on CCTV in four years" (PDF). Big Brother Watch. February 2012. Archived from the original (PDF) on 23 September 2015. Retrieved 4 February 2015.

- "FactCheck: how many CCTV cameras? - Channel 4 News". Channel4.com. Retrieved 2009-05-08.

- "CCTV in London" (PDF). Retrieved 2009-07-22.

- "How many cameras are there?". CCTV User Group. 18 June 2008. Archived from the original on 23 October 2008. Retrieved 8 May 2009.

- James Bamford (2008), The Shadow Factory, Doubleday, شابک ۰−۳۸۵−۵۲۱۳۲−۴ , Chapter 'Shamrock', especially pg. 163.

- McCullagh, Declan (30 January 2007). "FBI turns to broad new wiretap method". ZDNet News. Retrieved 2009-03-13.

- Data Priest and William M. Arkin (20 December 2010). "Monitoring America". Top Secret America, A Washington Post Investigation. Washington Post. Retrieved 27 January 2011.

- Mui, Ylan (29 July 2013). "Growing use of FBI screens raises concerns about accuracy, racial bias". Washington Post. Retrieved 2 August 2013.

- "AP Interview: USPS takes photos of all mail", Associated Press (AP), 2 August 2013.

- "U.S. Postal Service Logging All Mail for Law Enforcement", Ron Nixon, New York Times, July 3, 2013. Retrieved 25 September 2013.

- Kevin Poulsen (18 July 2007). "FBI's Secret Spyware Tracks Down Teen Who Made Bomb Threats". Wired Magazine. Condé Nast. Retrieved 19 September 2013.

- "Is the NSA reading your MySpace profile?", Dawn Kawamoto, CNET News, 9 June 2006. Retrieved 19 September 2013.

- Glenn Greenwald (31 July 2013). "XKeyscore: NSA tool collects 'nearly everything a user does on the internet'". The Guardian. Retrieved 2 August 2013.

- "CALEA Archive". Electronic Frontier Foundation. Archived from the original on 3 May 2009. Retrieved 14 March 2009.

- "CALEA: The Perils of Wiretapping the Internet". Electronic Frontier Foundation. Retrieved 14 March 2009.

- "FAQ on the CALEA Expansion by the FCC". Electronic Frontier Foundation. 2007-09-20. Retrieved 14 March 2009.

- Cauley, Leslie (11 May 2006). "NSA has massive database of Americans' phone calls". USA Today. Retrieved 12 May 2010.

- Erin Mahoney and Joanne Helperin (3 July 2009). "Caught! Big Brother May Be Watching You With Traffic Cameras". Edmunds. Retrieved 19 September 2013.

- "Law Enforcement Operations", Persistent Surveillance Systems. Retrieved 9 September 2013.

- Savage, Charlie (12 August 2007). "US doles out millions for street cameras". The Boston Globe. Retrieved 19 September 2013.

- McFadden, Robert D. (7 August 2007). "City Is Rebuffed on the Release of '04 Records". New York Times. Retrieved 5 April 2010.

- van der Vlist, Fernando N. 2017. Counter-Mapping Surveillance: A Critical Cartography of Mass Surveillance Technology After Snowden. Surveillance & Society 15(1): 137-157.

- "Country Report: Socialist Republic of Vietnam", Safety on the Line, Cormac Callanan and Hein Dries-Ziekenheiner, Freedom House, July 2012. Retrieved 19 September 2013.

- Arrington, Michael (15 May 2008). "He Said, She Said In Google v. Facebook". TechCrunch. Retrieved 14 August 2009.

- Papakipos, Matthew (28 May 2009). "Google's HTML 5 Work: What's Next?" (62 minute video). Google I/O 2009. YouTube. Retrieved 19 September 2013.

- "Google CEO bullish on mobile Web advertising". Reuters. 25 January 2008. Retrieved 28 February 2010.

- Schmidt, Eric (16 February 2010). Keynote speech (video). 2010 Mobile World Congress Barcelona. YouTube. Retrieved 28 February 2010.

- Schmidt, Eric (16 February 2010). Keynote speech (video). 2010 Mobile World Congress Barcelona. YouTube. Retrieved 28 February 2010.

- Manuel Castells, (August 2009), The Rise of the Network Society, 2nd edition, Wiley Blackwell, شابک ۹۷۸−۱−۴۰۵۱−۹۶۸۶−۴ . Retrieved 23 September 2013.

- "Smart cities? Tell it like it is, they're surveillance cities".

- The first use of the term "electronic police state" was likely in a posting by Jim Davis "Police Checkpoints on the Information Highway". Computer Underground Digest. 6 (72). 11 August 1994. ISSN 1066-632X.

The so-called 'electronic frontier' is quickly turning into an electronic police state.

- The term "electronic police state" became more widely known with the publication of The Electronic Police State: 2008 National Rankings, by Jonathan Logan, Cryptohippie USA.

- Kingsley Ufuoma OMOYIBO, Ogaga Ayemo OBARO (2012), "Applications of Social Control Theory: Criminality and Governmentality" بایگانیشده در ۳۱ اوت ۲۰۱۸ توسط Wayback Machine, International Journal of Asian Social Science, Vol. 2, No. 7, pp.1026-1032.

منابع

- مشارکتکنندگان ویکیپدیا. «Mass surveillance». در دانشنامهٔ ویکیپدیای انگلیسی، بازبینیشده در ۲۰ ژانویه ۲۰۲۰.

| در ویکیانبار پروندههایی دربارهٔ نظارت گسترده موجود است. |