نظارت جهانی

نظارت جهانی نظارت گسترده بر تمام مردم، فراتر از مرزهای ملی است.[1] ریشههای این نظارت به میانه سده ۲۰ (میلادی) و توافق یوکییواسای (UKUSA) بین بریتانیا و ایالات متحده آمریکا باز میگردد. پس از آن با پیوستن کانادا، استرالیا و نیوزیلند به این پیمان، اتحادیه فایو آیز تشکیل شد. این اتحادیه با توافقنامههای همکاری با چندین کشور دیگر، فعالیت خود را توسعه داد. در نهایت در سال ۱۹۷۱ (میلادی) این توسعه به شبکه نظارت جهانی به نام اشلون انجامید.[2][3]

تا زمان افشاگریهای جاسوسی گسترده (از سال ۲۰۱۳ تا کنون) توسط ادوارد اسنودن که بحثهای گستردهای را در ارتباط با حق حریم خصوصی در عصر اطلاعات پدید آورد، بهطور عمده، دولتها و رسانههای جریان اصلی این کشورها موجودیت این نظارت جهانی را به صورت رسمی اعتراف نمیکردند.[4][5]

—ادوارد اسنودن

ریشههای نظارت جهانی

ریشههای نظارت جهانی را میتوان در اواخر دهه ۱۹۴۰ (میلادی) و پس از توافق بیآریواسای یافت که بین بریتانیا و آمریکا بسته شد و در نهایت در سال ۱۹۷۱ به تشکیل شبکه نظارت جهانی به نام اشلون انجامید.[2][3]

پس از رسوایی واترگیت و در پی آن تحقیقات کنگره به رهبری سناتور فرانک چرچ [7] مشخص شد که آژانس امنیت ملی ایالات متحده آمریکا (NSA) با همکاری ستاد ارتباطات دولت بریتانیا (GCHQ)، بهطور گسترده، مانع از برقراری ارتباط میان سران جنبش ضد جنگ ویتنام مانند جین فوندا و دکتر بنجامین اسپوک میشدند.[8] چند دهه بعد، در سال ۱۹۹۹ در یک پژوهش چند ساله توسط پارلمان اروپا، بر نقش آژانس امنیت ملی آمریکا در جاسوسی صنعتی به صورت "توسعه دهنده تکنولوژی نظارتی و ریسک سوء استفاده از اطلاعات اقتصادی" تأکید شد.[9]

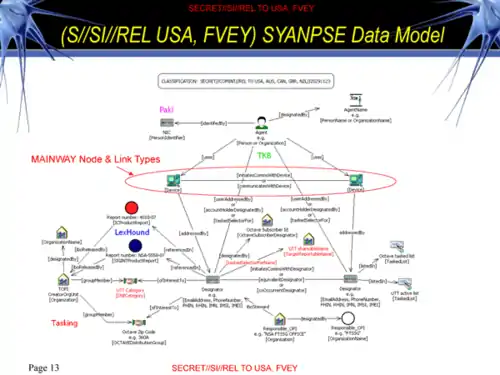

اگرچه برای عموم مردم، انتشار اسناد افشا شده از آژانس امنیت ملی آمریکا در ژوئن سال ۲۰۱۳ بود که برای نخستین بار گستردگی جاسوسی آژانس امنیت ملی آمریکا در داخل و خارج آمریکا را آشکار کرد. بسیاری از این اسناد توسط پیمانکار پیشین این سازمان ادوارد اسنودن فاش شدند. در این افشاگریها هزاران سند از تعدادی از قدیمیترین برنامههای نظارت جهانی مانند پریزم، ایکسکیاسکور، تمپورا (پروژه اطلاعاتی) افشا شدند.[11] بسیاری از کشورهای جهان از جمله بلوک غرب و اعضای پیمان آتلانتیک شمالی (ناتو) هدف جاسوسی فایو آیز (اتحاد استراتژیک پنج کشور انگلیسی زبان) به منظور آگاهی کامل از اطلاعات از طریق تسلط بر اینترنت با ابزارهای تحلیلی مانند خبرچین بیکران بودند.[12] همانطور که کیث بی آلکساندر رئیس آژانس امنیت ملی آمریکا در ۲۶ سپتامبر ۲۰۱۳ تأیید کرده، آژانس امنیت ملی آمریکا تمامی مکالمات همه شهروندان آمریکا را ضبط و نگهداری میکند.[13] بسیاری از این دادهها در انبارهای ذخیره بزرگی چون مرکز داده یوتا (با مساحت یک میلیون فوت مربع یا ۹۳ هزار متر مربع) ذخیره میشوند که به نوشته والاستریت جورنال یک ابر پروژه ۵/۱ میلیارد دلاری و نمادی از نظارت سلحشورانه یک آژانس جاسوسی است.[14]

نیویورک تایمز در آگوست ۲۰۱۲ نوشت:[15]

امروزه، سیستمهای نظارت جهانی در حال رشد هستند و خرده اطلاعات بسیاری چون ایمیلها، تماسهای تلفنی، پیامهای متنی، دادههای لوکیشن تلفنهای همراه را گردآوری میکند و به وسیله فهرستی از ویروسهای رایانهای، سرگرم ساخت یک مرکز ذخیره و پردازش در مرکز داده یوتا هستند.

در ۶ ژوئن ۲۰۱۳ روزنامه بریتانیایی گاردین آغاز به افشاگری انتشار یک سری اسناد کرد که توسط یک افشاگر آمریکایی برملا شده بود. هویت این افشاگر در آن زمان نامعلوم بود. اما تنها چند روز بعد مشخص شد که او پیمانکار تحلیلگر سیستم پیشین آژانس امنیت ملی آمریکا و آژانس اطلاعات مرکزی آمریکا (سیا) ادوارد اسنودن است. اسنودن اسنادی را به دو روزنامهنگار به نامهای گلن گرینوالد و لورا پویترس داد. گرینوالد تعداد این اسناد را ۱۵،۰۰۰ تا ۲۰،۰۰۰ سند تخمین زد. برخی از این اسناد بسیار طولانی با جزئیات دقیق و برخی دیگر تنها بسیار کوتاه بودند.[15][16] در اسنادی که در بیش از ۲ ماه منتشر شدند مشخص شد که آژانس امنیت ملی آمریکا، شبکه گستردهای از برنامههای جاسوسی ایجاد کرده که امکان رهگیری تبادلات اطلاعاتی و مکالمات تلفنی بیش از یک میلیارد نفر در چندین کشور جهان را فراهم میکند. بیشترین رهگیری بر چین، کشورهای عضو اتحادیه اروپا، آمریکای لاتین، ایران، پاکستان، استرالیا و نیوزیلند متمرکز بود. اگرچه اسناد منتشر شده نشان دادند که بسیاری از برنامههای جاسوسی، بدون توجه به محتوا، اطلاعات را به صورت فلهای از سرورهای مرکزی و اصلی اینترنت دریافت میکنند که تقریباً همواره مسئول انتقال یا تغییر مسیر اطلاعات از کشورهای دور دست هستند.

بر پایه این نظارت بر سرورهای مرکزی و اصلی اینترنت، بسیاری از برنامهها با هم همپوشانی داشته و با یکدیگر مرتبط میشوند. اجرای چنین برنامههایی که اغلب با همکاری سازمانهای آمریکایی مانند وزارت دادگستری ایالات متحده آمریکا و اداره تحقیقات فدرال آمریکا (افبیآی) انجام شدهاند از سوی قانون اساسی ایالات متحده آمریکا مانند متممهای لایحه ۲۰۰۸ لایحه نظارت بر اطلاعات خارجی ۱۹۷۸ تصویب شده و دستورهای دادگاهی لازم برای آنها توسط دستگاه سِری دادگاه نظارت بر اطلاعات خارجی ایالات متحده آمریکا امضا شدهاند.[17] بعضی برنامههای آژانس امنیت ملی آمریکا بهطور مستقیم توسط سازمانهای امنیتی ملی و خارجی مانند ستاد ارتباطات دولت بریتانیا، اداره سیگنالهای استرالیا و همچنین ابرشرکتهای خصوصی بسیار زیاد فعال در مخابرات و اینترنت مانند ورایزن کامیونیکیشنز، تلسترا [18]، گوگل و فیسبوک پشتیبانی میشوند.[19]

اهداف

بر پایه جمعبندی انجام شده از اسناد فاش شده توسط اسنودن در آوریل ۲۰۱۳، به غیر از مقابله با تروریسم، این برنامههای نظارتی برای ارزیابی سیاست خارجی و ثبات اقتصادی دیگر کشورها[21] و همچنین دستیابی به اسرار تجاری آنها بکار میروند.[22]

گلن گرینوالد در بیانیهای خطاب به کنگره ملی برزیل در اوایل آگوست ۲۰۱۳ مدعی شد که دولت آمریکا از ضدتروریسم به عنوان بهانهای برای نظارت مخفیانه با هدف برتریجویی در رقابت تجاری، صنعتی و اقتصادی نسبت به دیگر کشورها استفاده میکند.[24][25][26] اسنودن در دسامبر ۲۰۱۳ در نامهای به دولت برزیل نوشت که "هدف این برنامهها، هیچگاه درباره تروریسم نبوده است. این برنامهها با هدف جاسوسی اقتصادی، کنترل اجتماعی و دستکاری سیاستهای کشورها اجرا میشوند. هدف این برنامهها کسب قدرت است".[27] بر پایه گفتههای یکی از اعضای هیئت کاخ سفید، آژانس امنیت ملی آمریکا مانع هیچ حمله تروریستی نشدهاست.[28] هرچند که رئیس آژانس امنیت ملی آمریکا گفته که این برنامههای نظاری جلوی ۵۴ توطئه تروریستی را گرفتهاند.[29]

در مصاحبه منتشر شدهای در اشپیگل به تاریخ ۱۲ آگوست ۲۰۱۳ مایکل هیدن رئیس پیشین آژانس امنیت ملی آمریکا اعتراف کرد که "ما (آژانس امنیت ملی آمریکا) اسرار را میدزیم، ما در این کار از همه برتریم". همچنین گفت که "هدف ما از دزدی، ایجاد امنیت است و نه ثروت".[21]

بر پایه اسناد مشاهده شده توسط رویترز این "اسرار" متعاقباً برای تحقیقات جنایی در اختیار مقامات سراسر کشور قرار میگیرند. مأموران فدرال دستور به «بازسازی» منبع این اسرار میدهند تا بر منبع واقعی این اسرار "سرپوش بگذراند".[31]

بر پایه شهادت پارلمانی کیث بی آلکساندر رئیس آژانس امنیت ملی آمریکا یکی از اهداف گردآوری اطلاعات، نگهداری تمام مکالمات تلفنی در جایی است که همیشه قابل جستجو و دسترسی باشد. هنگامی که مارک یودال نماینده ایالت کلرادو پرسید که هدف آژانس امنیت ملی، گردآوری مکالمات تلفنی تمام آمریکاییها است، الکساندر جواب داد: "بله، من ایمان دارم به نفع مردم ما است که تمامی مکالمات تلفنی را در یک صندوقچه نگهداریم که هر وقت که خواستیم درون آن را جستجو کنیم".[34]

گردآوری فراداده و دیگر موارد

در آمریکا، آژانس امنیت ملی، مکالمات تلفنی بیش از ۳۰۰ میلیون شهروند این کشور را ضبط میکند.[35] ایکسکیاسکور ابزار نظارت بینالمللی آژانس امنیت ملی آمریکا است که به تحلیلگران دولت امکان میدهد تا از پایگاه داده عظیم شامل ایمیلها، چتهای آنلاین و تاریخچه وبگردی میلیونها نفر استفاده کنند.[36][37][38] برنامه نظارت جهانی بریتانیا «تمپورا» کابلهای فیبر نوری که پایه اصلی اینترنت را تشکیل میدهند رهگیری میکند.[39] برنامه نظارتی پریزم، دادههای به مقصد رسیده را مستقیماً از سرورهای شرکتهای آمریکایی به دست میآورد. این شرکتها مایکروسافت، یاهو!، گوگل، فیسبوک، پالتاک، ایاوال، اسکایپ، یوتیوب و اپل هستند.[40]

زنجیرهسازی تماسها

آژانس امنیت ملی آمریکا با استفاده از تحلیل تماسهای تلفنی و نگاشت ایمیلهای شهروندان آمریکایی، برای ایجاد گرافی پیچیده از ارتباطات اجتماعی آنها استفاده میکند که بتواند از موقعیت مکانی و زمانی هر شخص، افراد مرتبط با او، همراهان وی در هنگام جابجایی فیزیکی و دیگر اطلاعات فردی آگاهی یابد.[41]

بر پایه اطلاعات طبقهبندیشده فاش شده توسط ادوارد اسنودن، آژانس امنیت ملی در هر روز از سال ۲۰۱۲ ایمیل و آدرسبوک این تعداد از افراد زیر را از طریق شرکتهای زیر بدست آوردهاست:[42]

- ۲۲،۸۸۱ حساب جیمیل

- ۸۲،۸۵۷ حساب فیسبوک

- ۱۰۵،۰۶۸ حساب outlook.com

- ۴۴۴،۷۴۳ حساب یاهو!

در هر روز، آژانس امنیت ملی آمریکا حدود ۵۰۰،۰۰۰ لیست تماس هر شخص را از طریق سرویسهای چت و صفحات ایمیل بدست میآورد. با ترکیب این دادهها، آژانس امنیت ملی آمریکا میتواند نقشهای با تمامی جزئیات از ویژگیهای فردی، حرفهای، مذهبی و سیاسی هر شخص خاص بدست آورد.[42]

انتقال اطلاعات

آژانسهای فدرال آمریکا

دادههای گردآوری شده توسط برنامههای نظارتی بهطور معمول با اداره تحقیقات فدرال آمریکا (افبیآی) و آژانس اطلاعات مرکزی آمریکا (سیا) به اشتراک گذاشته میشوند.[43] به علاوه، آژانس امنیت ملی آمریکا، کار رهگیری داخلی را برای اداره مبارزه با مواد مخدر آمریکا، اداره خدمات درآمد داخلی و دیگر آژانسهای مجری قانون انجام میدهد.[31]

کشورهای خارجی

بر پایه پیمانهای مخفیانه آژانس امنیت ملی آمریکا، دادههای گردآوری شده از برنامههای نظارتی بهطور معمول با کشورهای عضو توافق یوکییواسای به اشتراک گذاشته میشوند. همچنین کشورهای خارجی به آژانس امنیت ملی آمریکا در انجام پروژههایی مانند ایکسکیاسکور کمک میکنند.

نظارت بر مبادلات مالی

شاخه خاصی از آژانس امنیت ملی آمریکا به نام «پی گیرنده پول» (Follow the Money یا FTM) بر مبادلات مالی بینالمللی و بانکی و انتقال پول از کارتهای اعتباری و پس از آن نظارت کرده و دادهها را در بانک دادههای مالی آژانس امنیت ملی آمریکا به نام «Tracfin» ذخیره میکند.[44]

ردیابی موقعیت مکانی از طریق لوکیشن تلفن همراه

ردیابی تلفن همراه به معنی دستیابی به موقعیت و مختصات جغرافیایی تلفن همراه است. بر پایه واشینگتن پست آژانس امنیت ملی آمریکا از طریق شنود ارتباطات مخابراتی کابلهایی که شبکههای جهانی تلفنهای همراه را به هم وصل میکنند موقعیت همه تلفنها همراه را در تمام جهان ردیابی میکند. با انجام این کار، آژانس امنیت ملی آمریکا مختصات جغرافیایی ۵ میلیارد تلفن همراه را در هر روز بدست میآورد. این کار به آژانس امنیت ملی امکان میدهد که با ردیابی و تعیین همبستگی بین موقعیت مکانی و حرکت گوشیهای تلفن همراه در طول زمان، از همراهی و آشنایی بین میلیونها نفر آگاهی پیدا کند.[45][46][47][48][49][50][51]

برای رمزگشایی از صحبتهای شخصی، آژانس امنیت ملی آمریکا رمز دنبالهای ای۵/۱ را که رایجترین فناوری رمزگذاری تلفنهای همراه است شکسته است. بر پایه اسناد فاش شده توسط اسنودن، آژانس امنیت ملی آمریکا میتواند رمزگذاری ای۵/۱ را حتی وقتی کلید رمزنگاری نیز ندارد پردازش کند.[52] به علاوه، آژانس امنیت ملی آمریکا از زیرساختهای تلفن همراه گوناگونی مانند ارتباط بین شرکتهای تلفن استفاده میکند تا از طریق ردیابی زیرسیستم سوئیچینگ شبکه موقعیت مکانی تلفن همراه را مشخص کند.[53]

نفوذ به تلفنهای هوشمند

با افزایش انفجاری فروش تلفن هوشمند در سراسر جهان، آژانس امنیت ملی آمریکا تصمیم به سوء استفاده از آن کرد. مشخصا این موضوع، موقعیت بسیار خوبی است. زیرا تلفنهای هوشمند دارای مجموعه دادههای (Data sets) گوناگونی هستند که برای هر آژانس امنیتی، جذاب است که نمونه این مجموعه دادهها، شمارههای تماس افراد مرتبط با هر شخص، رفتار شخصی و اجتماعی، علایق، موقعیتهای مکانی، عکسها، شماره کارتهای اعتباری و گذرواژهها هستند.[54]

بر پایه اسناد فاش شده توسط اسنودن، آژانس امنیت ملی آمریکا چندین یگان رزمی را به چندین شرکت سازنده سخت افزار و سیستم عامل، اختصاص داده که این شرکتها شامل آیفون و سیستمعامل موبایل آیاواس شرکت اپل و سیستمعامل اندروید گوگل میشوند. ستاد ارتباطات دولت بریتانیا نیز تیمی را به بررسی و نفوذ به تلفنهای شرکت بلکبری اختصاص داد. همچنین آژانس امنیت ملی آمریکا زیر برنامههای کوچکتری دارد که به «اسناد» (scripts) شناخته شده و میتوانند ۳۸ ویژگی سیستم عاملهای آیاواس ۳ و ۴ را تحت نظارت بگیرند. این نظارتها شامل ویژگیهای نقشه برداری، صندوق صوتی، عکسهای و همچنین گوگل ارت، فیسبوک و یاهو! مسنجر میشوند.[54]

نفوذ به مراکز دادههای تجاری

برعکس برنامه نظارتی پریزم که آشکارا یک برنامه برای دسترسی به اطلاعات و تأیید شده توسط دادگاه نظارت بر اطلاعات خارجی ایالات متحده آمریکا است برنامه نظارتی ماسکولار به عنوان "برنامه تجاوزکار غیر عادی" شناخته میشود. زیرا با روشهای هک غیرمعمول سعی در نفوذ به مرکز دادههای یاهو! و گوگل در تمام جهان دارد. در هنگام اجرای این برنامه در خارج از مرزهای آمریکا (یعنی اجرا در بریتانیا) آژانس امنیت ملی آمریکا فرض میکند که هر کسی که از یک لینک داده خارجی استفاده میکند یک فرد خارجی است. بنابراین میتواند محتوا و فراداده را در مقیاسی که در گذشته شناخته شده نبود از شهروندان و افراد مقیم در آمریکا گردآوری کند.[55] بر پایه اسناد اسنودن، برنامه نظارتی ماسکولار بهطور مشترک توسط آژانس امنیت ملی آمریکا و ستاد ارتباطات دولت بریتانیا انجام میشود.[56]

نفوذ به شبکههای ناشناس

فایوز آیز تلاشهای بسیاری کرده تا ارتباط بین کاربرانی که مخفیانه از شبکههای ناشناس مانند تور (سامانه نرمافزاری) استفاده میکنند رهگیری کند. بسیاری از عملیات مخفیانه آنها شامل کارگزاری کدهای مخرب در کامپیوتر کاربر ناشناس تور هنگام بازدید از وبگاهها آلوده میشود. در برخی موارد، توسط آژانس امنیت ملی آمریکا و ستاد ارتباطات دولت بریتانیا با انحراف کاربران تور به کانالهای نا امن، موفق به قطع دسترسی به شبکه ناشناس شدهاند.[57][58][59][60][61][62][63][64][65]

نظار بر سیستمهای رزرو هتلها

تحت برنامه نظارتی نگهبان سلطنتی، آژانسهای امنیتی ستاد ارتباطات دولت بریتانیا از یک سیستم نظارتی خودکار برای نفوذ به سیستم رزروهای کامپیوتری حداقل ۳۵۰ هتل لوکس در بسیاری از نقاط جهان استفاده میکند. دیگر برنامههای نظارتی شامل شنود تلفنها رومیزی، دستگاههای دورنگار و همچنین کامپیوترهای شبکه هتلهای مورد نظر میشوند.[66]

نظارت بر واقعیت مجازی

آژانس امنیت ملی آمریکا، آژانس اطلاعات مرکزی آمریکا (سیا) و ستاد ارتباطات دولت بریتانیا بر بسیاری از شبکههای بازی ویدئویی آنلاین مانند بازی نقش آفرینی بر خط چندنفره گسترده مورد استفاده در دنیای وارکرفت، دنیای مجازی مورد استفاده در زندگی دوم و شبکه کنسول بازی اکسباکس نظارت میکنند.[68]

جاسوسی سیاسی

بر پایه افشاگریهای سال ۲۰۱۳ آژانس امنیت ملی آمریکا اولویت اطلاعاتی خود را در مقیاسی از ۱ (بالاترین اولویت) تا ۵ (کمترین اولویت) تعریف میکند.[21]

حدود ۳۰ کشور در اولویت ۳ قرار میگیرند. این کشورها در زمینه جاسوسی با آمریکا همکاری میکنند ولی آمریکا از آنها هم جاسوسی میکند.

اهداف اصلی: چین، روسیه، ایران، پاکستان و افغانستان بالاترین اولویت را در فهرست جاسوسی آژانس امنیت ملی آمریکا دارند. سپس فرانسه، آلمان، ژاپن و برزیل قرار دارند. تجارت داخلی اتحادیه اروپا و ثبات اقتصادی نیز دارای اهمیت هستند.[21] دیگر کشورهای با اولویت بالا، کوبا، اسرائیل و کره شمالی هستند.[70]

نامرتبط: از دید یک آژانس اطلاعاتی آمریکایی، کشورهایی مانند کامبوج، لائوس و نپال به مقدار زیادی نامرتبط هستند. دولتهای کشورهای کوچک عضو اتحادیه اروپا مانند فنلاند، دانمارک، کرواسی و جمهوری چک نیز در این دسته قرار میگیرند.[21]

.jpg.webp)

دیگر اهداف مهم، اعضا و طرفداران گروه اینترنتی انانیموس [21] و افشاگران احتمالی هستند.[73] بر پایه گفتههای ادوارد اسنودن، آژانس امنیت ملی آمریکا از گزارشگرانی که پس از حملات ۱۱ سپتامبر از دولت آمریکا انتقاد کردهاند جاسوسی میکند.[74]

به عنوان بخشی از عملیات مشترک با ستاد ارتباطات دولت بریتانیا، آژانس امنیت ملی آمریکا پستهای شنود را در ۸۰ سفارت و کنسولگری آمریکا در جهان مستقر کردهاست.[75] متخصصان آژانس امنیت ملی آمریکا حتی از مقر فرماندهی ناتو در بروکسل بلژیک نیز برای از کشورهای اتحادیه اروپا استفاده کردهاند.[76]

در سال ۲۰۱۳ اسناد اسنودن نشان دادند که سازمانهای بینالمللی، مأموریتهای دیپلماتیک و وزارتخانههای دولتی هدف جاسوسی فایو آیز بودهاند.

| کشور یا سازمان | هدف | روش |

| وزارت معادن و انرژی برزیل | گردآوری فراداده ضبط شده توسط تشکیلات امنیت ارتباطات کانادا (CSEC)[77] | |

|

نفوذ به شبکه خصوصی مجازی (VPN)[78] | |

| سفارت آلمان در رواندا [23] | ||

| سفارت ایتالیا در واشینگتن دی. سی. |

| |

| [[هند| |

|

|

| [[مکزیک| |

دبیرخانه امنیت عمومی | هک حسابهای ایمیل به عنوان بخشی از عملیات «Whitetamale»[81] |

|

||

|

|

همکاری بینالمللی

در سال ۱۹۴۳ در زمان جنگ جهانی دوم، توافق بیآریواسای بین آمریکا و بریتانیا با هدف به اشتراکگزاری اطلاعات امضا شد.[84] در سال ۱۹۴۶ این پیمان با امضای پیمان یوکییواسای به صورت پیمان مخفی شکل رسمی به خود یافت. متن کامل این پیمان در ۲۵ ژوئن ۲۰۱۰ در اختیار عموم مردم گذاشته شد.[85]

اگرچه این پیمان بعدها مورد بازنگری قرار گرفت تا کشورهایی چون آلمان، دانمارک، ایرلند، نروژ، ترکیه و فیلیپین [85] را نیز در بر گیرد اما بیشتر گردآوری اطلاعات توسط آژانسهای اطلاعاتی فایو آیز انجام میشود:[86]

![]() استرالیا: اداره سیگنالهای استرالیا

استرالیا: اداره سیگنالهای استرالیا

![]() کانادا: تشکیلات امنیت ارتباطات کانادا

کانادا: تشکیلات امنیت ارتباطات کانادا

![]() نیوزیلند: دفتر امنیت ارتباطات حکومت نیوزیلند

نیوزیلند: دفتر امنیت ارتباطات حکومت نیوزیلند

![]() بریتانیا: ستاد ارتباطات دولت بریتانیا که به خاطر تأثیر خود بر کشورهایی که زمانی جزئی از امپراتوری بریتانیا بودند عمدتاً به عنوان رهبر جاسوسی تجاری جهان شناخته میشود

بریتانیا: ستاد ارتباطات دولت بریتانیا که به خاطر تأثیر خود بر کشورهایی که زمانی جزئی از امپراتوری بریتانیا بودند عمدتاً به عنوان رهبر جاسوسی تجاری جهان شناخته میشود

![]() ایالات متحده آمریکا: آژانس امنیت ملی ایالات متحده آمریکا که بیشترین بودجه و پیشرفتهترین توانایی فنی را بین کشورهای فایو آیز دارد.

ایالات متحده آمریکا: آژانس امنیت ملی ایالات متحده آمریکا که بیشترین بودجه و پیشرفتهترین توانایی فنی را بین کشورهای فایو آیز دارد.

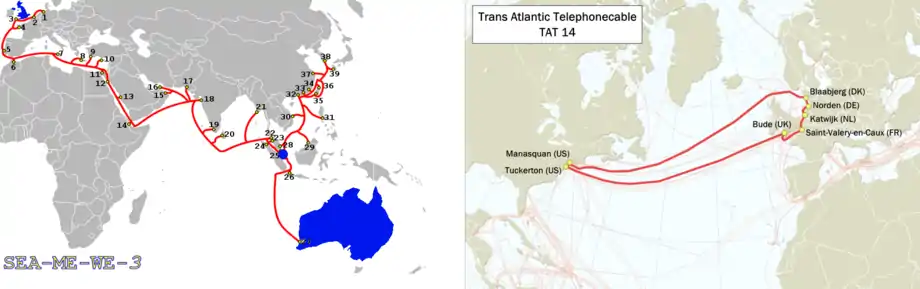

سمت چپ: مسیر SEA-ME-WE-3 فیبر نوری کابل ارتباطی زیردریایی که از ابرقاره آفرو–اوراسیا از ژاپن تا شمال آلمان کشیده شده مهمترین کابل زیردریایی مورد استفاده توسط فای آیز است. سنگاپور (نقطه آبی رنگ) که در گذشته مستعمره بریتانیا در منطقه آسیا-اقیانوسیه بوده، در مداخله و رهگیری اینترنت و ترافیک مخابراتی که از استرالیا و ژاپن تا اروپا و برعکس کشیده میشوند نقش حیاتی دارد. یک پیمان اشترکگذاری اطلاعاتی بین سنگاپور و استرالیا به تمام کشورهای فایو آیز امکان میدهد که به مسیر سوم SEA-ME-WE-3 دسترسی پیدا کنند.[87]

سمت راست: مسیر کابل مخابراتی تیایتی-۱۴ که اروپا را به آمریکا وصل میکند یکی از چند مسیر با ارزش در «زیرساختهای حیای و منابع کلیدی» آمریکا و دیگر کشورها است. در سال ۲۰۱۳ مشخص شد که مقامات بریتانیایی چندین شرکت اینترنتی و مخابراتی را تحت فشار گذاشتهاند که به تیایتی-۱۴ دسترسی پیدا کند.[88]

به غیر از فایو آیز، دیگر کشورهای غربی نیز در برنامه نظارت آژانس امنیت ملی آمریکا شرکت کرده و اطلاعات را با یکدیگر به اشتراک گذاشتهاند.[89] آژانس امنیت ملی آمریکا در سندی به نام "شریکان تایید شده شنود الکترونیک" فهرستی از کشورهای همکار با خود دارد که به آنها پول میدهد تا برخی فناوریهای ویژه را توسعه دهند تا در شنود الکترونیک کمک کنند. این کشورها به دو گروه «کشورهای رده دوم» (کشورهای فایو آیز) و «کشورهای رده سوم» دستهبندی میشوند..[90][91] اگرچه شریک آژانس امنیت ملی آمریکا بودن، آنها را از هدف جاسوسی قرار گرفتن توسط آژانس امنیت ملی ایالات متحده آمریکا مصون نمیدارد. بر پایه یکی از اسناد فاش شده: "ما (آژانس امنیت ملی آمریکا) میتوانیم و در بیشتر موارد انجام میدهیم، هدف، سیگنالهای بیشتر دیگر کشورها است".[92]

استرالیا

اداره سیگنالهای استرالیا که در گذشته به عنوان اداره سیگنالهای دفاعی شناخته میشد اطلاعات شهروندان استرالیا را با دیگر اعضای پیمان یوکییواسای به اشتراک میگذارد. در سال ۲۰۰۸، اطلاعات شهروندان استرالیایی با دیگر کشورها به اشتراک گذاشته شد که شامل فرادادههای انبوه، انتخاب نشده، دست کم گرفته نشده و همچنین اطلاعات پزشکی، قانونی و مذهبی میشد.[93]

در همکاری نزدیک با دیگر اعضای فایو آیز، اداره سیگنالهای استرالیا تجهیزات نظارتی در بسیاری از نقاط آسیای جنوب شرقی را بدون اطلاع سیاستمدارهای استرالیایی اداره میکند.[96] همچنین اداره سیگنالهای استرالیا با بخش امنیت و اطلاعات سنگاپور در یک عملیات بینالمللی برای رهگیری مخابراتی کابلهای زیردریایی نیمکره شرقی و اقیانوس آرام همکاری میکند.[97]

در مارس ۲۰۱۷ گزارش شد که با هشدار از سوی متحدان فایو آیز، از ورود ۵۰۰ پناهنده عراقی و سوری به استرالیا در سال پیش از آن جلوگیری شدهاست.[98]

کانادا

تشکیلات امنیت ارتباطات کانادا سایتهای مخفیانهای را به درخواست آژانس امنیت ملی آمریکا ایجاد و منابع لازم جهت گردآوری، پردازش و آنالیز پیشرفته را برای آژانس امنیت ملی آمریکا فراهم میکند. روابط شنود الکترونیک بین آمریکا و کانادا به اتحاد مخفیانه آنها در جنگ جهانی دوم بر میگردد که با امضای توافق سیایانیواسای در سال ۱۹۴۹ شکل رسمی یافت.[99]

تشکیلات امنیت ارتباطات کانادا از سوی آژانس امنیت ملی آمریکا تعدد ۲۰ سایت نظارتی مخفیانه را در دنیا تأسیس کردهاست.[100]

همچنین فاش شده که تشکیلات امنیت ارتباطات کانادا از وای-فای رایگان ارائه شده در فرودگاههای کانادا نیز جاسوسی میکرده و فرادادههای بدست آمده را برای نظارت بر مسافران و حتی روزها پس از ترک آنها از فرودگاه استفاده میکردهاست.[101]

دانمارک

طی یک توافق مخفیانه، سرویس اطلاعات و امنیت دانمارک بهطور منظم با آژانس امنیت ملی آمریکا تبادل اطلاعات میکند.[102] به عنوان عضوی از "ناین-آیز" (9Eyes) در پیمان یوکییواسای، روابط دانمارک با آژانس امنیت ملی آمریکا نزدیکتر از آلمان، سوئد، اسپانیا، بلژیک یا ایتالیا است.[103]

فرانسه

پس از گفتگو برای افزایش همکاری، از نوامبر ۲۰۰۶ اداره کل امنیت خارجی فرانسه روابط نزدیکی با آژانس امنیت ملی آمریکا و ستاد ارتباطات دولت بریتانیا پیدا کردهاست. در آغاز دهه ۲۰۱۰ دامنه همکاری بین اداره کل امنیت خارجی فرانسه و آژانس امنیت ملی آمریکا در رهگیری دیجیتال به طرز بسیار چشمگیری افزایش یافت.[104][105]

در سال ۲۰۱۱ یک تفهیمنامه رسمی برای تبادل داده بین اداره کل امنیت خارجی فرانسه و آژانس امنیت ملی آمریکا امضا شد که امکان انتقال میلیونها فراداده از اداره کل امنیت خارجی فرانسه به آژانس امنیت ملی آمریکا را تسهیل میکند. از دسامبر ۲۰۱۲ تا ۸ ژانویه ۲۰۱۳ بیش از ۷۰ میلیون داده فراداده ضبط شده توسط آژانسهای امنیتی فرانسه به آژانس امنیت ملی آمریکا ارائه شدند.[106]

آلمان

آژانس اطلاعات فدرال آلمان بهطور منظم فرادادهها را از منابع اطلاعاتی آلمان به آژانس امنیت ملی آمریکا میفرستد. تنها در ماه دسامبر ۲۰۱۲ آژانس اطلاعات فدرال، ۵۰۰ میلیون فراداده را در اختیار آژانس امنیت ملی آمریکا گذاشت.[107] در مقابل، دستیابی به برنامههای نظارتی میرا۴ و وِراز آلمان[107] آژانس امنیت ملی آمریکا نیز به آژانس اطلاعات فدرال اجازه دسترسی به ایکسکیاسکور را به آژانس اطلاعات فدرال آلمان داده است.[108]

در اوایل سال ۲۰۱۳ هانس-گئورگ ماسان رئیس آژانس امنیت داخلی آلمان «اداره فدرال نگهبانی از قانون اساسی» چندین بار از مقر فرماندهی آژانس امنیت ملی آمریکا دیدن کرد. بر پایه اسناد محرمانه دولت آلمان، ماسن موافقت کرد که در مقابل اجازه دسترسی به ایکسکیاسکور، اطلاعات گردآوری شده تمام افراد تحت نظارت اداره فدرال نگهبانی از قانون اساسی آلمان را در اختیار آژانس امنیت ملی آمریکا بگزارد.[110] همچنین اداره فدرال نگهبانی از قانون اساسی همکاری نزدیک دیگری با هشت آژانس دولتی دیگر آمریکا از جمله آژانس اطلاعات مرکزی آمریکا (سیا) دارد.[111] بر پایه پروژه ۶ که بهطور مشترک توسط سیا، آژانس اطلاعات فدرال آلمان و اداره فدرال نگهبانی از قانون اساسی آلمان اجرا میشود پایگاه داده بسیار بزرگی شامل اطلاعات فردی، عکسها، پلاک وسیله نقلیه، تاریخچه وبگردی و فراداده تلفن ایجاد شده تا درک بهتری از روابط جهادیهای تحت نظر بدست آید.[112]

در سال ۲۰۱۲ اداره فدرال نگهبانی از قانون اساسی آلمان بیش از ۸۶۴ مجموعه داده اطلاعات شخصی را در اختیار آژانس اطلاعات مرکزی (سیا)، آژانس امنیت ملی آمریکا و هفت آژانس دولتی دیگر آمریکا قرار داد. در مقابل، آژانس اطلاعات فدرال آلمان دادههای ۱۸۳۰ عملیات اطلاعاتی را از آژانسهای دولتی آمریکا دریافت کرد. دادههای تازه بدست آمده در اختیار اداره فدرال نگهبانی از قانون اساسی آلمان قرار گرفت و در یک سیستم قابل دسترس داخلی به نام سرویس اخبار اطلاعات (به آلمانی Nachrichtendienstliches Informationssystem) ذخیره شد.[114]

اسرائیل

یگان ۸۲۰۰ اسرائیل بهطور منظم دادههای خام و فیلتر نشده شهروندان آمریکا را از آژانس امنیت ملی آمریکا دریافت میکند. اگرچه استثنائاً مقامات رسمی دولت آمریکا از چنین به اشتراک گزاریهایی معاف هستند.[115] بر پایه آییننامه جزئیات قوانین به اشتراکگذاری دادههای شهروندان آمریکایی، یگان ۸۲۰۰ موظف است به:

نابودسازی هرگونه داده ارتباطی خام حاصل از شنود الکترونیک که مشخص شود مربوط به مقامات دولت آمریکا بودهاست. "مقامات دولت آمریکا" شامل مقامات شاخه اجرایی (کاخ سفید، وزارتخانههای کابینه و آژانسهای مستقل)، کنگره ایالات متحده آمریکا (نمایندگان و کارکنان) و نظام دادگاه فدرال ایالات متحده آمریکا (که شامل دیوان عالی ایالات متحده آمریکا شده ولی محدود به آن نیست).

یادداشت تفاهم بین آمریکا و اسرائیل (حدود سال ۲۰۰۹)

بر پایه یک یادداشت بیتاریخ، قوانین اصلی برای به اشتراکگزاری اطلاعات بین از آژانس امنیت ملی آمریکا و یگان ۸۲۰۰ اسرائیل در مارس ۲۰۰۹ به اجرا در آمدند. تحت پیمان به اشتراکگزاری داده، یگان ۸۲۰۰ اجازه دارد که اطلاعات شهروندان آمریکایی (به غیر از مقامات رسمی) را تا یک سال نگهداری کند.[115]

ژاپن

در سال ۲۰۱۱ آژانس امنیت ملی آمریکا از دولت ژاپن اجازه خواست که دادههای اینترنت و تلفن انتقالی از کابلهای فیبر نوری زیردریایی آسیا-اقیانوسیه را رهگیری کند. اما ژاپن به علت مغایرت این کار با قانون اساسی خود با آن مخالفت کرد.[116]

هلند

سرویس اطلاعات و امنیت عمومی هلند دادههای اینترنتی کاربرانی را که توسط منابع اطلاعاتی آمریکایی از طریق برنامههای نظارتی مانند پریزم گردآوری شدهاند دریافت و ذخیره میکند.[117] در یک جلسه در فوریه ۲۰۱۳، سرویس امنیت و اطلاعات عمومی هلند و سرویس اطلاعات و امنیت نظامی هلند با آژانس امنیت ملی آمریکا، تلاش خود را برای هک کردن چندین تالار گفتگو و گردآوری داده همه کاربرانی که از فناوری بهرهبرداری شبکه رایانه (CNE) استفاده میکردند شرح دادند.[118]

نروژ

سرویس اطلاعات نروژ تأیید کرده که دادههای گردآوری شده توسط این آژانس با آمریکاییها به اشتراک گذاشته میشود.[119] شیل گراندهاگن رئیس اطلاعات نظامی نروژ به گزارشگران کنفرانس خبری گفت که: ما این اطلاعات را با شرکای خود به اشتراک میگذاریم و شرکای ما با ما. ما دربارهٔ حجم زیادی از داده ترافیک اینترنتی صحبت میکنیم.[120]

در همکاری با آژانس امنیت ملی آمریکا، سرویس اطلاعات نروژ به اهداف روسیه در شبهجزیره کولا و دیگر اهداف غیرنظامی دسترسی پیدا کردهاست. در کل، سرویس اطلاعات نروژ، اطلاعات مربوط به سیاستمداران، انرژی و جنگ افزارها را در اختیار آژانس امنیت ملی آمریکا قرار میدهد.[121] یک یادداشت محرمانه آژانس امنیت ملی آمریکا، سالهای مهم در توافق شنود الکترونیک نروژ - آمریکا (توافق نوروس) را نشان میدهد:[122]

- ۱۹۵۲: آغاز غیررسمی همکاری بین سرویس اطلاعات نروژ و آژانس امنیت ملی آمریکا

- ۱۹۵۴: آغاز رسمی همکاری بین سرویس اطلاعات نروژ و آژانس امنیت ملی آمریکا با امضای توافق نوروس

- ۱۹۶۳: گسترش مفاد پیمان برای پوشش دادن اطلاعات سیگنالهای ابزار دقیق خارجی

- ۱۹۷۰: گسترش مفاد پیمان برای پوشش دادن اطلاعات الکترونیک

- ۱۹۹۴: گسترش مفاد پیمان برای پوشش دادن اطلاعات ارتباطی

آژانس امنیت ملی آمریکا، سرویس اطلاعات نروژ را یکی از قابل اعتمادترین شرکای خود میداند. هر دو آژانس برای شکستن رمزنگاری سیستمهایی هدف مشترک هر دو آنها است همکاری میکنند. بر پایه آژانس امنیت ملی آمریکا، نروژ هرگز به هیچ درخواستی پاسخ رد نداده است.[122]

سنگاپور

وزارت دفاع سنگاپور و بخش امنیت و اطلاعات سنگاپور بهطور مخفیانه، مقدار بسیار زیادی از ترافیک کابلهای فیبر نوری را را که از از قاره آسیا عبور میکند رهگیری میکنند. در همکاری نزدیک با اداره سیگنالهای استرالیا، بخش امنیت و اطلاعات سنگاپور میتواند مسیر SEA-ME-WE-3 (مسیر سوم جنوب شرق آسیا، خاورمیانه، اروپای غربی) و کابلهای مخابراتی مسیر SEA-ME-WE 4 را رهگیری کند. دسترسی به این کانالهای مخابراتی بینالمللی، از طریق اپراتور دولتی سنگاپور (سینگتل) فراهم میشود. شرکت هلدینگ تماسک که یک صندوق ذخیره ارزی چند میلیارد دلاری است با بیشترین سهم در سینگتل، ارتباط نزدیک خود با آژانسهای اطلاعاتی کشور را حفظ کردهاست.[97]

به عنوان بخشی از پیمان به اشتراکگزاری اطلاعات، اطلاعات گردآوری شده توسط دولت سنگاپور به دولت استرالیا انتقال داده میشود. این موضوع به فایو آیز امکان میدهد که تمامی ارتباطات نیمکره شرقی را زیر نظر داشته باشند.[87]

اسپانیا

در همکاری نزدیک با آژانسهای اطلاعاتی اسپانیا (مرکز ملی اطلاعات)، آژانس امنیت ملی آمریکا هر ماه به کلیه تماسهای ۶۰/۵ میلیون تماس تلفنی در اسپانیا دسترسی پیدا میکند.[123][124]

سوئد

تشکیلات رادیو دفاع ملی سوئد (با ارسم رمز Sardines) به فایور آیز اجازه دسترسی به کابلهای زیر دریای بالتیک را میدهد.[125] تلویزیون سوئد در ۵ دسامبر ۲۰۱۳ فاش کرد که سازمان رادیو دفاع ملی سوئد به صورت مخفیانه با هدف نظارت بر سیاستهای داخلی روسیه، عملیات نظارتی انجام میداده است. این عملیات به نمایندگی از سوی آژانس امنیت ملی آمریکا انجام میشده که دادههای بدست آمده را به آژانس امنیت ملی آمریکا منتقل میکردهاست.[126][127]

سازمان رادیو دفاع ملی سوئد نیز به برنامه نظارتی آژانس امنیت ملی آمریکا «ایکسکیاسکور» دسترسی پیدا کردهاست.[128]

سوئیس

بر پایه یک توافق محرمانه برای دور زدن محدودیتهای نظارت داخلی، سرویس اطلاعات فدرال سوئیس بهطور منظم اطلاعات خود را با آژانس امنیت ملی آمریکا مبادله میکند.[129][130] همچنین آژانس امنیت ملی آمریکا به تجهیزات نظارتی سوئیس در لوک (کانتون وله) و کیرشلینداخ (کانتون برن) اجازه دسترسی دارد که هر دو بخشی از سامانه رهگیری اونیکس (Onyx) سوئیس هستند.[129]

بر پایه سرویس اطلاعات فدرال سوئیس، این آژانس بر محتوای ارتباط کاری بین ۱۰۰ سازمان بینالمللی نظارت میکند. با این حال، سرویس اطلاعات فدرال سوئیس هرگونه همکاری با آژانس امنیت ملی آمریکا را رد میکند. اگرچه، آژانس امنیت ملی آمریکا به برنامه نظارتی اونیکس سوئیس دسترسی مستقیم ندارد، رئیس سرویس اطلاعات فدرال سوئیس اذعان کرده که دسترسی دیگر آژانسهای اطلاعاتی آمریکا به به برنامههای نظارتی سوئیس امکانپذیر است.[131]

بریتانیا

دولت بریتانیا به آژانس امنیت ملی آمریکا اجازه داده تا دادههای فردی شهروندان بریتانیا را ذخیره کند.[132]

تحت پروژه مینارت، مخالفان جنگ ویتنام در آمریکا مورد هدف هر دو سازمان آژانس امنیت ملی آمریکا و ستاد ارتباطات دولت بریتانیا بودهاند.[133][134]

ایالات متحده آمریکا

آژانس اطلاعات مرکزی آمریکا (سیا)

آژانس اطلاعات مرکزی آمریکا (سیا) سالانه مبلغ ۱۰ میلیون دلار به ایتی اند تی میپردازد تا به متن تماسهای تلفنی کشورها از جمله شهروندان آمریکایی دسترسی پیدا کند.[136]

آژانس امنیت ملی آمریکا

اداره امور خارجه آژانس امنیت ملی آمریکا با آژانسهای اطلاعاتی خارجی و اعضای فایو آیز برای اجرای نظارت جهانی همکاری میکند.[138]

اداره تحقیقات فدرال آمریکا (افبیآی)

اداره تحقیقات فدرال آمریکا (افبیآی) نقش رابط را بین آژانسهای اطلاعاتی آمریکا و غولهای فناوری اطلاعات دره سیلیکون مانند مایکروسافت دارد.[43]

وزارت امنیت میهن ایالات متحده آمریکا

در اوایل دهه ۲۰۱۰، وزارت امنیت میهن ایالات متحده آمریکا در یک همکاری مشترک با اداره تحقیقات فدرال آمریکا (افبیآی) سعی در منحلسازی جنبش اشغال وال استریت کرد.[139][140][141]

دیگر آژانسهای اجرای قانون

آژانس امنیت ملی آمریکا کار رهگیری داخلی را برای اداره مبارزه با مواد مخدر، اداره خدمات درآمد داخلی و دیگر آژانسهای مجری قانون انجام میدهد که از دادههای رهگیری برای آغاز تحقیقات جنایی علیه شهروندان آمریکایی استفاده میکنند. مأموران فدرال دستور به «بازسازی» منبع این اسرار میدهند تا بر منبع واقعی این اسرار "سرپوش بگذراند".[31]

کاخ سفید

چند هفته پس از حملات ۱۱ سپتامبر جرج دابلیو بوش رئیسجمهور ایالات متحده آمریکا لایحه میهندوستی را امضا کرد تا مطمئن شود در توانایی دولت آمریکا در اجرای نظارت جهانی هیچ اخلالی وجود ندارد. او گفت:

این قانون جدید که من امروز آن را امضا میکنم اجازه نظارت بر تمامی راههای ارتباطاتی مورد استفاده تروریستها مانند ایمیل، اینترنت و تلفن همراه را میدهد.[142]

در ماه مه ۲۰۱۱ باراک اوباما نیز لایحه میهندوستی را تمدید کرده و گسترش داد تا به سازمانهای دولتی اجازه روشهای دیگر نظارت مانند شنود مخابراتی همهجانبه را بدهد.[143]

شرکتهای همکار

بیش از ۷۰ درصد از بودجه جامعه اطلاعاتی ایالات متحده آمریکا صرف پرداخت پول به شرکتهای خصوصی میشود.[144] بر پایه مجله فوربز شرکت فناوری دفاعی لاکهید مارتین هماکنون بزرگترین پیمانکار دفاعی آمریکا است و بزرگترین و قدرتمندترین شریک آژانس امنیت ملی آمریکا و بزرگترین پیمانکار دریافتکننده پول از این آژانس است.[145]

ایتی اند تی

در همکاری مشترک با آژانس امنیت ملی آمریکا، شرکت مخابراتی آمریکا (ایتی اند تی) عملیات رهگیری اتاق ۶۴۱ای را در ساختمان اسبیسی کامیونیکیشنز در سان فرانسیسکو کالیفرنیا با هدف جاسوسی ترافیک اینترنت انجام میدهد.[146] آژانس اطلاعات مرکزی آمریکا (سیا) سالانه مبلغ ۱۰ میلیون دلار به ایتی اند تی میپردازد تا به متن تماسهای تلفنی کشورها از جمله شهروندان آمریکایی دسترسی پیدا کند.[136]

بوز آلن همیلتون

پروژههایی که توسط بوز آلن همیلتون توسعه داده میشوند شامل گروه نوآوری استراتژیک برای شناسایی تروریستها از طریق رسانههای اجتماعی از سوی آژانسهای دولتی میشود. در دوره سال مالی ۲۰۱۳، %۹۹ درآمد بوز آلن همیلتون از سوی دولت بود که بخش بزرگی از آن توسط نیروی زمینی ایالات متحده آمریکا تأمین میشد.[147] در سال ۲۰۱۳ بوز آلن همیلتون توسط بلومبرگ بیزنسویک به عنوان «پرسودترین سازمان جاسوسی جهان» مورد ستایش گرفت.[148]

گروه بیتی

گروه بیتی (British Telecommunications) با اسم رمز "RAMEDY" که یکی از اصلیترین تأمین کنندگان خدمات مخابراتی است به ستاد ارتباطات دولت بریتانیا اجازه "دسترسی نامحدود" به اطلاعات شبکه کابلهای زیر دریایی خود داده است.[149]

مایکروسافت

ابرشرکت آمریکایی چند ملیتی مایکروسافت به آژانس امنیت ملی آمریکا در دور زدن پادمانهای رمزگذاری نرمافزاری کمک کردهاست. این شرکت اجازه نظارت بر وب چتهای انجام شده از طریق درگاه Outlook.com را به دولت فدرال داده است. در سال ۲۰۱۳ مایکروسافت در همکاری با اداره تحقیقات فدرال آمریکا (افبیآی) به آژانس امنیت ملی آمریکا اجازه دسترسی به سرویس میزبانی فایل مایکروساف به نام واندرایو را داد.[43]

اورانژ اس.ای

شرکت مخابراتی فرانسوی اورانژ اس.ای. دادههای تماسهای تلفنی مشتریان خود را با اداره کل امنیت خارجی فرانسه به اشتراک گذاشته و دادهها را برای ستاد ارتباطات دولت بریتانیا رهگیری میکند.[150]

آراسای سکیوریتی

آراسای سکیوریتی سالانه مبلغ ۱۰ میلیون دلار از آژانس امنیت ملی آمریکا دریافت میکند تا سیستم رمزنگاری درب پشتی محصولات خود را برملا کند.[151]

استراتفور

شرکت پیشبینیهای استراتژیک که معمولاً با نام «استراتفور» شناخته میشود یک شرکت اطلاعاتی جهانی است که اطلاعات خود را در اختیار دولتها و موکلان خصوصی مانند شرکت داو کمیکال، نورثروپ گرومن، وزارت امنیت میهن ایالات متحده آمریکا، آژانس اطلاعات دفاعی و سپاه تفنگداران دریایی ایالات متحده آمریکا میگذارد.[152]

ودافون

شرکت مخابراتی بریتانیایی ودافون (با اسم رمز Gerontic) به ستاد ارتباطات دولت بریتانیا اجازه "دسترسی نامحدود" به شبکه کابلهای زیر دریایی خود را داده است.[149]

همچنین در نزدیک به ۲۹ کشوری که ودافون در آنها فعالیت میکند خطوط محرمانه ویژهای بهطور مستقیم به شبکه این شرکت وصل هستند که به آژانسهای اطلاعاتی دولتها اجازه میدهد کلیه ارتباطات تلفنی، اینترنتی و موقعیت فیزیکی افراد را رهگیری کنند. در برخی کشورها، دستگاههای اطلاعاتی، عملیات نظارت را بهطور مستقیم و بدون دخالت شرکتهای مخابراتی انجام میدهند. ودافون، به دلیل پیشگیری از دستگیری کارکنان خود، نام کشورهایی را که از شبکه مخابراتی آنها جاسوسی میکند اعلام نکردهاست.[153]

این-کیو-تل

شرکت این-کیو-تل با حمایت دولتی سالانه بیش از ۵۶ میلیون دلار، یک شرکت سرمایهگذاری خطرپذیر است که به آژانس اطلاعات مرکزی آمریکا (سیا) اجازه میدهد در دره سیلیکون سرمایهگذاری کند.[154]

پالانتیر تکنولوجیز

پالانتیر تکنولوجیز یک ابرشرکت دادهکاوی و همکار نزدیک با آژانس امنیت ملی آمریکا، اداره تحقیقات فدرال آمریکا (افبیآی) و آژانس اطلاعات مرکزی آمریکا (سیا) است. دفتر مرکزی این شرکت در پالو آلتو، کالیفرنیا قرار دارد.[155][156]

این شرکت برنامه گردآوری و تحلیل داده پریزم را توسعه داده است.[157][158]

گریز از نظارت

چندین کشور مورد حمله نظارت جهانی، با ساخت مجموعههای پناهگاههای محرمانه در اعماق زمین، از این نظارت گریختهاند.[159]

کره شمالی

با وجود اینکه کره شمالی، هدف مهمی بوده اما اسناد داخلی آژانس امنیت ملی آمریکا نشان میدهند که این آژانس از کیم جونگ-اون و مقاصد رژیم او چیز زیادی نمیداند.[70]

ایران

در اکتبر ۲۰۱۲ اسماعیل احمدیمقدم رئیس پلیس ایران اعلام کرد که گوگل یک موتور جستجوی وب نیست. بلکه یک ابزار جاسوسی برای آژانسهای اطلاعاتی غربی است.[160] شش ماه بعد در آوریل ۲۰۱۳ ایران اعلام کرد که با هدف گریز از نظارت جهانی، قصد معرفی نرمافزار "گوگل ارت اسلامی" را دارد.[161]

گاهشمار افشاگریها

افشاگری ادوارد اسنودن دربارهٔ فعالیتهای نظارتی آژانس امنیت ملی آمریکا در ادامه نشت خبری است که از اویل دهه ۲۰۰۰ میلادی آغاز شدهاست. یک سال پس از حملات ۱۱ سپتامبر، ویلیام بینی مأمور اطلاعاتی پیشین آمریکا به انتقاد از جاسوسی آژانس امنیت ملی آمریکا از شهروندان آمریکایی پرداخت.[162]

پس از آن دیگر افشاگریهای نیز رخ دادند. در ۱۶ دسامبر ۲۰۰۵ نیویورک تایمز گزارشی را با تیتر "جرج دابلیو بوش به آمریکا اجازه میدهد تا بدون محاکمه، از تماسهای تلفنی جاسوسی کند" چاپ کرد.[163] در سال ۲۰۰۶ یواسای تودی، مدارک بیشتری از نظارت داخلی آژانس امنیت ملی آمریکا بر شهروندان آمریکایی ارائه کرد. این گزارش در ۱۱ می سال ۲۰۰۶ منتشر شد که در آن از «پایگاه داده بزرگ» آژانس امنیت ملی آمریکا از گردآوری و ضبط تماسهای دهها میلیون شهروند آمریکایی خبر میداد. بر پایه یواسای تودی این دادههای تلفنی از سوی چندین شرکت بزرگ فراهمکننده سرویس مخابرات چون ایتی اند تی، ورایزن کامیونیکیشنز و بلساوت فراهم شده بودند.[164] در سال ۲۰۰۸ «بابک پاسدار» تحلیلگر امنیتی، وجود به اصطلاح «مدار کوانتیکو» را فاش کرد که او و تیمش در سال ۲۰۰۳ هنگام به روزرسانی سیستم امنیتی حامل، یافتند. این مدار برای دولت فدرال آمریکا یک در پشتی را به ارائه دهنده بیسیم بینام فراهم میکرد که بعدها مستقلا به نام ورایزن کامیونیکیشنز شناخته شد.[165]

ادوارد اسنودن نخستین بار در اواخر سال ۲۰۱۲ با خبر گاردین، گلن گرینوالد تماس گرفت. افشاگریهای او تاکنون ادامه دارند.[166]

بر پایه موضوع

اسناد فاش شده توسط ادوارد اسنودن در سال ۲۰۱۳ شامل حکمهای دادگاه، دستنوشتهها و اسناد سیاستگذاری مربوط به بازه گستردهای از فعالیتهای نظارتی میشوند.

تأثیر

افشاگریهای نظارت جهانی باعث تنشهای دوجانبه بسیاری، بین آمریکا و بسیاری از متحدان و شرکای اقتصادی آن مانند اتحادیه اروپا شد. در ۱۲ آگوست ۲۰۱۳ باراک اوباما از ایجاد یک هیئت مستقل از متخصصان خارجی برای بازرسی از برنامه نظارت جهانی آژانس امنیت ملی آمریکا خبر داد. این هیئت توسط رئیس اطلاعات ملی جیمز کلپر تأسیس میشود که به اعضای آن مشاوره داده و کمکرسانی میکند.[167]

بر پایه بررسی انجام شده توسط گروه حقوق بشر انجمن جهانی قلم این افشاگریها تأثیری دلسردکننده بر نویسندگان آمریکایی داشتهاند. به خاطر ترس از ریسک مورد هدف نظارت قرار گرفتن توسط دولت، %۲۸ از اعضای آمریکایی انجمن جهانی قلم، استفاده خود از رسانههای اجتماعی را محدود کرده و %۱۶ با پرهیز از نوشتن دربارهٔ موضوعات جنجال برانگیز، اقدام به خودسانسوری کردهاند.[168]

جستارهای وابسته

پانویس

- Webb, Maureen (2007). Illusions of Security: Global Surveillance and Democracy in the Post-9/11 World (1st ed.). San Francisco: City Lights Books. ISBN 0872864766.

- "Q&A: What you need to know about Echelon". BBC. 29 May 2001.

- Nabbali, Talitha; Perry, Mark (March 2004). "Going for the throat". Computer Law & Security Review. 20 (2): 84–97. doi:10.1016/S0267-3649(04)00018-4.

It wasn't until 1971 that the UKUSA allies began ECHELON

- Zevenbergen, Bendert (3 December 2013). "Adventures in digital surveillance". European View. 12 (2): 223–233. doi:10.1007/s12290-013-0287-x. Retrieved 17 December 2013.

Snowden used the press to inform the world that a global surveillance state may be being built. This led to the beginning of a global political debate on digital communications surveillance.

- Ranger, Steve (24 March 2015). "The undercover war on your internet secrets: How online surveillance cracked our trust in the web". TechRepublic. Archived from the original on 2016-06-12. Retrieved 2016-06-12.

- "Snowden-Interview: Transcript". Norddeutscher Rundfunk. 26 January 2014. Retrieved 28 January 2014.

- "Pre-Emption - The Nsa And The Telecoms - Spying On The Home Front - FRONTLINE - PBS". pbs.org. Retrieved 8 March 2015.

- Cohen, Martin (2006). No Holiday. New York: Disinformation Company Ltd. ISBN 978-1-932857-29-0.

- Peggy Becker (October 1999). DEVELOPMENT OF SURVEILLANCE TECHNOLOGY AND RISK OF ABUSE OF ECONOMIC INFORMATION (Report). STOA, European Parliament. http://bookshop.europa.eu/en/development-of-surveillance-technology-and-risk-of-abuse-of-economic-information-pbQASTOA132/downloads/QA-ST-OA-132-EN-N/QASTOA132ENN_002.pdf;pgid=y8dIS7GUWMdSR0EAlMEUUsWb00002lUIfz2M;sid=w3lJEyGE1rNJH3CegDfXtEOhYbo1Q2zn3Qs=?FileName=QASTOA132ENN_002.pdf&SKU=QASTOA132ENN_PDF&CatalogueNumber=QA-ST-OA-132-EN-N. Retrieved January 31, 2014.

- MacAskill, Ewen; Davies, Nick; Hopkins, Nick; Borger, Julian; Ball, James (June 17, 2013). "GCHQ intercepted foreign politicians' communications at G20 summits". The Guardian. London.

- "Snowden has 'thousands' of damaging NSA documents, says Greenwald". MSNBC. Retrieved 8 March 2015.

- Glenn Greenwald; Ewen MacAskill (8 June 2013). "Boundless Informant: the NSA's secret tool to track global surveillance data". The Guardian. London. Retrieved June 12, 2013.

- "Senators: Limit NSA snooping into US phone records". Associated Press. Retrieved October 15, 2013.

"Is it the goal of the NSA to collect the phone records of all Americans?" Udall asked at Thursday's hearing. "Yes, I believe it is in the nation's best interest to put all the phone records into a lockbox that we could search when the nation needs to do it. Yes," Alexander replied.

- Siobhan Gorman. "Meltdowns Hobble NSA Data Center". The Wall Street Journal. Retrieved October 19, 2013.

The Utah facility, one of the Pentagon's biggest U.S. construction projects, has become a symbol of the spy agency's surveillance prowess, which gained broad attention in the wake of leaks from NSA contractor Edward Snowden.

- Shane Harris (August 22, 2012). "Who's Watching the N.S.A Watchers?". The New York Times. Retrieved 25 December 2013.

- "Glenn Greenwald afirma que documentos dizem respeito à interesses comerciais do governo americano". August 6, 2013. Retrieved August 13, 2013.

- How Microsoft handed the NSA access to encrypted messages, The Guardian, July 12, 2013. Retrieved July 13, 2013.

- Bridie Jabour in Sydney (July 12, 2013). "Telstra signed deal that would have allowed US spying". The Guardian. London.

- The first three days of revelations were: the FISC court order that Verizon provide bulk metadata on its customers to the NSA; presentation slides explaining the cooperation of nine US internet giants through the PRISM program; and the bulk collection of Chinese users' text messages, which coincided with Xi Jinping's visit to California to meet Barack Obama.

- "Edward Snowden: US government has been hacking Hong Kong and China for years". South China Morning Post. Retrieved September 9, 2013.

- Laura Poitras; Marcel Rosenbach; Holger Stark. "Ally and Target: US Intelligence Watches Germany Closely". Der Spiegel. Retrieved August 13, 2013.

- DeYoung, Karen (12 August 2013). "Colombia asks Kerry to explain NSA spying". The Washington Post. Retrieved August 13, 2013.

- James Ball; Nick Hopkins. "GCHQ and NSA targeted charities, Germans, Israeli PM and EU chief". The Guardian. Retrieved 20 December 2013.

- "Greenwald diz que espionagem dá vantagens comerciais e industriais aos Estados Unidos" (به Portuguese). Federal Senate of Brazil. Retrieved August 13, 2013.

- "Greenwald diz que EUA espionam para obter vantagens comerciais" (به Portuguese). Deutsche Welle. Retrieved August 13, 2013.

- "NSA's activity in Latin America is 'collection of data on oil and military purchases from Venezuela, energy and narcotics from Mexico' – Greenwald". Voice of Russia. Retrieved August 13, 2013.

- "Snowden: NSA's indiscriminate spying 'collapsing' - The Washington Post". Archived from the original on 2013-12-17.

- http://investigations.nbcnews.com/_news/2013/12/20/21975158-nsa-program-stopped-no-terror-attacks-says-white-house-panel-member

- Finn, Peter (28 June 2013). "National Security". The Washington Post.

- ROMERO, SIMON (9 September 2013). "N.S.A. Spied on Brazilian Oil Company, Report Says". The New York Times. Retrieved September 9, 2013.

- "Exclusive: U.S. directs agents to cover up program used to investigate Americans". Reuters. 5 August 2013. Archived from the original on 14 August 2013. Retrieved August 14, 2013.

- Michael Brissenden (18 Nov 2013). "Australia spied on Indonesian president Susilo Bambang Yudhoyono, leaked Edward Snowden documents reveal". Australian Broadcasting Corporation. Retrieved 13 December 2013.

- Ewen MacAskill nd Lenore Taylor. "NSA: Australia and US used climate change conference to spy on Indonesia". The Guardian. Retrieved 21 December 2013.

- "Senators: Limit NSA snooping into US phone records". Associated Press. Retrieved 15 October 2013.

- John Miller. "NSA speaks out on Snowden, spying". CBS News. Retrieved 17 December 2013.

What they are doing is collecting the phone records of more than 300 million Americans.

- Greenwald, Glenn (July 31, 2013)."XKeyscore: NSA tool collects 'nearly everything a user does on the internet' – XKeyscore Gives 'Widest-Reaching' Collection of Online Data – NSA Analysts Require No Prior Authorization for Searches – Sweeps Up Emails, Social Media Activity and Browsing History". The Guardian. Retrieved August 1, 2013.

- Nakashima, Ellen (July 31, 2013). "Newly declassified documents on phone records program released". The Washington Post. Retrieved August 4, 2013.

- Charlie Savage; David E. Sanger (July 31, 2013). "Senate Panel Presses N.S.A. on Phone Logs". The New York Times. Retrieved August 4, 2013.

- Ball, James (25 October 2013). "Leaked memos reveal GCHQ efforts to keep mass surveillance secret". The Guardian. Retrieved 25 October 2013.

- Barton Gellman; Laura Poitras (June 6, 2013). "US Intelligence Mining Data from Nine U.S. Internet Companies in Broad Secret Program". The Washington Post. Retrieved June 15, 2013.

- Barton Gellman; Ashkan Soltani (1 November 2013). "NSA collects millions of e-mail address books globally". The Washington Post. Retrieved 20 December 2013.

- Glenn Greenwald; Ewen MacAskill; Laura Poitras; Spencer Ackerman; Dominic Rushe. "Microsoft handed the NSA access to encrypted messages". The Guardian. Retrieved 22 December 2013.

- "'Follow the Money': NSA Spies on International Payments". Der Spiegel. Retrieved 23 October 2013.

- Barton Gellman; Ashkan Soltani (4 December 2013). "NSA tracking cellphone locations worldwide, Snowden documents show". The Washington Post. Retrieved 5 December 2013.

- "How the NSA is tracking people right now". The Washington Post. 4 December 2013. Retrieved 6 December 2013.

- Ashkan Soltani; Matt DeLong (4 December 2013). "FASCIA: The NSA's huge trove of location records". The Washington Post. Retrieved 6 December 2013.

- "How the NSA uses cellphone tracking to find and 'develop' targets". The Washington Post. 4 December 2013. Retrieved 6 December 2013.

- "Reporter explains NSA collection of cellphone data". The Washington Post. 4 December 2013. Retrieved 6 December 2013.

- Peterson, Andrea (4 December 2013). "The NSA says it 'obviously' can track locations without a warrant. That's not so obvious". The Washington Post's The Switch. Retrieved 6 December 2013.

- Lee, Timothy (4 December 2013). "The NSA could figure out how many Americans it's spying on. It just doesn't want to". The Washington Post's The Switch. Retrieved 6 December 2013.

- Craig Timberg; Ashkan Soltani. "By cracking cellphone code, NSA has capacity for decoding private conversations". The Washington Post. Retrieved 14 December 2013.

- "How the NSA pinpoints a mobile device". The Washington Post. Retrieved 14 December 2013.

- Laura Poitras; Marcel Rosenbach; Holger Stark. "iSpy: How the NSA Accesses Smartphone Data". Der Spiegel. Retrieved 9 September 2013.

- Gellman, Barton; Soltani, Ashkan (October 30, 2013). "NSA infiltrates links to Yahoo, Google data centers worldwide, Snowden documents say". The Washington Post. Retrieved October 31, 2013.

- Gellman, Barton; Soltani, Ashkan; Peterson, Andrea (November 4, 2013). "How we know the NSA had access to internal Google and Yahoo cloud data". The Washington Post. Retrieved November 5, 2013.

- Barton Gellman; Craig Timberg; Steven Rich (4 October 2013). "Secret NSA documents show campaign against Tor encrypted network". The Washington Post. Retrieved 19 November 2013.

- Steven Rich; Matt DeLong (4 October 2013). "NSA slideshow on 'The TOR problem'". The Washington Post. Retrieved 19 November 2013.

- Lee, Timothy B. (4 October 2013). "Everything you need to know about the NSA and Tor in one FAQ". The Washington Post. Retrieved 19 November 2013.

- "NSA report on the Tor encrypted network". The Washington Post. 4 October 2013. Retrieved 19 November 2013.

- "GCHQ report on 'MULLENIZE' program to 'stain' anonymous electronic traffic". The Washington Post. 4 October 2013. Retrieved 19 November 2013.

- James Ball; Bruce Schneier; Glenn Greenwald (4 October 2013). "NSA and GCHQ target Tor network that protects anonymity of web users". The Guardian. Retrieved 19 November 2013.

- Schneier, Bruce (4 October 2013). "Attacking Tor: how the NSA targets users' online anonymity". The Guardian. Retrieved 19 November 2013.

- "'Tor Stinks' presentation – read the full document". The Guardian. 4 October 2013. Retrieved 19 November 2013.

- "Tor: 'The king of high-secure, low-latency anonymity'". The Guardian. 4 October 2013. Retrieved 19 November 2013.

- Laura Poitras; Marcel Rosenbach; Holger Stark (November 17, 2013). "'Royal Concierge': GCHQ Monitors Hotel Reservations to Track Diplomats". Der Spiegel. Retrieved November 17, 2013.

- Staff (August 31, 2013). "Snowden Document: NSA Spied On Al Jazeera Communications". Retrieved August 31, 2013.

- MARK MAZZETTI; JUSTIN ELLIOTT (9 December 2013). "Spies Infiltrate a Fantasy Realm of Online Games". The New York Times. Retrieved 12 December 2013.

- James Ball. "Xbox Live among game services targeted by US and UK spy agencies". The Guardian. Retrieved 25 December 2013.

- Barton Gellman and Greg Miller (August 29, 2013). "U.S. spy network's successes, failures and objectives detailed in 'black budget' summary". The Washington Post. Retrieved August 29, 2013.

- Ofer Aderet. "Snowden documents reveal U.S., British intelligence spied on former Prime Minister Olmert, Defense Minister Barak". Haaretz. Retrieved 20 December 2013.

- "US bugged Merkel's phone from 2002 until 2013, report claims". BBC. 27 October 2013. Retrieved October 27, 2013.

- Maass, Peter (13 August 2013). "How Laura Poitras Helped Snowden Spill His Secrets". The New York Times. Retrieved August 13, 2013.

- Easley, Jonathan. "Snowden: NSA targeted journalists critical of government after 9/11". The Hill. Retrieved August 14, 2013.

- Laura Poitras; Marcel Rosenbach; Holger Stark. "Codename 'Apalachee': How America Spies on Europe and the UN". Der Spiegel. p. 2. Retrieved August 26, 2013.

- Laura Poitras; Marcel Rosenbach; Fidelius Schmid; Holger Stark. "Attacks from America: NSA Spied on European Union Offices". Der Spiegel. Retrieved August 26, 2013.

- "Report: Canada spies targeted Brazil mine ministry". Associated Press. Retrieved October 7, 2013.

- "'Success Story': NSA Targeted French Foreign Ministry". Der Spiegel. Retrieved September 24, 2013.

- Glenn Greenwald; Stefania Maurizi. "Revealed: How the Nsa Targets Italy". L'espresso. Retrieved 13 December 2013.

- Shobhan Saxena (25 September 2013). "NSA planted bugs at Indian missions in D.C., U.N." Chennai, India: The Hindu. Retrieved September 24, 2013.

- Jens Glüsing; Laura Poitras; Marcel Rosenbach; Holger Stark. "Fresh Leak on US Spying: NSA Accessed Mexican President's Email". Der Spiegel. Retrieved October 20, 2013.

- Laura Poitras, Marcel Rosenbach, Fidelius Schmid und Holger Stark. "Geheimdokumente: NSA horcht EU-Vertretungen mit Wanzen aus". Der Spiegel (به German). Retrieved June 29, 2013.

- "US-Geheimdienst hörte Zentrale der Vereinten Nationen ab". Der Spiegel (به German). Retrieved August 25, 2013.

- U.S. National Security Agency. Early Papers Concerning US-UK Agreement – 1940–1944 بایگانیشده در ۱۸ سپتامبر ۲۰۱۳ توسط Wayback Machine. Agreement between British Government Code and Cipher School and U.S. War Department dated May 17, 1943. Retrieved: October 5, 2013.

- Norton-Taylor, Richard (June 25, 2010). "Not so secret: deal at the heart of UK-US intelligence". The Guardian. London. Retrieved June 25, 2010.

- "5-nation spy alliance too vital for leaks to harm". Associated Press. Retrieved August 29, 2013.

- Dorling, Philip. "Australian spies in global deal to tap undersea cables". The Sydney Morning Herald. Retrieved August 29, 2013.

- John Goetz; Hans Leyendecker; Frederik Obermaier (August 28, 2013). "British Officials Have Far-Reaching Access To Internet And Telephone Communications". Retrieved August 28, 2013.

- "Edward Snowden Interview: The NSA and Its Willing Helpers". Der Spiegel. Retrieved August 29, 2013.

Snowden: Yes, of course. We're (the NSA) in bed together with the Germans the same as with most other Western countries.

- Glenn Greenwald (13 May 2014). No Place to Hide: Edward Snowden, the NSA, and the U.S. Surveillance State. Henry Holt and Company. pp. 104–105. ISBN 978-1-62779-074-1.

- Ryan, Gallagher (19 June 2014). "How Secret Partners Expand NSA's Surveillance Dragnet". The Intercept. In the table of "Approved SIGINT Countries". Archived from the original on 2 May 2018.

- Laura Poitras; Marcel Rosenbach; Holger Stark. "Ally and Target: US Intelligence Watches Germany Closely". Der Spiegel. Retrieved August 29, 2013.

The NSA classifies about 30 other countries as "3rd parties," with whom it cooperates, though with reservations. Germany is one of them. "We can, and often do, target the signals of most 3rd party foreign partners," the secret NSA document reads.

- Ewen MacAskill; James Ball; Katharine Murphy. "Revealed: Australian spy agency offered to share data about ordinary citizens". The Guardian. Retrieved 3 December 2013.

- Loxley, Adam. The Teleios Ring. Leicester: Matador. p. 296. ISBN 1848769202.

- Robert Dover; Michael S. Goodman; Claudia Hillebrand, eds. (2013). Routledge Companion to Intelligence Studies. Routledge. p. 164. ISBN 9781134480296.

- Philip Dorling (October 31, 2013). "Exposed: Australia's Asia spy network". The Sydney Morning Herald. Retrieved 22 December 2013.

- Philip Dorling. "Singapore, South Korea revealed as Five Eyes spying partners". The Sydney Morning Herald. Retrieved 18 December 2013.

- Benson, Simon (23 March 2017). "Security red flag for 500 refugees". The Australian. Retrieved 23 March 2017.

- "NSA's Intelligence Relationship with Canada's Communications Security Establishment Canada (CSEC)" (PDF). Canadian Broadcasting Corporation. Retrieved 22 December 2013.

- Greg Weston; Glenn Greenwald; Ryan Gallagher. "Snowden document shows Canada set up spy posts for NSA". Canadian Broadcasting Corporation. Retrieved 22 December 2013.

- "CSEC used airport Wi-Fi to track Canadian travellers: Edward Snowden documents". cbc.ca. 31 January 2014. Retrieved 8 March 2015.

- Justin Cremer. "Snowden leak confirms Denmark spying deal with US". The Copenhagen Post. Archived from the original on 20 December 2013. Retrieved 18 December 2013.

- Justin Cremer. "Denmark is one of the NSA's '9-Eyes'". The Copenhagen Post. Archived from the original on 19 December 2013. Retrieved 18 December 2013.

- Jacques Follorou. "La France, précieux partenaire de l'espionnage de la NSA" (به French). Le Monde. Retrieved 30 November 2013.

- "Espionnage: les services secrets français précieux partenaires de la NSA américaine" (به French). Radio France Internationale. Retrieved 30 November 2013.

- Jacques Follorou (2013-10-30). "Surveillance : la DGSE a transmis des données à la NSA américaine" (به French). Le Monde. Retrieved 30 December 2013.

- "Überwachung: BND leitet massenhaft Metadaten an die NSA weiter". Der Spiegel (به German). August 3, 2013. Retrieved August 3, 2013.

- 'Prolific Partner': German Intelligence Used NSA Spy Program, Der Spiegel. Retrieved July 21, 2013.

- Christian Fuchs, John Goetz, Frederik Obermaier, Bastian Obermayer and Tanjev Schultz. "Frankfurt: An American Military-Intel Metropolis". Süddeutsche Zeitung. Retrieved 21 December 2013.

- "Verfassungsschutz beliefert NSA" (به German). Süddeutsche Zeitung. Retrieved September 14, 2013.

Seit Juli 2013 testet der Verfassungsschutz die Späh- und Analysesoftware XKeyscore. Sollte der Geheimdienst das Programm im Regelbetrieb nutzen, hat sich das BfV verpflichtet, alle Erkenntnisse mit der NSA zu teilen. Das hatte der Präsident des Bundesamtes, Hans-Georg Maaßen, dem US-Dienst zugesichert. Im Januar und Mai war Maaßen zu Besuchen bei der NSA.

- "Verfassungsschutz beliefert NSA" (به German). Süddeutsche Zeitung. Retrieved September 14, 2013.

- Matthias Gebauer; Hubert Gude; Veit Medick; Jörg Schindler; Fidelius Schmid. "CIA Worked With BND and BfV In Neuss on Secret Project". Der Spiegel. Retrieved 20 December 2013.

- Shafir, Reinhard Wobst ; translated by Angelika (2007). Cryptology unlocked. Chichester: John Wiley & Sons. p. 5. ISBN 0470516194.

- Matthias Gebauer; Hubert Gude; Veit Medick; Jörg Schindler; Fidelius Schmid. "CIA Worked With BND and BfV In Neuss on Secret Project". Der Spiegel. Retrieved 20 December 2013.

- Glenn Greenwald; Laura Poitras; Ewen MacAskill (September 11, 2013). "NSA shares raw intelligence including Americans' data with Israel". The Guardian. Retrieved September 14, 2013.

- "NSA asked Japan to tap regionwide fiber-optic cables in 2011". The Japan Times. Retrieved October 28, 2013.

- Olmer, Bart. "Ook AIVD bespiedt internetter" (به Dutch). De Telegraaf. Retrieved September 10, 2013.

Niet alleen Amerikaanse inlichtingendiensten monitoren internetters wereldwijd. Ook Nederlandse geheime diensten krijgen informatie uit het omstreden surveillanceprogramma ’Prism’.

- Steven Derix, Glenn Greenwald and Huib Modderkolk (30 November 2013). "Dutch intelligence agency AIVD hacks internet forums". NRC Handelsblad. Retrieved 23 December 2013.

- "Norway denies U.S. spying, said it shared intelligence with U.S." Reuters. 19 November 2013. Archived from the original on 19 November 2013. Retrieved 19 November 2013.

- Kjetil Malkenes Hovland. "Norway Monitored Phone Traffic and Shared Data With NSA". The Wall Street Journal. Retrieved 19 November 2013.

- Arne Halvorsen; Anne Marte Blindheim; Harald S. Klungtveit; Kjetil Magne Sørenes; Tore Bergsaker; Gunnar Hultgreen. "Norway´s secret surveillance of Russian politics for the NSA". Dagbladet. Retrieved 18 December 2013.

- "Snowden-dokumentene: Norge er NSAs drømmepartner" (به Norwegian). Dagbladet. Retrieved 18 December 2013.

- Paul Hamilos. "Spain colluded in NSA spying on its citizens, Spanish newspaper reports". The Guardian. Retrieved 22 December 2013.

- Glenn Greenwald; Germán Aranda. "El CNI facilitó el espionaje masivo de EEUU a España" (به Spanish). El Mundo (Spain). Retrieved 22 December 2013.

- "Sverige deltog i NSA-övervakning" (به Swedish). Svenska Dagbladet. Retrieved September 10, 2013.

- Glenn Greenwald, Ryan Gallagher, Filip Struwe and Anna H Svensson. "SVT avslöjar: FRA spionerar på Ryssland åt USA" (به Swedish). Sveriges Television. Retrieved 5 December 2013.

- Filip Struwe, Glenn Greenwald, Ryan Gallagher, Sven Bergman, Joachim Dyfvermark and Fredrik Laurin. "Snowden files reveal Swedish-American surveillance of Russia" (به Swedish). Sveriges Television. Retrieved 5 December 2013.

- "Read the Snowden Documents From the NSA". Sveriges Television. Retrieved 12 December 2013.

- "NDB und NSA kooperieren enger als bisher bekannt" (به German). Handelszeitung. Retrieved September 18, 2013.

- Christof Moser; Alan Cassidy. "Geheimdienst-Aufsicht will Kooperation des NDB mit der NSA prüfen" (به German). Schweiz am Sonntag. Retrieved September 18, 2013.

Die NSA hat sowohl mit der Schweiz wie Dänemark eine geheime Vereinbarung abgeschlossen, die den Austausch von Geheimdienstinformationen regelt. Die Vereinbarung berechtigt die NSA, eigene Schlüsselbegriffe in die Abhörsysteme beider Staaten einspeisen zu lassen. Im Tausch für damit gewonnene Erkenntnisse der schweizerischen und dänischen Auslandaufklärung erhalten der NDB und der dänische Geheimdienst PET von der NSA Informationen, die sie im eigenen Land aufgrund gesetzlicher Schranken nicht selber sammeln dürfen. Das geheime Abkommen macht auch die Schweiz zu einem NSA-Horchposten.

- Andy Müller. "Onyx: Gelangen Schweizer Abhördaten durch die Hintertür zur NSA?" (به German). Schweizer Radio und Fernsehen. Retrieved 18 December 2013.

- Paul Mason (20 November 2013). "Documents show Blair government let US spy on Britons". Channel 4. Retrieved 20 December 2013.

- Christopher Hanson (13 August 1982). "British 'helped U.S. in spying on activists'". The Vancouver Sun. Retrieved 30 November 2013.

- "'UK aided spy check'". Evening Times. 13 August 1982. Retrieved 30 November 2013.

- Chris Blackhurst; John Gilbert (22 September 1996). "US spy base `taps UK phones for MI5'". London: The Independent. Retrieved 21 December 2013.

- CHARLIE SAVAGE (7 November 2013). "C.I.A. Is Said to Pay AT&T for Call Data". The New York Times. Retrieved 21 December 2013.

- "Documents on N.S.A. Efforts to Diagram Social Networks of U.S. Citizens". The New York Times. September 28, 2013. Retrieved 17 December 2013.

- Marc Ambinder. "An Educated Guess About How the NSA Is Structured". The Atlantic. Retrieved 21 December 2013.

- Michael Hastings (journalist) (28 February 2012). "Exclusive: Homeland Security Kept Tabs on Occupy Wall Street". Rolling Stone. Retrieved 5 January 2014.

- Naomi Wolf (29 December 2012). "Revealed: how the FBI coordinated the crackdown on Occupy". The Guardian. Retrieved 5 January 2014.

- MICHAEL S. SCHMIDT; COLIN MOYNIHAN (December 24, 2012). "F.B.I. Counterterrorism Agents Monitored Occupy Movement, Records Show". The New York Times. Retrieved 5 January 2014.

- "Text: Bush Signs Anti-Terrorism Legislation". The Washington Post. 26 October 2001. Retrieved 21 December 2013.

- Mascaro, Lisa (May 27, 2011). "Patriot Act provisions extended just in time". The Los Angeles Times. Retrieved December 22, 2013.

- Robert O’Harrow Jr., Dana Priest and Marjorie Censer (11 June 2013). "NSA leaks put focus on intelligence apparatus's reliance on outside contractors". The Washington Post. Retrieved 22 September 2013.

- Loren Thompson (12 November 2013). "Lockheed Martin Emerging As Dominant Player In Federal Cybersecurity Market". Forbes. Retrieved 22 December 2013.

- "AT&T Whistle-Blower's Evidence". Wired (magazine). May 17, 2006. Retrieved February 27, 2009.

- Neil Irwin. "Seven facts about Booz Allen Hamilton". The Washington Post. Retrieved 23 September 2013.

- "Booz Allen, the World's Most Profitable Spy Organization". Bloomberg Businessweek. Retrieved 23 September 2013.

- James Ball; Luke Harding; Juliette Garside. "BT and Vodafone among telecoms companies passing details to GCHQ". The Guardian. Retrieved 22 December 2013.

- Follorou, Jacques (20 March 2014). "Espionnage : comment Orange et les services secrets coopèrent" (به French). Le Monde. Retrieved 22 March 2014.

- Menn, Joseph (December 20, 2013). "Exclusive: Secret contract tied NSA and security industry pioneer". San Francisco. Reuters. Archived from the original on 24 September 2015. Retrieved December 20, 2013.

- Pratap Chatterjee. "WikiLeaks' Stratfor dump lifts lid on intelligence-industrial complex". The Guardian. Retrieved 22 September 2013.

- «'نهادهای اطلاعاتی، خطی ویژه برای کنترل مکالمات تلفنی دارند'». بیبیسی فارسی. ۱۶ خرداد ۱۳۹۳.

- Steve Henn (July 16, 2012). "In-Q-Tel: The CIA's Tax-Funded Player In Silicon Valley". NPR. Retrieved 5 January 2014.

- "CIA-backed Palantir Technologies raises $107.5 million". Reuters. Dec 11, 2013. Archived from the original on 6 January 2014. Retrieved 5 January 2014.

- Andy Greenberg (2013-08-14). "How A 'Deviant' Philosopher Built Palantir, A CIA-Funded Data-Mining Juggernaut". Forbes. Retrieved 5 January 2014.

- "CIA-backed Palantir Technologies raises $107.5 million". Reuters. Dec 11, 2013. Archived from the original on 6 January 2014. Retrieved 5 January 2014.

The Palo Alto., California-based start-up has drawn attention because of its Prism software product

- Ryan W. Neal (June 7, 2013). "NSA Scandal: Is Palantir's Prism Powering PRISM?". International Business Times. Retrieved 5 January 2014.

- Narayan Lakshman (24 September 2013). "Secret bunkers, a challenge for U.S. intelligence". Chennai, India: The Hindu. Retrieved September 24, 2013.

- Elizabeth Flock (1 October 2012). "Google is 'a spying tool,' Iran police chief says". The Washington Post. Retrieved 25 December 2013.

- Saeed Kamali Dehghan (10 April 2013). "Iran plans 'Islamic Google Earth'". The Guardian. Retrieved 25 December 2013.

- Shorrock, Tim (April 15, 2013). "The Untold Story: Obama's Crackdown on Whistleblowers: The NSA Four reveal how a toxic mix of cronyism and fraud blinded the agency before 9/11". The Nation.

- JAMES RISEN; ERIC LICHTBLAU (December 16, 2005). "Bush Lets U.S. Spy on Callers Without Courts". The New York Times.

- Leslie Cauley (May 11, 2006). "NSA has massive database of Americans' phone calls". USA Today.

- Poulsen, Kevin (6 March 2008). "Whistle-Blower: Feds Have a Backdoor Into Wireless Carrier — Congress Reacts". Wired. Retrieved August 14, 2013.

- Peter Maass (August 18, 2013), How Laura Poitras Helped Snowden Spill His Secrets The New York Times

- Johnson, Luke (13 August 2013). "James Clapper, Director of National Intelligence Who Misled Congress, To Establish Surveillance Review Group". Huffington Post. Retrieved August 13, 2013.

- Matt Sledge (13 November 2013). "NSA 'Chilling' Effect Feared By Writers". The Huffington Post. Retrieved November 14, 2013.

منابع

- مشارکتکنندگان ویکیپدیا. «Global surveillance». در دانشنامهٔ ویکیپدیای انگلیسی، بازبینیشده در ۱۹ اکتبر ۲۰۱۸.

پیوند به بیرون

- چه کسی نقایص فنی شبکه تور را فاش میکند؟ بایگانیشده در ۶ دسامبر ۲۰۱۹ توسط Wayback Machine، لئو کلیون، بیبیسی، ۴ شهریور ۱۳۹۳

- چگونه بریتانیا تجهیزات جاسوسی به کشورهای عربی فروخت؟، بیبیسی فارسی، ۲۷ خرداد ۱۳۹۶

- شرکتهای نوبنیان و 'واحد ۸۲۰۰' در اسرائیل، مهبد ابراهیمی، بیبیسی فارسی، ۱۳ شهریور ۱۳۹۵

- آیا وایبر و واتساپ قابل شنود هستند؟، امین ثابتی، پژوهشگر اینترنت و امنیت دیجیتال، ۲۱ شهریور ۱۳۹۳

- سلبرایت؛ شرکت اسرائیلی که قفل موبایلها را میشکند، روری سلان جونز، خبرنگار فناوری بیبیسی، ۹ مهر ۱۳۹۵

- آیا آمریکا میتواند با روسیه در زمینه حملات سایبری مقابله کند؟، شهیر شهید ثالث، روزنامهنگار و تحلیلگر، ۳ دی ۱۳۹۵

- برنده نبرد بر سر رمز نویسی اطلاعات در اینترنت کیست؟، گوردون کوررا، گزارشگر مسایل امنیتی بیبیسی، ۲۴ فروردین ۱۳۹۳

- گزارش بیبیسی از پشت پرده فروش تجهیزات جاسوسی بریتانیایی به کشورهای خاورمیانه، نَوال مَقحَفی، بیبیسی، ۲۶ خرداد ۱۳۹۶

.jpg.webp)