نظارت

نظارت به معنی زیر نظر گرفتن رفتار، کارها، یا اطلاعات، با هدف تأثیرگذاری، مدیریت، یا هدایت کردن آنها است. این میتواند شامل نظارت از دور به وسیله ابزار الکترونیک، مانند دوربین مداربسته، یا شنود الکترونیک اطلاعات جابجا شده مانند ترافیک اینترنت شود. همچنین روشهای فنی ساده، مانند گردآوری اطلاعات با جاسوس و رهگیری پستی را نیز در بر میگیرد.

دولتها از نظارت، برای گردآوری اطلاعات، پیشگیری از بزه، حفاظت از یک فرایند، فرد، گروه، یا جسم، یا بررسی یک بزه استفاده میکنند. همچنین، سازمانهای تبهکار از نظارت، برای برنامهریزی و انجام کارهای تبهکارانه خود استفاده میکنند. شرکتهای کسبوکار نیز از آن برای بدست آوردن اطلاعات از رقیبان، عرضهکنندگان، یا مشتریهای خود استفاده میکنند.

میتوان نظارت را به دید زیر پا گذاشتن حریم شخصی، نگاه کرد که اغلب، کنشگران آزادی مدنی، با آن مخالفند. یک لیبرال دموکراسی، ممکن است قوانینی داشته باشد که نظارت حکومت کشور خود و استفاده شخصی از نظارت را محدود کند. حکومتهای فرمایشی، جستهگریخته، محدودیت داخلی برای نظارت دارند و جاسوسی بینالمللی بین کشورها، چیزی عادی است.

به خاطر گسترش فناوریهای الکترونیکی و اینترنتی شدن همهچیز، نگرانی دربارهٔ نظارت، بیشتر شدهاست. جایی که فناوری نظارتی برای شناسایی، نظارت، مکانیابی، یا دسترسی به ساختمانها و شبکهها استفاده میشود.

روشها

رایانهای

بخش زیادی از نظارت رایانهای، شامل نظارت بر داده و ترافیک اینترنت میشود.[1] برای نمونه در ایالات متحده آمریکا بر پایه لایحه کمکهای ارتباطاتی برای اجرای قانون ۱۹۹۴، همه تماسهای تلفنی و ارتباطات اینترنتی پهنباند (ایمیل، وبگردی، پیامرسانی فوری، و مانند آنها) برای نظارت لحظهای نامحدود سازمانهای فدرال اجرای قانون باید در دسترس باشند.[2][3][4]

در اینترنت، داده خیلی زیادی برای بازرسان، وجود دارد تا در آن جستجو کنند؛ بنابراین، برنامههای نظارت اینترنتی خودکار، داده بزرگ شنود الکترونیکشده از ترافیک اینترنتی را وارسی میکنند تا ترافیکی را که جالب با مشکوک به نظر میرسد به بازرسان، گزارش دهند. این فرایند با جستجوی واژه یا گزارههای «کلیدی»، بازدید از وبگاههای خاص، یا ارتباط اینترنتی با ایمیل یا گفتوگوی اینترنتی با مردم یا گروههای مشکوک، کار میکند.[5] هر سال، سازمانهای اطلاعاتی (مانند آژانس اطلاعات مرکزی (سیا)، اداره تحقیقات فدرال (افبیآی)، و دفتر آگاهی از اطلاعات) میلیاردرها دلار آمریکا برای توسعه، خرید، کارگذاری، و اجرای سامانههایی مانند کارنیور، ناروس اینسایت، و اشلون هزینه میکنند تا همه این داده را شنود و تحلیل کنند تا تنها، اطلاعاتی را استخراج کنند که به درد سازمانهای اطلاعاتی و اجرای قانون، میخورد.[6]

رایانهها میتوانند هدف نظارت باشند زیرا داده فردی در آنها نگهداری میشود. اگر کسی بتواند نرمافزارهایی مانند فانوس جادو و بازبین آیپی آدرس و رایانه اداره تحقیقات فدرال را بر روی یک رایانه نصب کند میتواند به آسانی، دسترسی بدون اجازه به داده آن رایانه داشته باشد. چنین نرمافزارهایی میتوانند به صورت حضوری یا از راه دور، نصب شوند.[7] گونه دیگری از نظارت رایانهای که به نام «فن اک فریکینگ» شناخته میشود با خواندن پرتوهای الکترومغناطیسی تابیده شده از دستگاه رایانه کار میکند تا داده را از فاصله چند صد متری، استخراج کند.[8][9] پایگاه داده آژانس امنیت ملی که به نام پینویل شناخته میشود شمار زیادی از ایمیلهای شهروندان آمریکا و دیگر مردم جهان را ذخیره و مرتب میکند.[10][11] افزون بر آن، آژانس امنیت ملی، برنامهای به نام پریزم را اجرا میکند که یک سامانه دادهکاوی است و به حکومت فدرال ایالات متحده آمریکا، دسترسی مستقیم به اطلاعات شرکتهای فناوری ارتباطات را میدهد. با دسترسی به این اطلاعات، حکومت آمریکا میتواند تاریخچه جستجوی اینترنتی، ایمیل، اطلاعات ذخیره شده، گفتگوی اینترنتی، پروندههای فرستاده شده، و چیزهای دیگر را بدست آورد. این برنامه، به خاطر بحث نظارت و حریم شخصی، به ویژه مردم آمریکا، جنجال زیادی آفرید.[12][13]

تلفن

شنود ارتباطات مخابراتی گسترده، به صورت قانونی یا غیرقانونی انجام میشود. برای نمونه، در آمریکا، لایحه کمکهای ارتباطی برای اجرای قانون، نیاز دارد که همه تماسهای تلفنی و ارتباطات صدا روی پروتکل اینترنت، برای شنود ارتباطات مخابراتی زنده، توسط سازمانهای اطلاعاتی و فدرال اجرای قانون در آمریکا در دسترس باشند.[2][3][4] دو شرکت مخابراتی بزرگ آمریکا، ایتی اند تی و ورایزن کامیونیکیشنز با اداره تحقیقات فدرال، قرارداد دارند که بر پایه آن، تاریخچه تماس تلفنی کاربران آنها برای سازمانهای فدرال، در دسترس و قابل جستجو میشود. در مقابل، سالانه، ۱/۸ میلیون دلار به آنها پرداخت میشود.[14] بین سالهای ۲۰۰۳ (میلادی) تا ۲۰۰۵ (میلادی) ادراه تحقیقات فدرال، بیش از ۱۴۰٬۰۰۰ «نامه امنیت ملی» به شرکتهای مخابراتی فرستاد که به آنها دستور میداد تاریخچه تماسهای تلفنی و وبگردی کاربران خود را بفرستند. هدف نزدیک به نیمی از این کاربران، شهروندان آمریکایی بودند.[15]

برای نظارت بر بیشتر تماسهای تلفنی، نیاز به مأمور شنود نیست. نرمافزارهای بازشناسی گفتار، با تبدیل صدا به متن، شنود ارتباطات مخابراتی را برای رایانه، ممکن میکنند و پس از آن، برنامههای خودکار تحلیل تماس تلفنی، آنرا پردازش میکنند. مانند برنامههایی که سازمانهایی مانند دفتر آگاهی از اطلاعات یا شرکتهایی مانند ورینت و ناروس توسعه دادهاند. این برنامهها واژه یا گزارههای ویژهای را جستجو میکنند تا دربارهٔ اطلاع دادن به یک مأمور، تصمیم بگیرند.[16]

سازمانهای اطلاعاتی و اجرای قانون در بریتانیا و آمریکا فناوریای دارند که میکروفون تلفنهای همراه را از راه دور، فعال میکند و با دسترسی به ویژگیهای تشخیصی یا تنظیمات تلفن همراه، میتوانند به گفتگوهای اطراف دارنده تلفن همراه، گوش دهند.[17][18][19][20][21][22]

ردیاب گوشی استینگری نمونهای از این ابزارها برای نظارت بر استفاده از تلفن همراه، در آمریکا و بریتانیا است که در اصل، ارتش، آنرا با هدف ضد تروریسم، برای استفاده نظامی، توسعه داد. این دستگاه با پخش سیگنالهای پرقدرت، باعث میشود تلفنهای همراه اطراف آن، درست مانند کاری که برای سایتهای سلولی عادی میکنند، شماره شناسایی تلفن همراه خود را بفرستند. هنگامیکه تلفن همراه به دستگاه، وصل میشود راهی برای کاربر، وجود ندارد که بداند دارد ردیابی میشود. کاربر ردیاب گوشی استینگری میتواند اطلاعاتی مانند موقعیت مکانی، تماسهای تلفنی، و پیامها را بدست آورد. اما بسیاری باور دارند که تواناییهای ردیاب گوشی استینگری بسیار بیشتر از اینها است. به خاطر تواناییهای زیاد ردیاب گوشی استینگری و محافظهکاریها دربارهٔ آن، جنجالهای زیادی پیرامون آن وجود دارد.[23]

معمولاً از تلفنهای همراه، برای گردآوری داده موقعیت مکانی، استفاده میشود. موقعیت جغرافیایی تلفن همراه (و بنابراین دارنده آن) میتواند به آسانی بدست آید. حتی هنگامیکه از تلفن همراه استفاده نمیشود میتوان با استفاده از فناوری تبدیل چندگانه برای اندازهگیری اختلاف زمانی سیگنال فرستاده شده از تلفن همراه به چند سایت سلولی در اطراف آن، موقعیت مکانی را بدست آورد.[24][25] قانونی بودن چنین فناوریای در آمریکا مورد پرسش است. به ویژه اینکه آیا به حکم دادگاه نیاز دارد؟[26] سوابق یک شرکت مخابراتی (اسپرینت) به تنهایی نشان داد که در یک سال، سازمانهای فدرال اجرای قانون، ۸ میلیون بار درخواست ردیابی موقعیت مکانی کاربران را دادهاند.[27]

در پاسخ به نگرانیها از زیر پا گذاشتن حریم شخصی کاربران، در دوره پس از افشاگریهای ادوارد اسنودن،[28] آیفون ۶ اپل به گونهای طراحی شده که تلاش برای شنود ارتباطات مخابراتی را خنثی کند. آیفون، ایمیل، شماره تلفن، و نگارهها را با کدی رمزنگاری میکند که با الگوریتمهای پیچیده ریاضی ساخته میشود و مخصوص همان گوشی است و خود اپل هم به آن دستری ندارد. توانایی رمزنگاری آیفون ۶، اعتراض رئیس اداره تحقیقات فدرال، جیمز کومی و مقامهای دیگر سازمانهای اجرای قانون را برانگیخت. حتی درخواست دادگاهی برای دسترسی به داد کاربران آیفون ۶ باعث شد که اپل، داده نامفهومی ارائه کند که کارمندان سازمانهای اجرای قانون، یا باید کد آنرا خودشان بشکنند یا از خود کاربر بخواهند که کد خود را وارد کند. چون اسناد اسنودن، نشان دادند که سازمانهای آمریکایی میتوانند به همه تلفنها در سراسر جهان، دسترس داشته باشند نگرانی از زیر پا گذاشتن حریم شخصی در کشورهایی که بازار تلفن هوشمند در آنها در حال گسترش است بسیار زیاد شدهاست و تلاش برای رفع نگرانیها و حفظ امنیت کاربران، مشوق خوبی برای حفظ جایگاه شرکتهایی مانند اپل، در بازار جهانی است.[29] البته باید گفت که اپل در سال ۲۰۱۲ (میلادی) به برنامه پریزم پیوست و همه داده کابران خود را به صورت رمزگشایی شده در اختیار آژانس امنیت ملی میگذارد.[30]

اگرچه لایحه کمکهای ارتباطاتی برای اجرای قانون، شرکتها را ملزم میکند که سامانههای خود را به گونهای طراحی کنند که امکان شنود قانونی ارتباطات مخابراتی را فراهم کنند اما قانون برای تلفنهای هوشمند و درخواست برای دسترسی به ایمیلها و فراداده، بهروز نشدهاست. اسناد اسنودن نشان دادند که آژانس امنیت ملی، از این ابهام، استفاده میکند و فراداده «دستکم، صدها میلیون نفر در جهان» را «به صورت تصادفی» گردآوری میکند. آژانس امنیت ملی، از ابزاری به نام CO-TRAVELER استفاده میکند تا کسانی که در هنگام حرکت، از کنار هم رد میشوند را ردیابی کند تا هرگونه ارتباط پنهانی با مردم زیر نظر را پیدا کند.[31]

همچنین اسناد اسنودن نشان دادند که ستاد ارتباطات دولت، به اطلاعاتی که آژانس امنیت ملی از شهروندان آمریکایی، گردآوری کرده، دسترسی دارد. هنگامیکه داده، گردآوری میشود ستاد ارتباطات دولت، آنرا تا ۲ سال، نگه میدارد. این زمان میتواند با اجازه «مقام ارشد بریتانیا» افزایش یابد.[32]

تلفن دیجیتال

همه تلفنهای دیجیتال، یک پردازنده کوچک دارند که میتوان از راه دور آنها را فعال کرده و به گفتگوهای تلفنی یا درون اتاق، گوش کرد. حتی وقتی گیرنده مخابراتی خاموش باشد تا وقتی تلفن به پریز باشد میتوان صداها را شنود کرد.[33]

.jpg.webp)

دوربینها

میلیونها دوربین نظارتی در بسیاری از کشورها نصب میشوند و امروز، به جای انسان، برنامههای رایانهای خودکار بر آنها نظارت میکنند.

دوربینهای نظارتی، دوربینهایی هستند که برای نظارت بر یک محیط، استفاده میشوند. این دوربینها معمولاً به یک دستگاه ضبط تصویر یا شبکه رایانهای، وصل هستند و ممکن است یک مأمور حراست یا افسر اجرای قانون بر آنها نظارت کند. در گذشته، دوربینها و تجهیزات ضبط تصویر، کمی گران بودند و برای نظارت، نیاز به یک انسان داشتند. اما تحلیل تصویر، با نرمافزارهای خودکاری که تصویر دیجیتال را به پایگاه داده قابل جستجو تبدیل میکنند و نرمافزارهای تحلیل تصویر (مانند VIRAT و HumanID) آسانتر شدهاست. مقدار تصویر ضبط شده، تا اندازه زیادی به خاطر حسگرهایی که تنها، تصویر را در هنگام شناسایی حرکت ضبط میکنند کم شدهاست. با روشهای تولید ارزانتر، دوربینهای نظارتی، سادهتر و آنقدر ارزان میشوند که میتوان از آنها در سامانههای نظارت خانگی و نظارت روزانه استفاده کرد.

در سال ۲۰۱۶ (میلادی)، ۳۵۰ میلیون دوربین نظارتی در جهان وجود داشت. نزدیک به ۶۵٪ از این دوربینها در آسیا بکار رفتهاند. گسترش استفاده از دوربینهای نظارتی، در چند سال گذشته، کم شدهاست.[34] در سال ۲۰۱۸ (میلادی) چین گزارش کرد که بیش از ۱۷۰ میلیون دوربین، نصب کرده و انتظار میرود که بیش از ۴۰۰ میلیون دوربین دیگر در ۳ سال آینده نصب کند که بسیاری از آنها فناوری تشخیص چهره دارند.[35]

در آمریکا، وزارت امنیت میهن ایالات متحده آمریکا هر سال، میلیاردها دلار برای برنامه گرانت امنیت میهن، در سازمانهای فدرال، ایالتی، و محلی، خرج میکند تا تجهیزات نظارت تصویری مدرن، نصب کنند. برای نمونه، به تازگی، شهر شیکاگو در ایالت ایلینوی، ۵/۱ میلیون دلار از برنامه گرانت امنیت میهن را خرج کرده تا ۲۵۰ دوربین نظارتی دیگر نصب کند و آنها را به یک مرکز نظارت متمرکز، وصل کند. درحالیکه پیش از آن، پیش از ۲۰۰۰ دوربین نظارتی دیگر، با برنامهای به نام عملیات سپر مجازی، وجود داشتند. در سال ۲۰۰۹ (میلادی) شهردار شیکاگو، ریچارد ام. دیلی، اعلام کرد که تا سال ۲۰۱۶، شیکاگو، یک دوربین نظارتی در هر گوشه از هر خیابان، خواهد داشت.[36][37] شهر نیویورک برای توسعه سامانه آگاهی دامنه ۳۵۰ میلیون دلار، کمک دریافت میکند.[38] این سامانه، حسگرهای گوناگون از جمله ۱۸٬۰۰۰ دوربین نظارتی پلیس و هوش مصنوعی را به هم وصل میکند.[38][39]

در بریتانیا، بیشتر دوربینهای نظارتی، از سوی سازمانهای دولتی، نظارت نمیشوند و بیشتر، مردم عادی یا شرکتهای خصوصی، کار نظارت را به ویژه در محیطهای درونی مغازه و کسبوکارها انجام میدهند. اما وصل بودن این دوربینها یا رایانههای نظارتگر به آنها باعث میشود که سازمانهایی مانند ستاد ارتباطات دولت، به داده تصویری این دوربینها دسترسی داشته باشد. بر پایه لایحه آزادی اطلاعات ۲۰۰۰ شمار کل دوربینهای نظارتی دولتی، ۵۲٬۰۰۰ دوربین در سراسر بریتانیا بود.[40] خبر فزونی دوربینهای نظارتی در بریتانیا معمولاً به خاطر تکرار براوردهای نامعتبر است.[41][42] برای نمونه، یک گزارش در سال ۲۰۰۲ (میلادی) از یک نمونه آماری بسیار کوچک، شمار کل دوربینها در بریتانیا را ۴/۲ میلیون (تنها ۵۰۰٬۰۰۰ دوربین در لندن)[43] برونیابی کرده بود. براوردهای قابل اعتمادتر، شمار دوربینهای خصوصی و دولتی در حال کار را ۱/۸۵ میلیون در سال ۲۰۱۱ عنوان کردند.[44]

در هلند، نمونه شهری که در آن، دوربین نظارتی وجود دارد لاهه است. در آنجا دوربینهای نظارتی در جاهایی نصب شدهاند که بیشتر کارهای غیرقانونی در آنها متمرکز شدهاند. نمونه آن منطقههای سرخ و ایستگاههای قطار هستند.[45]

در بخشی از پروژه سپر طلایی چین، چندین شرکت آمریکایی، مانند آیبیام، جنرال الکتریک، و هانیول، همکاری نزدیکی با حکومت چین دارند. این همکاری برای نصب میلیونها دوربین نظارتی در سراسر چین، به همراه نرمافزارهای پیشرفته تحلیل تصویر و تشخیص چهره است که مردم را شناسایی و هر جا بروند ردیابی میکند. این دوربینها به یک پایگاه داده متمرکز و ایستگاه نظارتی وصل هستند که با تکمیل این پروژه، نگارهای از چهره تکتک ۱/۳ میلیارد مردم چین خواهد داشت. لینگ جیانگ هوای، رئیس دفتر «فناوری اطلاعات چین» (که مسئول پروژه است) سامانههای نظارتی در آمریکا و بریتانیا را به عنوان الهامبخش کار خود در پروژه سپر طلایی معرفی میکند.[46]

آژانس پروژههای پژوهشی پیشرفته دفاعی (دارپا)، یک پروژه پژوهشی به نام Combat Zones That See را پشتیبانی مالی میکند که دوربینهای یک شهر را به یک ایستگاه نظارت مرکزی پیوند میدهد که در هنگام رفتوآمد مردم و خودروها آنها را شناسایی، و ردیابی و کارهای «مشکوک» (مانند دستتکاندادن، نگاه به دو طرف، رفتن به میان یک گروه، و مانند آنها) را گزارش میکند.[47]

در ۳۵امین دوره بازیهای سوپربول در ژانویه ۲۰۰۱ پلیس تمپا، فلوریدا از نرمافزار تشخیص چهره شرکت آیدنتیکس اینکورپوریتد به نام FaceIt برای اسکن چهره شرکتکنندگان، برای شناسایی بزهکاران و تروریستهای احتمالی استفاده کرد.[48] این نرمافزار، ۱۹ نفر را پیدا کرد که منتظر حکم دادگاه برای دستگیری خود بودند.[49]

بیشتر حکومتها در آغاز، ادعا میکنند که دوربینها برای کنترل ترافیک راه استفاده میشوند.[50] اما در پایان، بسیاری از آنها برای نظارت عمومی، بکار میروند. برای نمونه، شهر واشینگتن، دی.سی. ۵۰۰۰ «دوربین ترافیکی» دارد که همه آنها به اداره پلیس کلانشهری، وصل میشوند؛ بنابراین، پلیس میتواند برای «نظارت روزانه» از آنها استفاده کند.[51]

توسعه شبکههای متمرکز دوربینهای مداربسته که محیطهای عمومی را نشان میدهند -به پایگاه داده نگاره چهره و هویت مردم (داده زیستسنجشی) وصل است و حرکتهای مردم در همه جای شهر را ردیابی میکند- باعث بحث دربارهٔ ریسک زیر پا گذاشتن آزادی مدنی میشود.[52] ترپوایر، نمونهای از این شبکهها است.[53]

تحلیل شبکههای اجتماعی

یکی از روشهای معمول نظارتی، نقشهبرداری از روابط اجتماعی، بر پایه داده وبگاههای شبکههای اجتماعی، مانند فیسبوک، مایاسپیس، اینستاگرام، و توییتر، به همراه تحلیل تاریخچه تماسهای تلفنی (که آژانس امنیت ملی به نام مینوی، گردآوری میکند) و دیگر اطلاعات است.[54] سپس، این «نقشههای» شبکههای اجتماعی، دادهکاوی میشوند تا اطلاعات مفید، مانند علایق، دوستان و وابستگان، خواستهها، عقاید، افکار، و کنشهای فرد، بدست آیند.[55][56][57]

بسیاری از سازمانهای حکومتی آمریکا مانند آژانس پروژههای پژوهشی پیشرفته دفاعی، آژانس امنیت ملی، و وزارت امنیت میهن، سرمایهگذاری زیادی در پژوهش و تحلیل شبکههای اجتماعی میکنند.[58][59] جامعه اطلاعاتی ایالات متحده آمریکا باور دارد که بزرگترین تهدید علیه قدرت آمریکا از گروههای تروریستی، ویرانگر، افراطی، و مخالف پراکنده، بدون رهبری، و نامتمرکز میآید. این گونه، تهدیدها به راحتی با بررسی گرههای مهم شبکه و حذف آنها برطرف میشوند. اینکار نیاز به نقشهنگاری از جزئیات شبکه دارد.[60][61][62]

جیسون اِثیِر از دانشگاه نورتایسترن، در پژوهش خود دربارهٔ تحلیل شبکههای اجتماعی مدرن، دربارهٔ برنامه تحلیل قیاسپذیر شبکه اجتماعی که دفتر آگاهی از اطلاعات، توسعه داده، چنین گفت:

هدف از طراحی الگوریتم برنامه تحلیل قیاسپذیر شبکه اجتماعی، ایجاد روشهایی برای تحلیل شبکههای اجتماعی برای کمک به جدا کردن گروههای تروریستی احتمالی از گروههای قانونی مردم عادی است. برای همین، الگوریتم برنامه تحلیل قیاسپذیر شبکه اجتماعی، به اطلاعات روابط اجتماعی بسیاری از مردم در سراسر جهان، نیاز داد. چون وزارت دفاع، نمیتواند به آسانی، بین مردم عادی و تروریستها فرق بگذارد بنابراین نیاز دارد که داده شهروندان بیگناه را به همراه تروریستهای احتمالی، گردآوری کند.

ایتی اند تی، یک زبان برنامهنویسی، به نام Hancock توسعه داده که میتواند در پایگاه دادههای بیشمار تماسهای تلفنی (مانند پایگاه داده تماسهای تلفنی آژانس امنیت ملی به نام مینوی)، و پیشینه ترافیک اینترنت، جستجو کرده و «اجتماعهای جالب توجه» را بیابد - گروههایی از مردم که بهطور مرتب با یکدیگر تماس میگیرند یا گروههایی که معمولاً به یک وبگاه اینترنتی، سر میزنند. در اصل، ایتی اند تی، این سامانه را برای «پیشبرد بازاریابی» توسعه داده بود. اما اداره تحقیقات فدرال، مرتب، درخواست دسترسی به اطلاعات شرکتهای تلفنی، مانند ایتی اند تی را بدون حکم دادگاه دادهاست[63] و پس از استفاده از این داده، همه آن اطلاعات را در پایگاه داده خود ذخیره میکند. بدون اینکه توجه کند که آیا این داده، برای بررسی، مفید بودهاست.[64]

برخی مردم، باور دارند که استفاده از وبگاههای شبکه اجتماعی، گونهای «نظارت مشارکتی» است. جایی که کاربران این وبگاهها اساساً بر خود و یکدیگر، نظارت میکنند و جزئیترین اطلاعات شخصی خود را در اختیار ابر شرکتها و حکومتها میگذارند.[55] در سال ۲۰۰۸ (میلادی) نزدیک به ۲۰٪ کارفرماها گفتند که از طریق وبگاههای شبکه اجتماعی، داده شخصی دربارهٔ کارمندان پیشین و کنونی خود را گردآوری میکنند.[65]

زیستسنجشی

نظارت زیستسنجشی، فناوریای است که با اندازهگیری و تحلیل ویژگیهای فیزیکی و/یا رفتاری انسان، برای دادن دسترسی، شناسایی، یا غربالگری استفاده میکند.[66] نمونههایی از ویژگیهای فیزیکی، شامل اثر انگشت، دیانای، و الگوهای چهره میشود. نمونه ویژگیهای رفتاری، شیوه راه رفتن، یا صدا میشود.

تشخیص چهره، استفاده از ویژگیهای منحصر به فرد چهره هر شخص، برای شناسایی او (معمولا با دوربین نظارتی) است. هر دو آژانس وزارت امنیت میهن و آژانس پروژههای پژوهشی پیشرفته دفاعی، سرمایهگذاری هنگفتی برای سامانههای تشخیص چهره میکنند.[67] دفتر فناوری پردازش اطلاعات، برنامهای به نام «شناسایی انسان از راه دور» را اجرا کرد که فناوری را اجرا میکند میکند که میتواند چهره انسان را از فاصله ۸ کیلومتر (۵٫۰ مایل) تشخیص دهد.

دیگر رفتار زیستسنجشی، که رایانه میتواند تشخیص دهد رایانش احساسی، بر پایه تحلیل حالت چهره، سرعت حرف زدن، تُن و ضربآهنگ صدا، طرز ایستادن، و دیگر رفتارها است. نمونه استفاده از این روش، شناسایی رفتار مشکوک، مانند دزدکی نگاه کردن به اطراف، حالت چهره «استرس» یا «خشمگین»، تکان دادن بازوها و مانند آنها است.[68]

پیشرفت تازهتر در زمینه دیانای، پروندهسازی با دیانای است که برای تطبیق، به نشانههای اصلی در بدنه دیانای نگاه میکند. اداره تحقیقات فدرال، ۱ میلیارد دلار خرج کرده تا یک پایگاه داده زیستسنجشی تازه بسازد که داده دیانای، تشخیص چهره، عنبیه/شبکیه چشم، اثر انگشت، کف دست، و دیگر داده مردم آمریکا را در بر میگیرد. رایانههایی که این پایگاه داده را اجرا میکنند در یک قرارگاه زیرزمینی، در اندازهای نزدیک به دو زمین فوتبال آمریکایی هستند.[69][70][71]

اداره پلیس لسآنجلس، دارد دستگاههای شناسایی چهره و شماره پلاک خودرو خودکار را در خودروهای پلیس، کار میگذارد و به پلیسها اسکنر دستی چهره میدهد که آنها میتوانند در هنگام گشتزنی، از آن استفاده کنند.[72][73][74]

فناوری گرماسنجی صورت، در حال توسعه است که به دستگاهها امکان میدهد با اندازهگیری گرمای صورت که با جریانیافتن خون در جاهای صورت، پدید میآید برخی حالتهای چهره، مانند ترس یا فشار روانی را شناسایی کنند. مأموران اجرای قانون، باور دارند که این فناوری به آنها امکان میدهد تا هنگامی که یک فرد مشکوک، عصبی است ممکن است نشاندهنده پنهان کردن یک چیز، دروغ گفتن، یا نگرانی دربارهٔ چیزی باشد.[75]

اَوی مارسیانو، در مقاله خود در ژورنال علمی اخلاق و فناوری اطلاعات، آسیبهای نظارت زیستسنجشی را برمیشمارد، خاستگاه تئوریک آن را میجوید، و با کنار هم آوردن همه آسیبها در یک چارچوب گسترده، قدرت زیاد نظارت زیستسنجشی را روشن میکند. مارسیانو، ۴ گونه آسیب را شناسایی میکند: استفاده بدون اجازه از اطلاعات بدن فرد، نادیدهگرفتن یا محدودسازی دسترسی به فضاهای فیزیکی، و ناشایستگی نمادین با ایجاد حاشیهسازی و دیگریانگاری. بر پایه مارسیانو، قدرت اجتماعی زیستسنجشی از سه ویژگی میآید: پیچیدگی آن به خاطر «فناری راز آمیز»، تصویر علمی-عینی، و کاربرد رو به افزایش آن، به ویژه، در بحث تصمیمگیری خودکار.

هوایی

نظارت هوایی، به معنی گردآوری اطلاعات، معمولاً به صورت نگاره یا ویدئو با یک وسیله پرنده است. این وسیله پرنده، میتواند پهپاد، بالگرد، یا هواگرد شناسایی باشد. هواپیمای تجسسی، از گروهی از حسگرها (مانند رادار) برای نظارت بر میدان جنگ استفاده میکند.

_flies_over_a_simulated_combat_area_during_an_operational_test_flight.jpg.webp)

فناوری تصویربرداری دیجیتال، رایانههای کوچک شده، و بسیاری فناوریهای پیشرفته دیگر در دهه گذشته، به پیشرفت سریع در سختافزارهای نظارت هوایی، مانند ریز ابزار پرنده، دوربینهای دنبال کننده فروسرخ، و تصویربرداری با وضوح بالا با توایی شناسایی اشیاء در فاصله بسیار دور انجامیدهاست. برای نمونه، جنرال اتمیکز امکیو-۹ ریپر[76] یک پهپاد آمریکایی است که وزارت امنیت میهن آمریکا از آن استفاده میکند و میتواند جسمی به اندازه کارتن شیر را از بلندای ۹٫۱ کیلومتر (۵٫۷ مایل) شناسایی کند و دستگاههای دنبال کننده فروسرخ دارد که میتوانند گرمای بدن انسان را از فاصله ۶۰ کیلومتر (۳۷ مایل)، نشان دهد.[77] یک نمونه تازهتر کاربرد نظارت هوایی بازرگانی، پیست اسکی قله کیلینگتون است که با اجاره سامانه «چشم به آسمان»، از پارکینگ رقبای خود عکسبرداری هوایی میکند تا موفقیت روشهای بازاریابی خود را که از دهه ۱۹۵۰ (میلادی) توسعه داده، ارزیابی کند.[78]

وزارت امنیت میهن آمریکا دارد پهپادهایی را آزمایش میکند که در آسمان آمریکا گشت میزنند تا از زیرساختهای اساسی محافظت کنند، در مرز کشور گشت بزنند، «بر رفت و آمد نظارت کنند»، و بر مردم آمریکا نظارت عمومی داشته باشند.[79] اداره پلیس شهرستان میامی-دید، فلوریدا آزمایشهایی را با یک پهپاد نشست و برخاستی ساخت شرکت هانیول انجام داده که برای استفاده در عملیات سوات، طراحی شدهاست. اداره پلیس هیوستون، پهپادهای بالثابتی را برای «کنترل ترافیک راه» آزمایش کردهاست.[80]

بریتانیا نیز بر روی طرحهایی کار میکند تا ناوگانی از پهپادهای ریز اندازه تا بزرگ بسازد تا پلیس بریتانیا (اسکاتلندیارد) در سراسر بریتانیا از آن استفاده کند.[81]

به غیر از تواناییهای نظارتی، برای «کنترل جمعیت»، وسایل پرنده کوچک میتوانند تپانچه برقی یا جنگافزار کشتن جنگجویان دشمن را با خود همراه داشته باشند.[82]

آژانس پروژههای پژوهشی پیشرفته دفاعی، برنامههایی مانند تیم شناسایی هوایی ناهمگون، توسعه دادهاست. آنها سامانهای در بر گیرنده گروهی از پهپادها پدیدآوردهاند که خودشان پرواز میکنند و تصمیم میگیرند که چه کسی «مشکوک» است و چگونه او را زیر نظر بگیرند کارهای خود را با دیگر پهپادهای نزدیک، همرسانی کنند و اگر چیز مشکوکی رخ داد مأموران را خبر کنند. این سامانه، تا اندازه زیادی، بزرگی منطقه نظارتی (به اندازه یک شهر) را گسترش میدهد. در حالیکه شمار مأموران مورد نیاز را کاهش میدهد.[83][84][85] به علاوه، پژوهشگران به دنبال ساخت سامانه نظارتی خودکار با گروه بزرگی از ریز ابزارهای پرنده هستند که با قوانین گردهمآیی زیستسنجشی نامتمرکز، پایدار میشود.[86][87]

شرکتها

نظارت شرکتی، نظارت بر رفتار یک فرد یا گروه، از سوی یک شرکت است. گردآوری داده، بیشتر با هدف بازاریابی یا فروش به دیگر شرکتها انجام میشود اما معمولاً با سازمانهای حکومتی نیز همرسانی میشود. این داده میتواند برای اطلاعات تجاری استفاده شود که به ابر شرکتها اجازه میدهد کالاها و/یا خدمات خود را هدفمندتر به مشتریان خود عرضه کنند. اگرچه باور عمومی این است که نظارت میتواند تولید را بیشتر کند اما همچنین میتواند پیامدهایی مانند افزایش رفتار انحرافی داشته باشند و تنبیههایی را همراه داشته باشد که با رفتارها برابری نداشته باشند. همچنین نظارت میتواند باعث مقاومت و پسزنی بشود زیرا میتواند حس شک و بیاعتمادی به کارفرما را برانگیزد.[88]

دادهکاوی و پروندهسازی

دادهکاوی، بهکارگیری روشهای آمار و الگوریتمهای برنامهنویسی در داده، برای پیدا کردن روابطی است که در گذشته، معلوم نبودند. پروندهسازی داده، در این بحث به معنی فرایند کنار هم آوردن اطلاعات دربارهٔ یک فرد یا گروه خاص برای تشکیل پرونده است - که نشانگر الگوی رفتاری آنها است. پروندهسازی داده میتواند ابزار بسیاری قدرتمندی برای تحلیل روانشناسی و روابط اجتماعی باشد. یک تحلیلگر حرفهای میتواند حقایقی را دربارهٔ مردم، پیدا کند که حتی خود شخص هم از آنها خبر نداشته باشد.[89]

در جامعه امروز، تراکنشهای مالی (مانند خرید با کارت پرداخت) و اجتماعی (مانند تماس تلفنی و ایمیل) بخش بزرگی از سوابق و و داده نگهداری شده را تشکیل میدهند. در گذشته، این داده، به صورت کاغذی، ثبت و نگهداری میشد و «سوابق کاغذی» از خود باقی میگذاشت یا اصلاً ثبت نمیشد. پیدا کردن ربط بین کاغذها کار ملالآوری بود - این کار به اپراتورهای اطلاعاتی نیاز داشت تا در میان اسناد بگردند که در بهترین حالت، وقتگیر بود و ناتمام میماند.

اما امروز، با الکترونیکی شدن بسیاری از این سوابق، «سوابق الکترونیک» پدید آمدهاند. هر بار استفاده از دستگاه خودپرداز، پرداخت با کارت پرداخت، تماس تلفنی، نگاه به کتاب کتابخانه، اجاره نوار ویدیو یا فیلم دیده شده در نتفلیکس [وبگاه همرسانی فیلم])، یا تراکنش مالی، یک سابقه الکترونیکی میسازد. سوابق عمومی، مانند زادروز، تحصیلات، دادگاه، مالیات، و مانند آنها - دیجیتالی میشوند و به صورت برخط، در دسترس هستند. به علاوه، به خاطر قوانینی چون لایحه کمکهای ارتباطاتی برای اجرای قانون، از ترافیک اینترنت و خرید برخط نیز برای پروندهسازی، استفاده میشود. سوابق الکترونیکی، گردآوری، نگهداری، و دسترسی به داده را آسان میکند - بنابراین، تحلیل مؤثر و گردآوری در اندازه بزرگ و کمهزینه، ممکن میشود.

اطلاعات تراکنشهای مردم به راحتی در دسترس است. زیرا عموماً از آنها محافظت خاصی نمیشود. زیرا اطلاعاتی مانند نام فیلمی که شخص، اجاره کرده یا در نتفیلیکس دیده، اطلاعات حساسی نیستند. اگرچه، هنگامیکه چنین تراکنشهایی گردآوری میشوند میتوان از آنها برای سر هم کردن یک پرونده با جزئیات استفاده کرد که از کارها، عادتها، عقاید، مکانهای معمول، ارتباطهای اجتماعی، و ترجیحات شخصی او، پرده برمیدارد. سپس از این پرونده، در برنامههایی مانند ادوایس[90] و تالون استفاده میشود تا مشخص شود که آیا شخص، یک تهدید سیاسی، نظامی، یا بزهکاری است.

حکومتها به غیر از ابزارهای گردآوری و پروندهسازی، میتوانند از طریق طرفهای ثالث، (مانند بانک، شرکتهای اعتباری، یا کارفرماها، و غیره) به اطلاعات فرد، دسترسی داشته باشند. این کار با درخواست غیررسمی، مجبور کردن آنها با دستور یا حکم دادگاه یا دیگر روشها[91] یا با خرید داده از شرکتهای گردآورنده داده یا اطلاعاتشکنها انجام میشود. حکومت آمریکا ۳۷۰ میلیون دلار در ۴۳ مرکز فیوژن برنامهریزی شده خود خرج کرد. مراکز فیوژن، شبکه ملی مراکز نظارتی هستند که در ۳۰ ایالت، پراکنده شدهاند و داده بسیار بزرگ شهروندان آمریکا را گردآوری و آنالیز میکنند. این مرکزها داده فردی را با یکیکردن منابع، مانند سازمانهای دولتی صدور گواهینامه رانندگی، سوابق پزشکی، سوء پیشینه، تحصیلات، مراکز اعتبارسنجی، بانکها، و غیره بدست میآورند - همه مرکزها به همراه دیگر سازمانهای اطلاعاتی و اجرای قانون، میتوانند به این اطلاعات کنار هم آمده در یک پایگاه داده متمرکز، دسترسی داشته باشند.[92]

بر پایه رای پرونده ایالات متحده آمریکا علیه میلر (۱۹۷۶ (میلادی)) طرفهای ثالث نگهدارنده داده، عموماً شامل متمم چهارم قانون اساسی ایالات متحده آمریکا برای دریافت حکم دادگاهی نمیشود.

اپراتورها

سازمانهایی که به دنبال بدست آوردن اطلاعات، دربارهٔ اعضا یا کنشهای گروههای دشمن هستند با مسئله نفوذیها مواجهند.[93][94]

به همراه مسئله اپراتورهایی که به یک سازمان، نفوذ میکنند ممکن است سازمانهای نفوذ کننده به برخی اعضای سازمان هدف، فشار بیاورند تا به عنوان خبرچین، برای آنها کار کنند. برای نمونه، اطلاعاتی که دربارهٔ سازمان هدف و کارمندان آن دارند فاش کنند.[95][96]

اعزام مأموران میدانی به محل، بسیار گران است و برای حکومتهایی که ابزار نظارت الکترونیک گستردهای در اختیار دارند اطلاعاتی که مأموران میتوانند بدست آورند را میتوانند از روشهای کمدردسر نظارتی، مانند روشهایی که در بالا گفته شد بدست آورند. برای نمونه، اسنادی که در سال ۲۰۰۷ (میلادی) از شرایط محرمانه، خارج شدند نشان دادند که اداره تحقیقات فدرال در حال برنامهریزی برای گماشتن ۱۵٬۰۰۰ مأمور مخفی و خبرچین برای رهنمود ضد تروریسم بود. این دستور در سال ۲۰۰۴ (میلادی) از سوی جرج دابلیو بوش، صادر شده بود که سازمانهای اجرای قانون و اطلاعاتی را ملزم به افزایش تواناییهای جاسوسی انسانی میکرد.[97]

تصویربرداری ماهوارهای

در ۲۵ مه ۲۰۰۷ ادارهکننده اطلاعات ملی، جان مایکل مکانل به دفتر برنامههای ملی وزارت امنیت میهن، اجازه داد به سازمانهای محلی، ایالتی، و فدرال داخلی، اجازه دسترسی به نگارههایی ماهوارههای جاسوسی اطلاعات نظامی و حسگرهای هواپیماهای تجسسی را بدهد که امروزه برای نظارت بر کارهای شهروندان آمریکایی استفاده میشوند. حسگرهای ماهوارهها و هواپیماها میتوانند به درون پوشش ابر، نفوذ کنند، رد مواد شیمیایی را شناسایی کنند، و اشیاء درون خانهها و «پناهگاههای زیرزمینی» را بیابند و تصویربرداری زنده با وضوح بسیار بالاتر از تصاویر ثابت را فراهم کنند که با برنامههایی مانند گوگل ارت، ساخته میشوند.[98][99][100][101][102][103]

تعیین هویت و کارت شناسایی

یکی از سادهترین روشهای شناسایی، همراه داشتن کارت شناسایی است. برخی کشورها سامانه کارت شناسایی برای کمک به شناسایی فرد دارند. درحالیکه در برخی دیگر کشورها داشتن چنین سامانهای باعث اعتراض عمومی میشود. دیگر مدارک مانند گذرنامه، گواهینامه، کارت کتابخانه، کارت بانک یا کارت اعتباری نیز برای تأیید هویت استفاده میشوند.

اگر کارت شناسایی، قابلیت «ماشینخواندن» داشته باشد معمولاً با استفاده از یک نوار مغناطیسی رمزنگاری شده یا شماره شناسایی (مانند شماره ملی)، داده شناسایی جسم را تأیید میکند. در این هنگام، ممکن است در هنگام چک و اسکن، یک داده الکترونیک پدید بیاید که بتوان از آن برای پروندهسازی که در بالا گفته شد استفاده کرد.

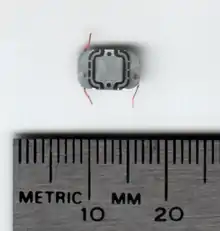

علامتگذاری بازشناسی با امواج رادیویی

علامتگذاری با سامانه بازشناسی با امواج رادیویی، با استفاده از ابزارهای الکترونیکی بسیار کوچک انجام میشود که با هدف شناسایی و ردیابی با فرکانس رادیویی یک کالا، جانور، یا انسان بکار رفته یا به آنها چسبانده میشود. این علامتها میتوانند از چند متر دورتر خوانده شوند. آنها بسیار ارزان هستند و هر کدام از آنها تنها چند سنت، قیمت دارند؛ بنابراین میتوان از آنها در بسیاری از کالاهای مصرفی روزانه بدون افزایش قیمت زیاد، استفاده کرد و برای ردیابی و شناسایی این اشیاء با هدفهای گوناگون استفاده کرد.

به نظر میرسد که برخی شرکتها کارمندان خود را با کارگذاری چیپ بازشناسی با امواج رادیویی در کارتهای شناسایی کارمندان، علامتگذاری میکنند. کارمندان در بریتانیا در اعتراض به علامتگذاری شدن، اعتراض کردند؛ آنها از اینکه همه کارهای آنها با چیپهای بازشناسی با امواج رادیویی، ردیابی میشوند احساس تحقیر میکردند.[104] برخی منتقدان از اینکه به زودی همه مردم، هر جا که بروند اسکن و ردیابی شوند هشدار دادند.[105] از سوی دیگر، علامتگذاری کودکان در بیمارستان، با دستبندهای دارای فناوری بازشناسی با امواج رادیویی، جلوی کودکربایی را گرفتهاست.[104]

Verichip یک دستگاه بازشناسی با امواج رادیویی است که شرکتی به نام Applied Digital Solutions (دیجیتال انجل) آنرا ساختهاست. Verichip کمی بزرگتر از یک دانه برنج است و به زیر پوست، تزریق میشود. کسانی که تجربه کردهاند که حس تزریق این چیپ، مانند تزریق پزشکی است. چیپ، درون یک محفظه شیشهای قرار داده شدهاست و یک "شماره اشتراک Verichip" دارد که اسکنر از طریق پایگاه داده شرکت Verichip به نام "شماره ثبت اشتراک جهانی Verichip" در اینترنت، از آن برای دسترسی به اطلاعات فردی، استفاده میکند. هماکنون، هزاران نفر این چیپ را در بدن خود دارند.[105] برای نمونه، ۱۶۰ کارمند دفتر دادستان کل مکزیک مجبور شدهاند برای تعیین هویت و کنترل دسترسی، این چیپ را به درون بدن خود تزریق کنند.[106][107]

در سال ۲۰۰۳ (میلادی) سرمقاله خبرنگار ارشد سیاسی سینت نیوز، دکلان مککالا، پیشبینی کرده بود که به زودی، هر چیزی که خریده شود و دنبال آن هر کارت شناسایی، دارای دستگاه بازشناسی با امواج رادیویی باشد که اطلاعات مردم را در هنگام عبور از اسکنر، (مانند نوع تلفن همراه، نوع کفش، نام کتاب در دست، شماره کارت اعتباری یا کارت عضویت، و غیره) را نشان میدهد. این اطلاعات میتوانند برای شناسایی، ردیابی، یا بازاریابی هدفمند استفاده شوند. در سال ۲۰۱۹ (میلادی) این مسئله، هنوز عملی نشدهاست.[108]

سامانه موقعیتیاب جهانی

در آمریکا پلیس، بدون حکم دادگاه، به صورت پنهانی در خودروهای مردم، سامانه موقعیتیاب جهانی، کار گذاشته تا حرکت آنها را زیر نظر بگیرد.[109][110] در اوایل سال ۲۰۰۹ در مورد اینکه آیا پلیس، چنین اجازهای دارد در دادگاه، بحث شد.[111]

در بسیاری از شهرها پروژههای آزمایشی اجرا شده که کسانی را با آزادی مشروط از زندان آزاد شدهاند ملزم میکند سامانه موقعیتیاب جهانی داشته باشند تا هنگامیکه از زندان آزاد میشوند حرکتهای آنها زیر نظر باشد.[112]

تلفنهای همراه

از تلفنهای همراه نیز برای گردآوری داده موقعیت مکانی استفاده میشود. موقعیت مکانی یک تلفن همراه روشن (و بنابراین، کسی که آنرا همراه دارد) میتواند به آسانی بدست آید (بدون توجه به اینکه آیا از آن استفاده میشود یا نه). این کار با استفاده از فناوری تبدیل چندگانه برای اندازهگیری اختلاف زمانی سیگنال فرستاده شده از تلفن همراه به چند سایت سلولی در اطراف آن، موقعیت مکانی را بدست آورد.[24][25] در سال ۲۰۱۳ (میلادی) دکتر ویکتور کاپلر[113] از دانشگاه کنتاکی خاوری با ارائه آمار زیر، نگرانی خود را از نظارت پلیسی، ابراز کرد:

از میان ۳۲۱٬۵۴۵ درخواستی که به ورایزن کامیونیکیشنز داده شده، ۵۴٬۲۰۰ درخواست، دربارهٔ «درونمایه» یا «موقعیت مکانی» تلفنها بود و نه شماره تلفنها و آیپی آدرسها. منظور از «درونمایه»، پیامهای نوشتاری، ایمیل، و شنود زنده ارتباطات مخابراتی بود.

یک دستگاه نظارتی نسبتاً تازه off-the-shelf، یک گیرانداز شماره شناسایی تلفن همراه است. گیرانداز شماره شناسایی تلفن همراه، یک دستگاه شنود ارتباطات مخابراتی است که برای شنود ترافیک تلفن همراه و ردیابی حرکتهای کاربر آن استفاده میشود. این دستگاه، در اصل، یک سایت سلولی «تقلبی» است که بین تلفن همراه هدف و آنتن واقعی رساننده خدمات مخابراتی قرار میگیرد و حمله مرد میانی را انجام میدهد. در برخی کشورها سازمانهای اطلاعاتی و اجرای قانون از گیرانداز شماره شناسایی تلفن همراه، استفاده میکنند. اما استفاده از آنها باعث نگرانی بسیار زیاد برای نادیده گرفتن آزادی مدنی، و حریم شخصی شدهاست و در برخی کشورها استفاده از آنها بسیار، محدود شدهاست.[114]

میکروچیپهای انسانی

میکروچیپ کاشتنی در انسان، دستگاه مدار مجتمع شناسایی یا ترانسپوندر بازشناسی با امواج رادیویی است که در یک شیشه سیلیکاتی قرار گرفته و در بدن انسان کار گذاشته میشود. یک میکروچیپ زیرپوستی، در بر گیرنده یک شماره شناسایی است که میتواند به یک پایگاه داده اطلاعات در خارج از خود (مانند تعیین هویت، پیشینه پزشکی، داروی شیمیایی، حساسیت، و اطلاعات تماس) وصل شود.

در مه ۲۰۰۹ اعلام شد که دفتر ثبت اختراع و نماد بازرگانی آلمان، یک الگو برای چیپ ردیابی «کُشَنده» را طراحی کردهاست که برای کنترل و نظارت بر برخی دستههای مردم، مانند بزهکاران، چهرههای سیاسی، و جاسوسان چندین گونه میکروچیپ، توسعه داده شدهاند.

دستگاهها

دستگاههای شنود پنهانی صدا و تصویر یا "باگ Bug" دستگاههای پنهان الکترونیکی هستند که برای ضبط تصویر و/یا صدا، و/یا دستیابی به داده جابجایی، برای یک گیرنده، مانند آژانس اجرای قانون، هستند.

آمریکا شمار زیادی برنامه اطلاعاتی داخلی دارد. مانند کوینتلپرو که خانهها، دفترها، و خودروهای هزاران نفر از شهروندان آمریکا را شنود میکند که معمولاً کنشگران سیاسی، خرابکاران، براندازان، و بزهکاران هستند.[115]

سازمانهای اطلاعاتی و اجرای قانون بریتانیا و آمریکا فناوریای دارند که با دسترسی به ویژگیهای تشخیصی یا تنظیمات تلفن همراه، میتوانند میکروفون تلفنهای همراه را از راه دور، فعال کنند و به گفتگوهای اطراف دارنده تلفن همراه، گوش دهند.[18][19][20]

خدمات پستی

با افزایش استفاده مردم از دورنگار و ایمیل، اهمیت نظارت پستی، در برابر نظارت اینترنتی و تلفنی، کاهش یافتهاست. اما رهگیری پستی، هنوز هم در برخی موارد، امکانی برای سازمانهای اطلاعاتی و اجرای قانون است. اگرچه، این روش، عادی نیست و نهادهایی مانند نیروی زمینی ایالات متحده آمریکا برای انجام این کار، نیاز به تاییدیههای سطح بالا دارند.[116]

آژانس اطلاعات مرکزی و دفتر تحقیقات فدرال، ۱۲ برنامه مشترک، برای باز کردن و خواندن ایمیل دارند که شهروندان آمریکایی را هدف میگیرد. در یکی از این برنامهها بیش از ۲۱۵٬۰۰۰ ارتباط، رهگیری، باز شده، و عکسبرداری شد.[117][118]

زیر نظرگیری

زیر نظرگیری، نظارت هماهنگ یک جا یا یک فرد است. زیر نظر گیران، اصولاً کار خود را پنهان و با هدف گردآوری مدرک دربارهٔ یک کار تبهکارانه انجام میدهند. ریشه این گزاره، در زبان انگلیسی Stakeout از کار نقشهبردارانی میآید که از میخهای چوبی Stake نقشهبرداری برای اندازهگیریهای نقشهبرداری یک منطقه، پیش از آغاز پروژه، استفاده میکنند.

جانوران

مدیریت جمعیت جانوران، اغلب نیازمند نظارت است. نمونه کاربرد این مسئله، نظارت بر ۱) موقعیت و فزونی جمعیت گونههای مهاجم برای مدیریت موثرتر[119][120] ۲) ماهیگیران و شکارچیان غیرقانونی برای کاهش درو کردن و بهرهبرداری بیش از اندازه منابع طبیعی[121][122] و ۳) فزونی جمعیت گونههای در معرض خطر برای کاهش ریسک انقراض و ۴) بیماریهایی که میتوانند غلات، کشاورزی، و جمعیت طبیعی گونهها را به خطر بیاندازند است.[123]

جنجال

پشتیبانی

پشتیبانان سامانههای نظارتی، باور دارند که این ابزارها میتوانند از جامعه، در برابر تروریسم و بزهکاری، محافظت کنند. آنها میگویند که نظارت، میتواند بزه را از ۳ راه ۱) بازدارندگی ۲) دیدن و ۳) بازسازی، کاهش دهد. نظارت میتواند از افزایش احتمال انجام بزه، جلوگیری کند و عادتهای بزهکاری را آشکار کند. این کار، به کمترین انداز تهاجم، نیاز دارد.[124]

روش دیگر استفاده از نظارت، برای مبارزه با تبهکاری میتواند پیوند دادن جریان اطلاعات بدست آمده از سامانههای شناسایی باشد. برای نمونه، سامانه دوربینی که خوراک خود را از تشخیص چهره بدست میآورد. این سامانه، میتواند فراریها را شناسایی و جای آنها را به پلیس، نشان دهد.

در اینجا باید دربارهٔ گونه نظارت بکار رفته، فرق گذاشت. برخی میگویند که از نظارت شهری با دوربین، پشتیبانی میکنند ولی از شنود تلفنی همهگیر، پشتیبانی نمیکنند برخی دیگر نیز، برعکس این عقیده را دارند. به همراه گونه نظارت، روش انجام نظارت هم، بسیار مهم است. برای نمونه، به نسبت پشتیبانی از شنود تلفنی مظنون به همکاری در کارهای تبهکارانه، شمار بسیار کمتری از مردم از شنود تلفنی همهگیر، پشتیبانی میکنند.

همچنین میتوان از نظارت، برای دادن برتری راهکنشی به مأموران، برای خبردهی دربارهٔ وضعیت یا برای پردازش خودکار چیزهایی مانند تحلیل محتوای تصویر، استفاده کرد. نظارت میتواند به بازسازی یک حادثه، کمک کند و چگونگی رخداد بزه در یک ویدیو را برای کارشناسان علوم قانونی، اثبات کند. همچنین اگر منابع نظارتی، در دید باشند یا پیامد نظارت را بتوان، حس کرد میتواند بر امنیت روانی نیز اثر بگذارد.

برخی سامانههای نظارتی، مانند سامانههای دوربینی که خوراک خود را از تشخیص چهره بدست میآورند میتوانند کاربردهای دیگری در کنار مبارزه با بزهکاری، داشته باشند. نمونه آن، کمک به یافتن کودکان فراری، بزرگسالان دزدیده یا گمشده و مردم با مشکلات ذهنی است. دیگر پشتیبانان، به آسانی باور دارند که کاری برای از دست دادن حریم شخصی، نمیتوان کرد و مردم باید به نداشتن حریم شخصی، عادت کنند. همانطور که مدیر عامل اجرایی سان مایکروسیستمز، اسکات مکنیلی گفت: «حریم شخصی شما صفر است. بپذیریدش.»[125][126]

دیگر بحث معمول، این است: "اگر کار غلطی نمیکنید پس چیزی برای ترسیدن ندارید." به این ترتیب، اگر کسی در کارهای غیرقانونی، همکاری کند در اینصورت توجیهی برای حفظ حریم شخصی خود ندارد. اگرچه، اگر کسی از نظارت قانونی پیروی کند این نظارت بر او اثر نمیگذارد.[127]

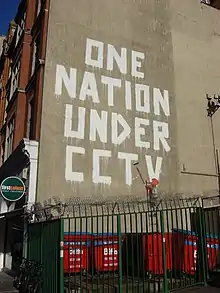

مخالفت

با پیدایش برنامههایی چون برنامه آگاهی کامل از اطلاعات و ادوایس، فناوریهایی چون رایانههای نظارتی پر سرعت و نرمافزارهای زیستسنجشی و قوانینی چون لایحه کمکهای ارتباطاتی برای اجرای قانون، دولتها میتوانند توانایی بیهمتایی برای نظارت بر موضوعات مورد نظر خود داشته باشند.[128] بسیاری از گروههای حقوق مدنی و سیاسی و حریم شخصی، مانند بنیاد مرزهای الکترونیکی و اتحادیه آزادیهای شهروندی آمریکا نگرانی خود را در اینباره، ابراز کردهاند که نظارت روزافزون حکومت بر شهروندان، به پیدایش یک جامعه با نظارت گسترده، و آزادیهای فردی و/یا سیاسی بسیار کم یا حتی کاملاً از میانرفته، میانجامد. ترس از چنین آیندهای باعث ارائه دادخواستهای بیشمار، مانند هپتینگ علیه ایتی اند تی شدهاست.[128][129]

برخی منتقدین میگویند ادعای پشتیبانان نظارت حکومتی، باید با کمی تغییر، اینگونه خوانده شود: «تا وقتی که کاری که به ما گفته شده را انجام میدهیم، جایی برای ترس، وجود ندارد.» برای نمونه، ممکن است کسانی که عضو یک گروه سیاسی مخالفت سیاستهای حکومت مرکزی هستند نخواهند که حکومت، نام آنها و چیزهایی را که میخوانند بداند تا نتواند به آسانی، سازمان آنها را سرنگون کند آنها را دستگیر کرده یا بُکُشد. دیگر منتقدین میگویند درحالیکه شاید یک نفر، امروز چیزی برای پنهان کردن نداشته باشد ممکن است فردا حکومت، سیاستهایی را اعمال کند که آن شخص با آنها مخالف باشد. در این شرایط، مخالفت، غیرممکن است. زیرا نظارت گسترده، به حکومت، امکان میدهد تا تهدیدهای سیاسی را شناسایی و خنثی کند. همچنین، دیگر منتقدین به این حقیقت اشاره میکنند که بیشتر مردم، چیزی برای پنهان کردن دارند. برای نمونه، اگر کسی دنبال کار تازهای باشد ممکن است نخواهد که کارفرمای کنونی خود از آن آگاه باشد. همچنین اگر یک کارفرما بخواهد کاملاً از حریم شخصی کارمندان خود و اطلاعات مالی آنها حفاظت کند ممکن است نتواند چنین کاری بکند و ممکن است نخواهد کسانی را که زیر نظر حکومت هستند استخدام کند. بیشترین نگرانی، حفاظت از زندگی کسانی است که تحت نظارت کامل زندگی میکنند، آموزش به کسانی که تحت نظارت صلحآمیز هستند و همزمان با شناسایی تروریستها و کسانی که از همان سامانههای نظارتی و سازوکار مشابه برای مخالفت با صلح، علیه مردم استفاده میکنند و افشای زندگی کسانی که از خارج از قانون به حساب میآیند.

همچنین، ریسک بزرگ گردآوری داده شخصی، از این حقیقت میآید که این ریسک، بیش از اندازه، ناشناخته است که امروز، به راحتی، قابل ارزیابی باشد. نگهداری داده، به اندازه کافی، ارزان هست که داده را برای همیشه، نگهدارد و مدلهایی که در یک دهه آینده، از این داده برای تحلیل استفاده میکنند غیرقابل پیشبینی هستند.[130]

در دسامبر ۲۰۱۷ پس از آنکه شرکت چیهو ۳۶۰ پخش زنده دهها هزار دوربین را در اینترنت، در دسترس همگان گذاشت حکومت چین، گامهایی را برای جلوگیری از نظارت گسترده شرکتهای سازنده دوربین امنیتی، وبکم، و دوربین تحت شبکه برداشت.[131]

تمامیتخواهی

برنامههایی چون آگاهی کامل از اطلاعات، و قوانینی چون لایحه کمکهای ارتباطاتی برای اجرای قانون، به بیان ترس بسیاری از گروهها از سوق دادن جامعه به سوی یک دولت نظارت گسترده انجامیده که در آن آزادیهای فردی، مدنی، و سیاسیِ کمی وجود دارند و هرگونه، مخالفت فردی یا گروهی، به صورت راهبردی با برنامههایی چون کوینتلپرو از میان میروند.[128][129]

کیت مارتین از مرکز پژوهشهای امنیت ملی، دربارهٔ استفاده از ماهوارههای جاسوسی نظامی، برای نظارت بر شهروندان آمریکایی گفته که: «آنها دارند یکییکی، آجرهای ساخت یک دولت پلیسی را روی هم میگذارند.»[102]

جاییکه جداسازی مرز بین حریم عمومی و خصوصی، و خصوصیسازی جاهایی که پیشتر، عمومی انگاشته میشدند (مانند مرکز خرید و شهرک صنعتی) سخت است گردآوری قانونی اطلاعات حریم شخصی افزایش مییابد.[132] رد شدن از میان بسیاری از مکانهای عمومی، مانند ساختمانهای حکومتی، برای مردم، اجتنابناپذیر است و هنوز، مصرفکنندگان به غیر از پذیرش نظارتشدن از سوی شرکتها انتخاب خاص دیگری، ندارند. روشهای نظارتی، به شکل برابر، ساخته نشدهاند. برای نمونه، از میان بسیاری از فناوریهای شناسایی زیستسنجشی، شناسایی چهره، به کمترین همکاری نیاز دارد. در مقابل اسکن اثر انگشت که باید از شخص، خواسته شود تا انگشت خود را در موقعیت خاصی روی دستگاه قرار دهد. این روش، نافذ است و بدون اجازه یا با کمترین اجازه، انجامپذیر نیست.[133]

تأثیر اجتماعی/روانشناسی

برخی منقدان، مانند میشل فوکو باور دارند که به غیر از کاربرد نظارت در شناسایی و گیراندازی کسانی که کارهای نادرستی انجام میدهند این حس به همه مردم، دست میدهد که همیشه زیر نظر هستند بنابراین خودسانسوری میکنند. این به دولت، امکان میدهد که بدون نیاز به زور فیزیکی که گران و مشکلزا است مردم را کنترل کند.[134]

با توسعه فناوری دیجیتال، مردم، بیشتر، از یکدیگر با خبر میشوند و نظارت، مجازی میشود. نظارت برخط، به معنی استفاده از اینترنت برای دیدن کنشهای یک شخص در فضای مجازی است. شرکتها، شهروندان، و حکومتها با انگیزههای تجاری، روابط فردی و اجتماعی، کنجکاوی، یا قانونی، در ردیابی رفتار دیگران، با یکدیگر همکاری میکنند. چایکو در کتاب خود به نام ابر متصل Superconnected بین دو گونه نظارت افقی و عمومی، فرق میگذارد. نظارت عمودی یعنی هنگامیکه یک نیروی غالب، مانند حکومت، تلاش میکند که کارهای یک جامعه مشخص را کنترل کند یا تغییر دهد. چنین حکومتهای قدرتمندی، معمولاً عملکرد خود را با پوشش محافظت از جامعه، در برابر تهدیدهای امنیتی یا تروریستی توجیه میکنند. برخی مردم، میپرسند که آیا این، تعرض به حقوق فردی است؟[135]

نظارت افقی، جابجا شدن ناظر ردیاب از یک منبع قدرتمند به یک شکل روزانه، مانند دوستان، همکاران، یا غریبههایی است که به دانستن دربارهٔ کارهای دیگران، علاقهمند هستند. هنگامیکه مردم، برخط هستند از خود، رد اطلاعاتی را بر جا میگذارند که از طریق آن، میل و علاقه خود را به دیگران نشان میدهند. درحالیکه این میتواند به دیگران اجازه ارتباط با یکدیگر و توسعه ارتباط اجتماعی برخط را بدهد از سوی دیگر میتواند ریسک احتمالی آسیبهایی چون قلدری رایانهای یا سانسور/گرمگرفتن با یک غریبه، و کاهش حریم شخصی را افزایش دهد.[135]

به علاوه، سیمون براون، میگوید که نظارت، تأثیر زیادی بر برتریجویی ویژگیهای نژادی دارد تا جاییکه به «نظارت نژادی» میانجامد. براون از نظارت نژادی برای اشاره به زمانهایی استفاده میکند که از مقررات نظارتی برای جداسازی محدودهها، مرزها، و مردم، بر پایه نژاد، انجام شود که پیامد آن، تبعیض علیه کسانی است که از دید این نظارت، منفی، انگاشته میشوند. او میگوید که نظارت نژادی به جدایش بین آنچه «درون یا بیرون از محل» است ربط دارد.[136][137]

حریم شخصی

بسیاری از گروههای مدافع حقوق مدنی و سیاسی، به خاطر زیر پا گذاشتن حق حریم شخصی مردم، مخالف نظارت هستند. برخی از این گروهها مرکز اطلاعات حریم شخصی الکترونیک، بنیاد مرزهای الکترونیکی و اتحادیه آزادیهای شهروندی آمریکا هستند.

مردم یا گروهها در مخالفت با برخی روشهای نظارتی، دادخواستهای بسیاری مانند هپتینگ علیه ایتی اند تی و مرکز اطلاعات حریم شخصی الکترونیک علیه وزارت دادگستری ایالات متحده آمریکا به دادگاه ارائه کردهاند.

دادرسیهای قانونی، مانند آنهایی که در کمیته کلیسا مطرح شدند به بازرسی دربارهٔ برنامههای اطلاعات داخلی مانند کوینتلپرو و برشماردن خوبیها و بدیهای نظارت انجامید.

مردم علیه دیاز

مردم علیه دیاز (۲۰۱۱) پروندهای دربارهٔ حریم شخصی تلفن همراه بود. حتی با وجود اینکه بعدها این تصمیم، لغو شد. در این پرونده، گرگوری دیاز که تلاش میکرد قرص اکستازی بفروشد در یک عملیات استینگ، دستگیر شد. در هنگام دستگیری او، پلیس، تلفن همراه دیاز را بازرسی کرد و شواهد مجرمانه بیشتری مانند پیامکها و نگارههایی از کارهای مرتبط با مواد مخدر یافت. در هنگام دادگاه او، دیاز تلاش کرد که شواهد را از تلفن خود پاک کند اما دادگاه این کار را قانونی ندانست و درخواست دیاز در دیوان عالی کالیفرنیا و پس از آن در دیوان عالی ایالات متحده آمریکا رد شد. تنها سه سال پس از آن این تصمیم، به خاطر پرونده رِیلی علیه کالیفرنیا لغو شد.[138]

ریلی علیه کالیفرنیا

ریلی علیه کالیفرنیا (۲۰۱۴) یک پرونده بسیار حیاتی در دیوان عالی آمریکا بود که در آن یک نفر به همکاری در یک تیراندازی سوار بر خودرو دستگیر شده بود. چند روز پس از این تیراندازی، پلیس، مظنون (رِیلی) را دستگیر کرد و در هنگام دستگیری او، پلیس، خانه او را نیز گشت. اما این گشتن، تنها به بازرسی بدنی رِیلی، محدود نشد و پلیس، درون تلفن همراه او را هم گشت و نگارههایی از دیگر اسلحهها، مواد مخدر، و خود ریلی با نشانههای گانگستری یافت. در دادگاه، این پرسش مطرح شد که آیا جستجوی تلفن همراه، قانونی بوده یا متمم چهارم قانون اساسی از رِیلی پشتیبانی میکردهاست. تصمیم بر این شد که جستجوی تلفن همراه رِیلی، در هنگام دستگیری او غیرقانونی بوده و متمم چهارم قانون اساسی از او پشتیبانی میکند.[139]

ضد نظارت، نظارت معکوس، و نظارت از پایین

ضد نظارت به معنی انجام کاری برای دوری از نظارت یا سختتر کردن نظارت است. توسعه فناوری اطلاعات در اواخر سده ۲۰ (میلادی) باعث رشد چشمگیر ضد نظارت در هر دو زمینه گستره و پیچیدگی، شدهاست. نمونه آن اینترنت، افزایش گسترش سامانههای امنیت الکترونیک، پهپادهای پرواز کننده در ارتفاع بالا (و احتمالاً مسلح)، و پایگاه دادههای رایانهای بزرگ شرکتی و حکومتی هستند.[140]

نظارت معکوس به معنی انجام کاری برای نظارت بر دیگر گروهها یا مردم نظارتگر، مانند عکسگرفتن شهروندان از پلیس است. نمونه پرآوازه نظارت معکوس فردی، فیلمبرداری جرج هالیدی از وحشیگری پلیس در برخورد با رادنی کینگ است. نمونه سازمانی آن سازمان دیدبان پلیس است که برای جلوگیری از وحشیگری پلیس، بر افسران پلیس، نظارت میکند. همچنین از نظارت معکوس میتوان برای پیشگیری جاسوسی شرکتی، ردیابی دیگر بزهکاران برخی سازمانهای بزهکاری، یا جلوگیری از روشهای نظارت پنهانی نهادها و سازمانها استفاده کرد.

نظارت از پایین، در زبان انگلیسی به صورت Sousveillance نوشته میشود که از کنار هم آمدن sous (در زبان فرانسه به معنی "از پایین") و Surveillance پدید میآید به معنی نظارت توسط مردم عادی، به جای نظارت شرکتی یا حکومتی است.[141]

در فرهنگ عمومی

ادبیات

- جرج اورول در رمان ۱۹۸۴ یک جامعه با حکومت نظارتی تمامیتخواه ساختگی را به تصویر میکشد که (با استانداردهای امروز) از سامانههای نظارت گسترده بسیار ساده، از جمله، جاسوسها، خبرچینها، و "تلهصفحه"ها در خانههای مردم استفاده میکند. به خاطر تأثیر این کتاب، معمولاً هنگامیکه فناوریهای نظارت گسترده، مشکلزا میشود "اورولی" نامیده میشوند.

- رمان بیاعتمادی، تأثیر منفی استفاده افراطی از نظارت را بر "کاخ انعکاس" برجسته میکند. شخصیت اصلی داستان، به نام "کِرین" دوربینهایی را برای نظارت برهمخانهایهای خود، نصب میکند – (همچنین ببینید: پارانویا)

- کتاب سرگذشت ندیمه نوشته مارگارت اتوود که فیلم سینمایی و مجموعه تلویزیونی نیز بر پایه آن ساخته شدهاست یک حاکمیت دینی تمامیتخواه مسیحی را نشان میدهد که همه شهروندان در آن، تحت نظارت همیشگی هستند.

- در کتاب دختری با خالکوبی اژدها نوشته استیگ لارسن، شخصیت اصلی داستان "لیسبت سالاندر" از رایانه و دیگر روشهای نظارتی، برای بدست آوردن اطلاعات از مردم، برای کار کارمزدی، استفاده میکند.

- رمان دیو اگرز به نام دایره جهانی را نشان میدهد که یک شرکت به نام "دایره The Circle" به تنهایی، آخرین و پیشرفتهترین مدل همه فناوریهای بکار رفته در رایانه و تلفنهای هوشمند، تا دوربینهای نظارتی، با نام "دوربینهای دیدن تغییر See-Change cameras" را میسازد. این شرکت، با آغاز جنبش سیاستمداران، همراه میشود که برای دور نگهداشتن مردم از رازهای کارهای خود، با پوشیدن دوربینهای دیدن تغییر، نامرئی میشوند. در این جامعه، همرسانی اطلاعات فردی، و تجربیات، اجباری است. زیرا "دایره The Circle" باور دارد که هر کس، آزادانه باید به اطلاعات، دسترسی داشته باشد. اما این، باجخواهی از مردم است و قدرت را بین حکومت و شرکت خصوصی، تقسیم میکند. "دایره"، نماد افراطیترین ایده دربارهٔ نظارت همهجانبه اجباری است. ایمون بیلی، یکی از متفکران، یا یکی از بنیانگذاران "دایره" باور دارد که داشتن ابزاری برای دسترسی به اطلاعات هر کس یا هر چیزی، باید حق انسانی همه شهروندان جهان باشد. با از بینبردن همه رازها هر رفتاری که به نظر، خجالتآور باشد یا اصلاح شده یا دیگر، تکاندهنده نیست. به خاطر ترس از نمایان شدن، همه رفتارهای منفی، از جامعه، ریشهکن میشوند. بخشی از این کار با ایجاد شفافیت در رفتار همه مردم، بدست میآید. چیزی که بیلی، خیلی از آن پشتیبانی میکند. اما هیچیک از متفکران بنیانگذار "دایره"، هیچ شفافیتی از خود نشان نمیدهند. یکی از هدف اصلی "دایره" بدست آوردن همه اطلاعات جهان با فیلتر شدن از "دایره" با فرایندی به نام "تکمیل" است.[142] بنابراین یک شرکت تَکی و خصوصی به همه اطلاعات و حریم شخصی مردم و حکومتها دسترسی دارد و آنرا کنترل میکند. تی گُسپُدینوو، نخستین بنیانگذار «دایره» نگران تکمیل آن است. او هشدار میدهد که این گام به «دایره» قدرت و کنترل زیادی میدهد و به سرعت به تمامیتخواهی میانجامد. [در جهان امروز، «دایره» همان گوگل و فیسبوک هستند.]

- وی مانند وندتا رمان گرافیکی از آلن مور دربارهٔ مبارزه با حکومت دیکتاتوری و سرکوب حکومت با روشهای گوناگون از جمله نظارت است.

موسیقی

- ترانه «من همون جغده هستم» از دد کندیز دربارهٔ نظارت حکومت و مهندسی اجتماعی گروههای سیاسی است.

- ترانه وین تنگ به نام «سرود اکسیوم» دربارهٔ گردآوری شرکتی داده و نظارت است.

سینما

- فیلم گاتاکا جامعهای را نشان میدهد که در آن از نظارت زیستسنجشی برای جدا کردن مردمی که از نظر ژنتیکی به عنوان انسان "برتر" شناخته میشوند با کسانی که از نظر ژنتیکی "پایینتر" هستند استفاده میشود.

- در فیلم گزارش اقلیت، پلیس و سازمانهای اطلاعاتی حکومتی، از ریز ابزار پرنده در عملیات سوات و با هدف نظارت استفاده میکنند.

- مجموعه تلویزیونی جنایی-درام اچبیاو به نام سوپرانوز، نظارت اداره تحقیقات فدرال بر خانواده تبهکار دیمِئو را به تصویر میکشد. دستگاههای ضبط صدایی که استفاده میکنند شامل "باگ"های کار گذاشته شده در جاهای راهبردی (در قسمتهای "I Dream of Jeannie Cusamano" و "Mr. Ruggerio's Neighborhood") و میکروفونهای پنهانی که مأموران میپوشند (در قسمتهای "Rat Pack") و خبرچینها (در قسمتهای "Funhouse" و "Proshai, Livushka" و"Members Only") میشود. دستگاههای تصویربرداری، دوربینهای مخفی بسیار کوچک (در قسمت "Pax Soprana") و دوربینهای فیلمبرداری در قسمت ("Long Term Parking") را در بر میگیرد.

- فیلم تیاچاکس ۱۱۳۸ جامعهای را به تصویر میکشد که مردم، با مسکن و داروی ضد افسردگی، معتاد شدهاند و دوربینهای نظارتی، هر جا را که بروند نظارت میکنند.

- فیلم زندگی دیگران، نظارت افسران اشتازی بر یک نویسنده را در برلین شرقی، نشان میدهد.

- فیلم مکالمه روشهای گوناگون نظارت صوتی (شنود) را نشان میدهد.

- وی مانند وندتا دربارهٔ آینده دولت بریتانیا است که با رسانه، مغز مردم را میشوید، با ترساندن مردم از دیگران پشتیبانی آنها را بدست میآورد، با ابزارهای نظارتی بر آنها نظارت میکند، و هر مخالف سیاسی یا اجتماعی را سرکوب کرده یا میکُشد.

- دشمن ملت دربارهٔ استفاده از داده شهروندان آمریکایی برای جستجوی پیشینه آنها و استفاده از ابزارهای نظارت گسترده برای رهگیری هر کسی است که "دشمن" انگاشته میشود.

جستارهای وابسته

- متممهای لایحه ۲۰۰۸ لایحه نظارت بر اطلاعات خارجی ۱۹۷۸

- استدلال چیزی برای پنهان کردن وجود ندارد

- حریم خصوصی مخابرات

- سرمایهداری نظارتی

- نظارت مشارکتی

- بیسکویت سبز

- ردپای دیجیتال

پانویس

- Diffie, Whitfield; Susan Landau (August 2008). "Internet Eavesdropping: A Brave New World of Wiretapping". Scientific American. Retrieved March 13, 2009.

- "CALEA Archive – Electronic Frontier Foundation". Electronic Frontier Foundation (website). Archived from the original on May 3, 2009. Retrieved March 14, 2009.

- "CALEA: The Perils of Wiretapping the Internet". Electronic Frontier Foundation (website). Retrieved March 14, 2009.

- "CALEA: Frequently Asked Questions". Electronic Frontier Foundation (website). 2007-09-20. Retrieved March 14, 2009.

- Hill, Michael (October 11, 2004). "Government funds chat room surveillance research". USA Today. Associated Press. Retrieved March 19, 2009.

- McCullagh, Declan (January 30, 2007). "FBI turns to broad new wiretap method". ZDNet News. Retrieved September 26, 2014.

- "FBI's Secret Spyware Tracks Down Teen Who Made Bomb Threats". Wired Magazine. July 18, 2007.

- Van Eck, Wim (1985). "Electromagnetic Radiation from Video Display Units: An Eavesdropping Risk?" (PDF). Computers & Security. 4 (4): 269–286. CiteSeerX 10.1.1.35.1695. doi:10.1016/0167-4048(85)90046-X.

- Kuhn, M.G. (2004). "Electromagnetic Eavesdropping Risks of Flat-Panel Displays" (PDF). 4th Workshop on Privacy Enhancing Technologies: 23–25.

- Risen, James; Lichtblau, Eric (June 16, 2009). "E-Mail Surveillance Renews Concerns in Congress". New York Times. pp. A1. Retrieved June 30, 2009.

- Ambinder, Marc (June 16, 2009). "Pinwale And The New NSA Revelations". The Atlantic. Retrieved June 30, 2009.

- Greenwald; Ewen, Glen; MacAskill (June 6, 2013). "NSA Prism program taps in to user data of Apple, Google and others" (PDF). The Guardian. Retrieved February 1, 2017.

- Sottek, T.C.; Kopfstein, Janus (July 17, 2013). "Everything you need to know about PRISM". The Verge. Retrieved February 13, 2017.

- Singel, Ryan (September 10, 2007). "Rogue FBI Letters Hint at Phone Companies' Own Data Mining Programs – Updated". Threat Level. Wired. Retrieved March 19, 2009.

- Roland, Neil (March 20, 2007). "Mueller Orders Audit of 56 FBI Offices for Secret Subpoenas". Bloomberg News. Retrieved March 19, 2009.

- Piller, Charles; Eric Lichtblau (July 29, 2002). "FBI Plans to Fight Terror With High-Tech Arsenal". LA Times. Retrieved March 14, 2009.

- Schneier, Bruce (December 5, 2006). "Remotely Eavesdropping on Cell Phone Microphones". Schneier On Security. Retrieved December 13, 2009.

- McCullagh, Declan; Anne Broache (December 1, 2006). "FBI taps cell phone mic as eavesdropping tool". CNet News. Archived from the original on November 10, 2013. Retrieved March 14, 2009.

- Odell, Mark (August 1, 2005). "Use of mobile helped police keep tabs on suspect". Financial Times. Retrieved March 14, 2009.

- "Telephones". Western Regional Security Office (NOAA official site). 2001. Retrieved March 22, 2009.

- "Can You Hear Me Now?". ABC News: The Blotter. Archived from the original on August 25, 2011. Retrieved December 13, 2009.

- Coughlin, Kevin (December 13, 2006). "Even if they're off, cellphones allow FBI to listen in". The Seattle Times. Retrieved December 14, 2009.

- Hampton, Brittany (2012). "From Smartphones to Stingrays: Can the Fourth Amendment Keep up with the Twenty-First Century Note". University of Louisville Law Review. Fifty One: 159–176 – via Law Journal Library.

- "Tracking a suspect by mobile phone". BBC News. August 3, 2005. Retrieved March 14, 2009.

- Miller, Joshua (March 14, 2009). "Cell Phone Tracking Can Locate Terrorists – But Only Where It's Legal". FOX News. Archived from the original on March 18, 2009. Retrieved March 14, 2009.

- Samuel, Ian (2008). "Warrantless Location Tracking". N.Y.U. Law Review. SSRN 1092293.

- Zetter, Kim (December 1, 2009). "Threat Level Privacy, Crime and Security Online Feds 'Pinged' Sprint GPS Data 8 Million Times Over a Year". Wired Magazine: Threat Level. Retrieved December 5, 2009.

- "Greenstone Digital Library Software". snowdenarchive.cjfe.org. Retrieved 2017-06-03.

- Sanger, David (Sep 26, 2014). "Signaling Post-Snowden Era, New iPhone Locks Out N.S.A". New York Times. Retrieved November 1, 2014.

- Johnson, Kevin; Martin, Scott; O'Donnell, Jayne; Winter, Michael (June 15, 2013). "Reports: NSA Siphons Data from 9 Major Net Firms". USA Today. Retrieved June 6, 2013.

- Gellman, Barton (Dec 4, 2013). "NSA tracking cellphone locations worldwide, Snowden documents show". The Washington Post. Retrieved November 1, 2014.

- Nye, James (Oct 26, 2014). "British spies can go through Americans' telephone calls and emails without warrant revelas legal challenge in the UK". Mail Online. Retrieved November 1, 2014.

- Citizenfour (2014) Movie; Minutes 36:00-37:00

- "Rise of Surveillance Camera Installed Base Slows". 5 May 2016. Retrieved 5 January 2017.

- "Smart cameras catch man in 60,000 crowd". BBC News. 2018-04-13. Retrieved 2018-04-13.

- Spielman, Fran (February 19, 2009). "Surveillance cams help fight crime, city says". Chicago Sun Times. Retrieved March 13, 2009.

- Schorn, Daniel (September 6, 2006). "We're Watching: How Chicago Authorities Keep An Eye On The City". CBS News. Retrieved March 13, 2009.

- Levine, E. S.; Tisch, Jessica; Tasso, Anthony; Joy, Michael (February 2017). "The New York City Police Department's Domain Awareness System". Interfaces. 47 (1): 70–84. doi:10.1287/inte.2016.0860.

- Parascandola, Rocco. "New NYPD surveillance cameras to cover stretch of Upper East Side not easily reached by patrol cars". nydailynews.com. Retrieved 2019-11-01.

- "The Price of Privacy: How local authorities spent £515m on CCTV in four years" (PDF). Big Brother Watch. February 2012. p. 30. Archived from the original (PDF) on 23 September 2015. Retrieved 4 February 2015.

- "FactCheck: how many CCTV cameras?". Channel 4 News. 18 June 2008. Retrieved 8 May 2009.

- "You're being watched: there's one CCTV camera for every 32 people in UK – Research shows 1.85m machines across Britain, most of them indoors and privately operated". The Guardian. 2 March 2011. Retrieved 7 January 2017; "In the press: How the media is reporting the 1.85 million cameras story". Security News Desk. 3 March 2011. Retrieved 7 January 2017.

- "CCTV in London" (PDF). Retrieved 22 July 2009.

- "How many cameras are there?". CCTV User Group. June 18, 2008. Archived from the original on October 23, 2008. Retrieved May 8, 2009.

- Den Haag. "Camera surveillance". Archived from the original on October 8, 2016. Retrieved December 2, 2016.

- Klein, Naomi (May 29, 2008). "China's All-Seeing Eye". Rolling Stone. Archived from the original on 26 March 2009. Retrieved March 20, 2009.

- "Big Brother To See All, Everywhere". CBS News. Associated Press. July 1, 2003. Retrieved September 26, 2014.

- Bonsor, K. (2001-09-04). "How Facial Recognition Systems Work". Retrieved June 18, 2006.

- McNealy, Scott. "Privacy is (Virtually) Dead". Retrieved December 24, 2006.

- Roebuck, Kevin (2012-10-24). Communication Privacy Management. ISBN 978-1-74333-290-0.

- "WIKILEAKS: Surveillance Cameras Around The Country Are Being Used In A Huge Spy Network". Retrieved 2016-10-05.

- "EPIC Video Surveillance Information Page". EPIC. Retrieved March 13, 2009.

- Hedgecock, Sarah (August 14, 2012). "TrapWire: The Less-Than-Advertised System To Spy On Americans". The Daily Beast. Retrieved 2012-09-13.

- Keefe, Patrick (March 12, 2006). "Can Network Theory Thwart Terrorists?". New York Times.

- Albrechtslund, Anders (March 3, 2008). "Online Social Networking as Participatory Surveillance". First Monday. 13 (3). Retrieved March 14, 2009.

- Fuchs, Christian (2009). Social Networking Sites and the Surveillance Society. A Critical Case Study of the Usage of studiVZ, Facebook, and MySpace by Students in Salzburg in the Context of Electronic Surveillance (PDF). Salzburg and Vienna: Forschungsgruppe Unified Theory of Information. ISBN 978-3-200-01428-2. Retrieved July 28, 2012.

- Ethier, Jason. "Current Research in Social Network Theory". Northeastern University College of Computer and Information Science. Archived from the original on November 16, 2004. Retrieved March 15, 2009.

- Kawamoto, Dawn (June 9, 2006). "Is the NSA reading your MySpace profile?". CNET News. Retrieved March 16, 2009.

- Ethier, Jason. "Current Research in Social Network Theory". Northeastern University College of Computer and Information Science. Archived from the original on February 26, 2015. Retrieved March 15, 2009.

- Ressler, Steve (July 2006). "Social Network Analysis as an Approach to Combat Terrorism: Past, Present, and Future Research". Homeland Security Affairs. II (2). Retrieved March 14, 2009.

- "DyDAn Research Blog". DyDAn Research Blog (official blog of DyDAn). Retrieved December 20, 2009.

- Singel, Ryan (October 29, 2007). "AT&T Invents Programming Language for Mass Surveillance". Threat Level. Wired. Retrieved March 19, 2009.

- Singel, Ryan (October 16, 2007). "Legally Questionable FBI Requests for Calling Circle Info More Widespread than Previously Known". Threat Level. Wired. Retrieved March 19, 2009.

- Havenstein, Heather (September 12, 2008). "One in five employers uses social networks in hiring process". Computer World. Archived from the original on September 23, 2008. Retrieved March 14, 2009.

- Woodward, John; Christopher Horn; Julius Gatune; Aryn Thomas (2003). Biometrics: A Look at Facial Recognition. RAND Corporation. ISBN 978-0-8330-3302-4. Retrieved March 15, 2009.

- Frank, Thomas (May 10, 2007). "Face recognition next in terror fight". USA Today. Retrieved March 16, 2009.

- Vlahos, James (January 2008). "Surveillance Society: New High-Tech Cameras Are Watching You". Popular Mechanics. Archived from the original on 2007-12-19. Retrieved March 14, 2009.

- Nakashima, Ellen (December 22, 2007). "FBI Prepares Vast Database Of Biometrics: $1 Billion Project to Include Images of Irises and Faces". Washington Post. pp. A01. Retrieved May 6, 2009.

- Arena, Kelly; Carol Cratty (February 4, 2008). "FBI wants palm prints, eye scans, tattoo mapping". CNN. Retrieved March 14, 2009.

- Gross, Grant (February 13, 2008). "Lockheed wins $1 billion FBI biometric contract". IDG News Service. InfoWorld. Archived from the original on 17 June 2008. Retrieved March 18, 2009.

- "LAPD: We Know That Mug". Wired Magazine. Associated Press. December 26, 2004. Retrieved March 18, 2009.

- Mack, Kelly. "LAPD Uses Face Recognition Technology To Fight Crime". NBC4 TV (transcript from Officer.com). Archived from the original on March 30, 2010. Retrieved December 20, 2009.

- Willon, Phil (September 17, 2009). "LAPD opens new high-tech crime analysis center". LA Times. Retrieved December 20, 2009.

- Dotinga, Randy (October 14, 2004). "Can't Hide Your Lying … Face?". Wired Magazine. Retrieved March 18, 2009.

- Boyd, Ryan. "MQ-9 Reaper". Retrieved 2016-10-05.

- Friedersdorf, Conor (2016-03-10). "The Rapid Rise of Federal Surveillance Drones Over America". Retrieved 2016-10-05.

- Edwards, Bruce, "Killington co-founder Sargent dead at 83" بایگانیشده در سپتامبر ۴, ۲۰۱۵ توسط Wayback Machine, Rutland Herald, November 9, 2012. Retrieved December 10, 2012.

- McCullagh, Declan (March 29, 2006). "Drone aircraft may prowl U.S. skies". CNet News. Retrieved March 14, 2009.

- Warwick, Graham (June 12, 2007). "US police experiment with Insitu, Honeywell UAVs". FlightGlobal.com. Retrieved March 13, 2009.

- La Franchi, Peter (July 17, 2007). "UK Home Office plans national police UAV fleet". Flight International. Retrieved March 13, 2009.

- "No Longer Science Fiction: Less Than Lethal & Directed Energy Weapons". International Online Defense Magazine. February 22, 2005. Retrieved March 15, 2009.

- "HART Overview" (PDF). IPTO (DARPA) – Official website. August 2008. Archived from the original (PDF) on December 5, 2008. Retrieved March 15, 2009.

- "BAA 04-05-PIP: Heterogeneous Airborne Reconnaissance Team (HART)" (PDF). Information Processing Technology Office (DARPA) – Official Website. December 5, 2003. Archived from the original (PDF) on November 27, 2008. Retrieved March 16, 2009.

- Sirak, Michael (Nov 29, 2007). "DARPA, Northrop Grumman Move Into Next Phase of UAV Control Architecture". Defense Daily. Archived from the original on March 9, 2012. Retrieved March 16, 2009.

- Saska, M. ; Chudoba, J. ; Preucil, L. ; Thomas, J. ; Loianno, G. ; Tresnak, A. ; Vonasek, V. ; Kumar, V. Autonomous Deployment of Swarms of Micro-Aerial Vehicles in Cooperative Surveillance. In Proceedings of 2014 International Conference on Unmanned Aircraft Systems (ICUAS). 2014.

- Saska, M. ; Vakula, J. ; Preucil, L. Swarms of Micro Aerial Vehicles Stabilized Under a Visual Relative Localization. In ICRA2014: Proceedings of 2014 IEEE International Conference on Robotics and Automation. 2014.

- Anthony, Denise (2017). "Toward a Sociology of Privacy". Annual Review of Sociology. 43 (1): 249–269. doi:10.1146/annurev-soc-060116-053643.

- Hildebrandt, Mireille; Serge Gutwirth (2008). Profiling the European Citizen: Cross Disciplinary Perspectives. Dordrecht: Springer. ISBN 978-1-4020-6913-0.

- Clayton, Mark (February 9, 2006). "US Plans Massive Data Sweep". Christian Science Monitor. Retrieved March 13, 2009.

- Flint, Lara (September 24, 2003). "Administrative Subpoenas for the FBI: A Grab for Unchecked Executive Power". The Center For Democracy & Technology (official site). Archived from the original on March 8, 2009. Retrieved March 20, 2009.

- ""National Network" of Fusion Centers Raises Specter of COINTELPRO". EPIC Spotlight on Surveillance. June 2007. Retrieved March 14, 2009.

- anonymous (Jan 26, 2006). "Information on the Confidential Source in the Auburn Arrests". Portland Indymedia. Archived from the original on 5 December 2008. Retrieved March 13, 2009.

- Myers, Lisa (December 14, 2005). "Is the Pentagon spying on Americans?". NBC Nightly News. msnbc.com. Retrieved March 13, 2009.

- "The Use of Informants in FBI Domestic Intelligence Investigations". Final Report: Book III, Supplementary Detailed Staff Reports on Intelligence Activities and the Rights of Americans. U.S. Senate Select Committee to Study Governmental Operations with Respect to Intelligence Activities. April 23, 1976. pp. 225–270. Retrieved March 13, 2009.

- "Secret Justice: Criminal Informants and America's Underground Legal System | Prison Legal News". www.prisonlegalnews.org. Retrieved 2016-10-05.

- Ross, Brian (July 25, 2007). "FBI Proposes Building Network of U.S. Informants". Blotter. ABC News. Retrieved March 13, 2009.

- "U.S. Reconnaissance Satellites: Domestic Targets". National Security Archive. Retrieved March 16, 2009.

- Block, Robert (August 15, 2007). "U.S. to Expand Domestic Use Of Spy Satellites". Wall Street Journal. Retrieved March 14, 2009.

- Gorman, Siobhan (October 1, 2008). "Satellite-Surveillance Program to Begin Despite Privacy Concerns". The Wall Street Journal. Retrieved March 16, 2009.

- "Fact Sheet: National Applications Office". Department of Homeland Security (official website). August 15, 2007. Archived from the original on March 11, 2009. Retrieved March 16, 2009.

- Warrick, Joby (August 16, 2007). "Domestic Use of Spy Satellites To Widen". Washington Post. pp. A01. Retrieved March 17, 2009.

- Shrader, Katherine (September 26, 2004). "Spy imagery agency watching inside U.S." USA Today. Associated Press. Retrieved March 17, 2009.

- "Two Stories Highlight the RFID Debate". RFID Journal. July 19, 2005. Retrieved March 23, 2012.

- Lewan, Todd (July 21, 2007). "Microchips in humans spark privacy debate". USA Today. Associated Press. Retrieved March 17, 2009.

- Gardener, W. David (July 15, 2004). "RFID Chips Implanted In Mexican Law-Enforcement Workers". Information Week. Retrieved March 17, 2009.

- Campbell, Monica (August 4, 2004). "Law enforcement in Mexico goes a bit bionic". Christian Science Monitor. Retrieved March 17, 2009.

- McCullagh, Declan (January 13, 2003). "RFID Tags: Big Brother in small packages". CNET News. Retrieved July 24, 2012.

- Lyman, D. , Micheal. Criminal Investigation: The Art and the Science. 6th ed. Pearson, 2010. p249

- Crowder, Stan, and Turvery E. Brent. Ethical Justice: Applied Issues for Criminal Justice Students and Professionals. 1st ed. Academic Press, 2013. p150. Print.

- Claburn, Thomas (March 4, 2009). "Court Asked To Disallow Warrantless GPS Tracking". Information Week. Retrieved March 18, 2009.

- Hilden, Julie (April 16, 2002). "What legal questions are the new chip implants for humans likely to raise?". CNN.com (FindLaw). Retrieved March 17, 2009.

- Kappeler, Victor. "Forget the NSA: Police May be a Greater Threat to Privacy".

- "Section 100i – IMS I-Catcher" (PDF), The German Code Of Criminal Procedure, 2014, pp. 43–44, archived from the original (PDF) on September 25, 2015, retrieved November 27, 2015

- Wolf, Paul. "COINTELPRO". (online collection of historical documents). Retrieved March 14, 2009.

- "U.S. Army Intelligence Activities" (PDF). Archived from the original (PDF) on August 8, 2015. Retrieved 25 May 2015.

- "Domestic CIA and FBI Mail Opening Programs" (PDF). Final Report: Book III, Supplementary Detailed Staff Reports on Intelligence Activities and the Rights of Americans. U.S. Senate Select Committee to Study Governmental Operations with Respect to Intelligence Activities. April 23, 1976. pp. 559–678. Archived from the original (PDF) on May 5, 2011. Retrieved March 13, 2009.

- Goldstein, Robert (2001). Political Repression in Modern America. University of Illinois Press. ISBN 978-0-252-06964-2.

- Hauser, Cindy E.; McCarthy, Michael A. (2009-07-01). "Streamlining 'search and destroy': cost-effective surveillance for invasive species management". Ecology Letters. 12 (7): 683–692. doi:10.1111/j.1461-0248.2009.01323.x. ISSN 1461-0248. PMID 19453617.

- Holden, Matthew H.; Nyrop, Jan P.; Ellner, Stephen P. (2016-06-01). "The economic benefit of time-varying surveillance effort for invasive species management". Journal of Applied Ecology. 53 (3): 712–721. doi:10.1111/1365-2664.12617. ISSN 1365-2664.

- Flewwelling, Peter; Nations, Food and Agriculture Organization of the United (2003-01-01). Recent Trends in Monitoring Control and Surveillance Systems for Capture Fisheries. Food & Agriculture Org. ISBN 9789251048764.

- Yang, Rong; Ford, Benjamin; Tambe, Milind; Lemieux, Andrew (2014-01-01). Adaptive Resource Allocation for Wildlife Protection Against Illegal Poachers. Proceedings of the 2014 International Conference on Autonomous Agents and Multi-agent Systems. AAMAS '14. Richland, SC: International Foundation for Autonomous Agents and Multiagent Systems. pp. 453–460. ISBN 978-1-4503-2738-1.

- Mörner, T.; Obendorf, D. L.; Artois, M.; Woodford, M. H. (2002-04-01). "Surveillance and monitoring of wildlife diseases". Revue Scientifique et Technique (International Office of Epizootics). 21 (1): 67–76. doi:10.20506/rst.21.1.1321. ISSN 0253-1933. PMID 11974631.

- Deviant Behaviour – Socially accepted observation of behaviour for security, Jeroen van Rest

- Sprenger, Polly (January 26, 1999). "Sun on Privacy: 'Get Over It'". Wired Magazine. Retrieved March 20, 2009.

- Baig, Edward; Marcia Stepanek; Neil Gross (April 5, 1999). "Privacy". Business Week. Archived from the original on October 17, 2008. Retrieved March 20, 2009.

- Daniel J. Solove (2007). "'I've Got Nothing to Hide' and Other Misunderstandings of Privacy". San Diego Law Review. 44: 745. SSRN 998565.

- "Is the U.S. Turning Into a Surveillance Society?". American Civil Liberties Union. Retrieved March 13, 2009.

- "Bigger Monster, Weaker Chains: The Growth of an American Surveillance Society" (PDF). American Civil Liberties Union. January 15, 2003. Retrieved March 13, 2009.

- "Against the collection of private data: The unknown risk factor". March 8, 2012.

- "Privacy fears over online surveillance footage broadcasts in China". 2017-12-13.

- Marx, G. T. , & Muschert, G. W. (2007). Personal information, borders, and the new surveillance studies بایگانیشده در اوت ۱۱, ۲۰۱۷ توسط Wayback Machine. Annual Review of Law and Social Science, 3, 375–395.

- Agre, Philip E. (2003), "Your Face is not a bar code: arguments against automatic face recognition in public places". Retrieved November 14, 2004.

- Foucault, Michel (1979). Discipline and Punish. New York: Vintage Books. pp. 201–202.

- Chayko, Mary (2017). Superconnected: the internet, digital media, and techno-social life. New York, NY: Sage Publications.

- Nishiyama, Hidefumi (2017). "Surveillance as Race Struggle: On Browne's Dark Matters". Theory & Event. Johns Hopkins University Press. 20 (1): 280–285 – via Project MUSE.

- Browne, Simone (October 2, 2015). Dark Matters: On the Surveillance of Blackness. Duke University Press Books. p. 224. ISBN 978-0-8223-5919-7.

- Court of Appeal, Second District, Division 6, California. (July 30, 2008). "People vs. Diaz". FindLaw. Retrieved Feb 1, 2017.

- California Fourth District Court of Appeal (Jun 25, 2014). "Riley v. California". Oyez – IIT Chicago-Kent College of Law. Retrieved February 1, 2013.

- "The Secrets of Countersurveillance". Security Weekly. June 6, 2007.

- Birch, Dave (July 14, 2005). "The age of sousveillance". The Guardian. London. Retrieved August 6, 2007.

- Eggers, David (2013). The Circle. New York: Alfred A. Knopf, McSweeney's Books. pp. 288, 290–291, 486. ISBN 978-0-385-35139-3.

منابع

- مشارکتکنندگان ویکیپدیا. «Surveillance». در دانشنامهٔ ویکیپدیای انگلیسی، بازبینیشده در ۲۶ نوامبر ۲۰۱۹.

| در ویکیانبار پروندههایی دربارهٔ نظارت موجود است. |

.jpg.webp)