ستاد ارتباطات دولت

ستاد ارتباطات دولت (به انگلیسی: Government Communications Headquarters) با سرواژه GCHQ یک سازمان اطلاعاتی و امنیتی با هدف شنود الکترونیک و تضمین اطلاعات به نیروهای مسلح بریتانیا و دولت بریتانیا است.[3] ستاد این سازمان دولتی در ساختمان دونات در شهر چلتنهام در استان گلاسترشر در جنوب غربی انگلستان است. مسئول ستاد ارتباطات دولت، وزیر امور خارجه و مشترکالمنافع بریتانیا است. اما بخشی از وزارت امور خارجه بریتانیا نیست و ادارهکننده آن ، جایگاه دبیر دائمی دارد.

| ستاد ارتباطات دولت | |

|---|---|

| |

| اطلاعات کلی سازمان اطلاعاتی | |

| بنیادگذاری | ۱ نوامبر ۱۹۱۹ (با نام مدرسه کد و رمز دولت) |

| سازمانهای پیشین | MI1 (نیروی زمینی بریتانیا) NID25 (نیروی دریایی پادشاهی بریتانیا) |

| حوزهٔ قدرت | دولت بریتانیا |

| ستاد | چلتنهام، گلاسترشر، انگلستان، بریتانیا ۵۱°۵۳′۵۸″ شمالی ۲°۰۷′۲۸″ غربی |

| کارمندان | ۵٬۸۰۶ (۳۱ مارس ۲۰۱۶)[1] |

| بودجهٔ سالانه | ۳/۰۲ میلیارد £ (سال مالی ۲۰۱۷-۲۰۱۸)[2][nb 1] |

| وزیر مسئول | وزیر امور خارجه و مشترکالمنافع |

| معاونوزیر مسئول | ادارهکننده ستاد ارتباطات دولت |

| سازمانهای زیردست | مرکز ملی امنیت سایبری سازمان سیگنالهای ترکیبی |

| وبگاه | |

| www | |

| پینوشت | |

| |

ستاد ارتباطات دولت، پس از جنگ جهانی اول با نام مدرسه کد و سایفر دولت (به انگلیسی: Government Code and Cypher School)[4] با سرواژه GC&CS بنیانگذاری شد و تا سال ۱۹۴۶ (میلادی) با همین نام شناخته میشد. در هنگام جنگ جهانی دوم، ستاد آن در بلچلی پارک بود و مسئولیت رمزگشایی کدهای ماشین انیگمای آلمان نازی را بر عهده داشت. ستاد ارتباطات دولت، دو بخش اصلی دارد. یکی، سازمان سیگنالهای ترکیبی است که مسئولیت گردآوری اطلاعات را بر عهده دارد و دیگری، مرکز ملی امنیت سایبری است که کار برقراری امنیت ارتباطات در خود بریتانیا را انجام میدهد. سرویس زبان حرفهای مشترک، اداره کوچک و منبع مشترک بین دولتی است که بیشتر، مسئول پشتیبانی از زبان حرفهای و برگردان و تفسیر خدمات بین بخشهای دولتی است. ستاد این واحد، برای مدیریت بهتر، در همان دفتر ستاد ارتباطات دولت است.

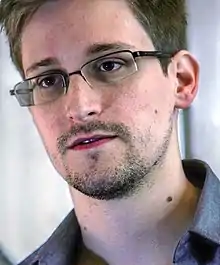

در سال ۲۰۱۳ (میلادی) ستاد ارتباطات دولت به دلیل افشاگریهای جاسوسی گسترده کارمند پیشین آژانس امنیت ملی ایالات متحده آمریکا ادوارد اسنودن مورد توجه رسانهها قرار گرفت. ادوارد اسنودن فاش کرد که ستاد ارتباطات دولت، در حال گردآوری همه ترافیک اینترنتی و تماسهای تلفنی در بریتانیا از طریق برنامه تمپورا است.[5] افشاگری ادوارد اسنودن به مجموعه گستردهای از افشاگریها درباره نظارت جهانی انجامید. در نهایت، به دلیل تهدید دولت بریتانیا مبنی بر طرح دعوی در دادگاه، روزنامه گاردین مجبور شد همه پروندههایی را که اسنودن به آنها داده بود نابود کند.[6]

| برنامه نظارت بر تروریستها ستاد ارتباطات دولت |

|---|

|

ساختار

ستاد ارتباطات دولت را ادارهکننده آن، و یک هیئت همکار، تشکیل یافته از ادارهکنندگان اجرایی و غیر اجرایی، اداره میکنند. گزارشی که به هیئت همراه ارائه میشود موارد زیر را در بر میگیرد:[7][8]

- ماموریتهای شنود الکترونیک: شامل ریاضیات و تحلیل رمز، سامانههای رایانهای و فناوری اطلاعات، زبانشناسی و برگردان، و واحد واکاوی اطلاعات

- سازمانی: شامل پژوهشهای کاربردی و فناوریهای نوظهور، دانش و سامانههای اطلاعات سازمانی، روابط تجاری، زیستسنجشی

- مدیریت سازمان: برنامهریزی منابع سازمانی، منابع انسانی، بازرسیهای داخلی، و معماری

- گروه امنیت ارتباطات الکترونیک

تاریخچه

مدرسه کد و سایفر دولت

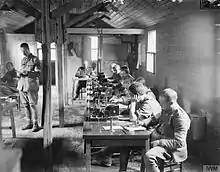

در هنگام جنگ جهانی اول، نیروی زمینی بریتانیا و نیروی دریایی پادشاهی بریتانیا سازمانهای شنود الکترونیک جداگانه داشتند. سازمان شنود الکترونیک نیروی زمینی MI1 و برای نیروی دریایی NID25 (که در آغاز «اتاق ۴۰» نامیده میشد) نام داشت.[9][10] در سال ۱۹۱۹ (میلادی) و پس از پایان جنگ، کمیته سرویس مخفی کابینه، به ریاست جرج کرزن پیشنهاد کرد که در دوران صلح نیز، یک سازمان رمزگشایی برقرار شود و این کار را به ادارهکننده اطلاعات دریایی، هیو سینکلر سپرد.[11] سینکلر، کارمندان NID25 و MI1 را در سازمان تازهای ادغام کرد که در آغاز، از ۲۵ تا ۳۰ افسر و شمار مشابهی کارمند دفتری تشکیل میشد.[12] ویکتور فوربِز از وزارت امور خارجه، این سازمان را «مدرسه کد و سایفر دولت» نامید که در اصل، یک نام صوری بود.[13] آلیستر دنینستون که عضو NID25 بود به عنوان رئیس عملیاتی آن، برگزیده شد.[11] در آغاز، مدرسه کد و سایفر دولت، زیر نظر فرماندهی نیروی دریایی بریتانیا آدمیرالتی (دریاسالار) و ستاد آن در واترگیت هاوس در آدلفی لندن بود.[11] کارکرد عمومی آن "مشاوره امنیتی کد و رمزهای مورد استفاده در همه سازمانهای دولتی و کمک به تهیه آنها" بود. اما ماموریت پنهانی آن "بررسی روشهای ارتباطات رمزنگاری استفاده شده توسط قدرتهای خارجی" بود.[14] مدرسه کد و سایفر دولت به صورت رسمی در ۱ نوامبر ۱۹۱۹ بنیانگذاری شد[15] در حالیکه نخستین کار رمزگشایی خود را پیش از آن و در ۱۹ اکتبر انجام داده بود.[11]

تا پیش از جنگ جهانی دوم، مدرسه کد و سایفر دولت، سازمانی تقریبا کوچک بود. در سال ۱۹۲۲ (میلادی) تمرکز اصلی آن، پیامهای دیپلماتیک بود و "به پیامهای خدماتی که ارزش بخشنامه کردن نداشتند کاری نداشت".[16] بنابراین به ابتکار جرج کرزن، مدرسه کد و سایفر دولت، از آدمیرالتی به وزارت امور خارجه منتقل شد.[17] مدرسه کد و سایفر دولت، زیر نظر هیو سینکلر در آمد که در ۱۹۲۳ (میلادی) همزمان رئیس مدرسه کد و سایفر دولت، و سرویس اطلاعات مخفی ("اسآیاس " یا "امآی۶" یا "MI6") بود.[11] در سال ۱۹۲۵ (میلادی) هر دو سازمان در دو طبقه جداگانه ساختمان برادوی، روبری سنت جیمز پارک جا داده شدند.[11] پیامهای رمزگشایی شده توسط مدرسه کد و سایفر دولت، در پروندههای آبی رنگ، توزیع میشدند.[18] در دهه ۱۹۲۰ (میلادی) مدرسه کد و سایفر دولت، به صورت موفقیتآمیز رمزهای دیپلماتیک اتحاد جماهیر شوروی سوسیالیستی را میشکست. بااینحال در مه ۱۹۲۷ در هنگام پشتیبانی سری شوروی از اعتصاب عمومی در بریتانیا و پخش پروپاگاندای مخرب، نخستوزیر آن دوره بریتانیا استنلی بالدوین، جزئیات پیامهای پنهانی را به اطلاع عموم رساند.[19]

در طول جنگ جهانی دوم، مدرسه کد و سایفر دولت، بیشتر در بلچلی پارک در میلتون کینز امروزی مستقر بود و به شکستن کدهای لُرِنز و ماشین انیگما میپرداخت.[20] در سال ۱۹۴۰ (میلادی) مدرسه کد و سایفر دولت، روی ۱۵۰ شیوه رمزنگاری دیپلماتیک از ۲۶ کشور کار میکرد[21] و کارمندان ارشد آن شامل آلیستر دنیستون، الیور استرچی، دیلی ناکس، جان تیلتمن، ادوارد ترَویس، ارنست فترلین، جاش کوپر، دونالد میچی، آلن تورینگ، گوردن ولچمن، جون کلارک، مکس نیومن، ویلیام توماس تات، آی. جِی. گود، پیتر کالوُکُرِسی، و هیو فاس بودند.[22]

در سال ۱۹۳۵ (میلادی) یک ایستگاه در خاور دور در هنگ کنگ با نام دفتر ترکیبی خاور دور برپا شد و در ۱۹۳۹ (میلادی) به سنگاپور منتقل شد. با پیشروی ژاپن به سوی جنوب شبهجزیره مالایا، رمزگشایان نیروی زمینی و نیروی هوایی سلطنتی بریتانیا به مرکز آزمایش بیسیم در دهلی هند رفتند. رمزگشایان نیروی دریایی در دفتر ترکیبی خاور دور به کلمبو در سریلانکا و سپس بندر کیلیندینی در نزدیکی مومباسا در کنیا رفتند.[23]

در ژوئن ۱۹۴۶ "مدرسه کد و سایفر دولت" به "ستاد ارتباطات دولت" تغییر نام داد.[24]

پس از جنگ جهانی دوم

ستاد ارتباطات دولت در آغاز کار در پایگاه نیروی هوایی ایستکوت لندن قرار داشت. اما در سال ۱۹۵۱ (میلادی)[25] در ۲ سایت اُوکلی و بِنهال در حومههای چلنتهام منتقل شد. در سال ۱۹۷۶ (میلادی) دانکن کمپبل و مارک هوزنبال در جستاری در مجله تایم اوت وجود ستاد ارتباطات دولت را فاش کردند. در پیامد آن، هوسنبال از بریتانیا اخراج شد.[26][27] تا سال ۱۹۸۳ (میلادی) چیز زیادی در رابطه با ستاد ارتباطات دولت در رسانهها گفته نمیشد. اما دادگاه جفری پرایم (یک نفوذی کاگب در ستاد ارتباطات دولت) باعث توجه چشمگیر رسانهها به این سازمان شد.[28]

آمریکا و بریتانیا اطلاعات خود را از هنگام جنگ جهانی دوم با یکدیگر همرسانی میکردند. برای ستاد ارتباطات دولت، این به معنی داد و ستد اطلاعات با آژانس امنیت ملی آمریکا است.[29]

جنجالهای سندیکای کارگری

در سال ۱۹۸۴ (میلادی) هنگامیکه دولت محافظهکار مارگارت تاچر عضویت کارمندان خود در اتحادیههای کارگری را منع کرد ستاد ارتباطات دولت در یک بحران سیاسی قرار گرفت. ادعا شده بود که پیوستن به اتحادیههای کارگری، برخلاف امنیت ملی است. چندین اعتصاب یکروزه گسترده در اعتراض به این تصمیم برپا شدند. زیرا این تصمیم دولت، به عنوان گام نخست در ممنوعیت گسترده اتحادیههای کارگری انگاشته میشد. درخواستها به دادگاههای بریتانیا و کمیسیون حقوق بشر اروپا ناموفق بودند.[30] دولت مارگارت تاچر به کارمندان ستاد ارتباطات دولت، پیشنهاد کرد که در برابر مقداری پول از عضویت در اتحایه کارگری منصرف شوند. ارائه دادخواست به سازمان بینالمللی کار باعث شد دولت محافظهکار، کنوانسیون آزادی اجتماعات و حفاظت از حق سازماندهی را زیر پا بگذارد.[31]

در نهایت، این ممنوعیت با به قدرت رسیدن حزب کارگر در سال ۱۹۹۷ (میلادی) برداشته شد. این کار با بنیانگذاری گروه ارتباطات دولت در اتحادیه خدمات اقتصادی و دولتی انجام شد تا پاسخگوی منافع کارکنان در همه سطوح باشد.[32] در سال ۲۰۰۰ (میلادی) دولت بریتانیا به گروهی از ۱۴ کارمند پیشین ستاد ارتباطات دولت که به خاطر رد درخواست دولت محافظهکار، در جدایی از اتحادیه کارگری، از کار اخراج شده بودند پیشنهاد بازگشت به کار داد که ۳ تن از آنان این پیشنهاد را پذیرفتند.[33]

دهه ۱۹۹۰: بازسازی پس از جنگ سرد

لایحه سازمانهای اطلاعاتی ۱۹۹۴ برای نخستینبار به کار سازمانهای اطلاعاتی، مشروعیت قانونی داد، اهداف آنها را تعریف کرد و کمیته امنیت و اطلاعات مجلس بریتانیا اجازه یافت که هزینهها، مدیریت، و سیاستهای سه سازمان دولتی را بررسی کند.[34] آرمانهای ستاد ارتباطات دولت به صورت کار برای "برآوردن نیازهای امنیت ملی، با اشاره ویژه به سیاستهای دفاعی و خارجی دولت بریتانیا؛ به نفع رفاه اقتصادی بریتانیا؛ و پشتیبانی از پیشگیری و کشف بزههای جدی" تعریف شدند.[35] در هنگام ارائه این لایحه به مجلس، در اواخر سال ۱۹۹۳ (میلادی) نخستوزیر آن دوره بریتانیا جیمز کالاهان، ستاد ارتباطات دولت را "دیوانسالاری تمامعیار" توصیف کرد و افزود: قرار است در آینده، نهادهایی ایجاد شوند که امکان بازرسی سازمانهای اطلاعاتی را فراهم کنند و "بررسی کنند که آیا هنوز به کارهایی که ستاد ارتباطات دولت، امروز هم انجام میدهد نیازی هست یا نه".[36]

در سال ۱۹۹۳ به دنبال افشای مسئله "اسکوئیدیگیت"، ستاد ارتباطات دولت، گزارشها درباره "شنود، ضبط، یا افشای تماسهای تلفنی" خانواده سلطنتی بریتانیا را رد کرد.[37]

در اواخر سال ۱۹۹۳ کارمند دولت، مایکل کوییلان به دنبال نتیجهگیری از گزارش خود به نام "بازبینی منابع و نیازهای اطلاعاتی" و قطع ٪۳ بودجه سازمان، پیشنهاد بازبینی موشکافانه کارهای ستاد ارتباطات دولت را کرد.[38] به دنبال آن دبیر ارشد وزار خزانهداری، جاناتان آیتکن گفتگویی رو در رو با ادارهکنندگان ستاد ارتباطات دولت داشت تا بر پایه گزارش کوییلان، قطع بیشتر بودجه، بررسی کند. در سال ۲۰۱۰ (میلادی) ریچارد آلدریچ اعلام کرد که جان آدیه، ادارهکننده ستاد ارتباطات دولت در دوره جاناتان آیتکن، در جلسه با آیتکن، عملکرد خوبی نداشته و باعث شده آیتکن نتیجه بگیرد که "ستاد ارتباطات دولت از روشهای مدیریتی ضعیف، و روشهای کهنه ارزیابی اولویتها رنج میبرد".[39] بودجه ستاد ارتباطات دولت که در ۱۹۹۳، ۸۵۰ میلیون پوند استرلینگ (برابر ۱/۷۴ میلیارد پوند سال ۲۰۱۹)[40] بود که با بودجه ۱۲۵ میلیون پوندی امآی۵ و سرویس اطلاعات مخفی (MI6) مقایسه میشد. در دسامبر ۱۹۹۴ یک بازرگان به نام راجر هورن به سِمَتِ بازبین ستاد ارتباطات دولت گماشته شد که گزارش خود را در مارس ۱۹۹۵ ارائه کرد.[41] گزارش هورن، پیشنهاد قطع ۱۰۰ میلیون پوند از بوجه ستاد ارتباطات دولت را کرد. این کاهش، چشمگیر بود و هیچ سازمان اطلاعاتی دیگر بریتانیا از هنگام پایان جنگ جهانی دوم چنین چیزی را تجربه نکرده بود.[41] جِی. دیویدسون که کار شنود الکترونیک از روسیه را انجام میداد پس از قطع بودجه، به سرعت این سازمان را ترک کرد.[41] در سال ۲۰۰۰ و پس از تهدیدها از سوی عاملان بدون تابعیت خشونت، و افزایش ریسک تروریسم، جرائم سازمانیافته، و دسترسی غیر قانونی به جنگافزارهای هستهای، شیمیایی، و بیولوژیک باعث لغو قطع بودجه شد.[42]

دیوید اوماند در سال ۱۹۹۶ (میلادی) به ریاست ستاد ارتباطات دولت رسید و تغییر گستردهای را برای مقابله با اهداف تازه و در حال تغییر، و تغییرات سریع فناوری ایجاد کرد.[45] اوماند مفهوم تازهای را به نام "Sinews" یا "SIGINT New Systems" به معنی سامانههای تازه شنود الکترونیک معرفی کرد که اجازه استفاده از روشهای کاری انعطافپذیرتری را میداد، و با ایجاد چهارده زمینه، از موزایکاری جلوگیری میکرد. دامنه کار هر یک از این چهارده زمینه، به خوبی تعریف شده بود.[45] همچنین در دوره کار اوماند، برای ساخت ساختمان دونات برنامهریزی شد.[45] این ساختمان با زیربنای ۱۷۶ هکتار در بنهال در نزدیکی چلنتهام، بزرگترین ساختمان ساخته شده برای یک سازمان اطلاعاتی در خارج از آمریکا بود.[46]

عملیات شنود الکترونیک ستاد ارتباطات دولت در ایستگاه چانگ هوم کوک هنگ کنگ در سال ۱۹۹۴ (میلادی) به پایان رسید.[47] شنود الکترونیک ستاد ارتباطات دولت از این پایگاه، برای حفظ ارتباط با آژانس امنیت ملی، بسیار مهم بود که در سرمایهگذاری و تجهیزات نصب آن ایستگاه، همکاری کرده بود. با پیشبینی انتقال حاکمیت هنگ کنگ از بریتانیا به دولت چین در ۱۹۹۷ تجهیزات ایستگاههای شنود الکترونیک هنگ کنگ به ایستگاه ارتباطات ماهوارههای دفاعی استرالیا در نزدیکی جرالدتون در استرالیای غربی منتقل شدند.[48]

در دهه ۱۹۹۰ (میلادی) عملیاتی که از اطلاعات گردآوری شده ستاد ارتباطات دولت استفاده میکردند شامل نظارت بر سربازان عراقی در جنگ خلیج فارس، مخالفان جمهوریخواه تروریست و ارتش واقعی جمهوریخواه ایرلند، جنگهای یوگسلاو، و بزهکاریهای کنت نوی بودند.[42][48][49] در میانه دهه ۱۹۹۰ ستاد ارتباطات دولت، شروع به همکاری در زمینه جرایم سایبری کرد.[50]

دهه ۲۰۰۰: مقابله با اینترنت

در پایان سال ۲۰۰۳ (میلادی) ستاد ارتباطات دولت به ستاد تازه خود در ساختمان دونات منتقل شد. در آن هنگام، این ساختمان، دومین ساختمان بزرگ بخش دولتی در اروپا با هزینه ساخت ۳۳۷ میلیون پوند بود. ساختمان تازه که شرکت گنسلر آنرا طراحی کرده و شرکت کاریلیون ساخته بود پایگاه ستاد ارتباطات دولت برای همه عملیاتهای چلتنهام شد.[51]

توجه عمومی به ستاد ارتباطات دولت، بار دیگر در اواخر سال ۲۰۰۳ و اوایل سال ۲۰۰۴ (میلادی) و به دنبال اخراج کاترین گان جلب شد. زیرا او یک ایمیل محرمانه آژانس امنیت ملی آمریکا به ستاد ارتباطات دولت را به مجله آبزرور درز داده بود که در آن از ماموران ستاد ارتباطات دولت خواسته شده بود ارتباطات بازرسان سازمان ملل متحد را که به جنگ عراق انجامید شنود کنند.[52]

ستاد ارتباطات دولت، اطلاعات خود را با نظارت بر طیف گستردهای از ارتباطات و دیگر سیگنالهای الکترونیک بدست میآوَرَد. برای این کار، چندین ایستگاه شنود در داخل و خارج از بریتانیا برپا شدند. ایستگاههای شنود در خود چلتنهام، بیود، اسکاربرا، جزیره اسنشن، و با همکاری آمریکا در آرایاف منوید هیل هستند.[53] ایستگاه نیکولاس آییوس در قبرس را نیروی زمینی بریتانیا به نیابت از ستاد ارتباطات دولت اداره میکند.[54]

در مارس ۲۰۱۰ کمیته امنیت و اطلاعات از ستاد ارتباطات دولت به خاطر مشکلات در شیوههای امنیت فناوری اطلاعات، و شکست در برآوردن اهداف خود برای مقابله با حملات سایبری انتقاد کرد.[55]

بر پایه آنچه ادوارد اسنودن در روزنامه گاردین فاش کرد ستاد ارتباطات دولت، ایمیل، تماسهای تلفنی، و رایانههای سیاستمداران خارجی را که در اجلاس گروه ۲۰ سال ۲۰۰۹ (میلادی) در نشست لندن گرد آمده بودند شنود میکرده است. این نظارت حتی در برخی موارد با نصب کیلاگرهایی که در هنگام اجلاس بر روی رایانههای آنها نصب شده بود پس از پایان نشست نیز ادامه داشت.[56]

—ادوارد اسنودن

بر پایه ادوارد اسنودن، ستاد ارتباطات دولت، ۲ برنامه چتری اصلی برای گردآوری اطلاعات دارد:

- "تسلط بر اینترنت" برای نظارت بر ترافیک اینترنت که از کابلهای فیبر نوری بدست میآید و با سامانه رایانهای تمپورا میتوان در آن جستجو کرد.

- "بهرهبرداری از ارتباطات راه دور جهانی برای تماسهای تلفنی"[58]

ستاد ارتباطات دولت دستکم از ژوئن ۲۰۱۰ به برنامه نظارت بر اینترنت آمریکا به نام پریزم دسترسی داشته است.[59] گفته میشود که پریزم به آژانس امنیت ملی آمریکا و اداره تحقیقات فدرال (افبیآی) دسترسی آسانی به دادههای ۹ شرکت اصلی اینترنت در جهان میدهد که گوگل، فیسبوک، مایکروسافت، اپل، یاهو!، و اسکایپ را دربرمیگیرد.[60]

دهه ۲۰۱۰

در فوریه ۲۰۱۴ روزنامه گاردین بر پایه اسناد ادوارد اسنودن فاش کرد که ستاد ارتباطات دولت، بدون جداسازی افراد، تصاویر ۱/۸ میلیون دوربین کاربران یاهو در سراسر جهان را ضبط میکند.[61] در همان ماه، شبکه انبیسی و مجله اینترسپت بر پایه اسناد ادوارد اسنودن از گروه اطلاعات تحقیقی تهدید مشترک و واحدهای بهرهبرداری از شبکههای رایانهای در ستاد ارتباطات دولت، پرده برداشتند [که بر ایران نیز نظارت میکردند]. ماموریت آنها عملیات سایبری بر پایه "حقههای کثیف" بود تا ارتباطات دشمن را از کار بیاندازند، بیاعتبار کنند، و اطلاعات نادرست، جاسازی کنند.[62] بر پایه پرونده ارائه ستاد ارتباطات دولت، این عملیاتها ٪۵ کل کارهای ستاد ارتباطات دولت بودند.[63]

پس از آنکه رابرت هانیگان در سال ۲۰۱۴ (میلادی) به ریاست ستاد ارتباطات دولت رسید خیلی زود فایننشال تایمز جستاری درباره نظارت اینترنتی نوشت و گفت: «اگرچه ممکن است [شرکتهای بزرگ آمریکایی فناوری اطلاعات] خوششان نیاید اما آنها به شبکههای منتخب فرماندهی و کنترل تروریستها و بزهکاران تبدیل شدهاند» و ستاد ارتباطات دولت و سازمانهای خواهر آن «نمیتوانند بدون پشتیبانی بخش خصوصی بر این چالش بزرگ، غلبه کنند». فایننشال تایمز بحث کرد که بیشتر کاربران اینترنت «نسبت به رابطه پایدارتر بین سازمانها[ی اطلاعاتی] و شرکتهای فناوری اطلاعات، احساس بهتر و آسودهتری میکنند». از هنگام افشاگریهای جاسوسی گسترده در سال ۲۰۱۳ شرکتهای بزرگ آمریکایی فناوری اطلاعات، امنیت خود را بهبود داده و همکاری خود با سازمانهای اطلاعاتی خارجی از جمله بریتانیا را کم کردند و عموما پیش از ارائه اطلاعات، به حکم دادگاه آمریکایی نیاز دارند.[64][65] بااینحال، رئیس گروه صنایع فناوری بریتانیا TechUK این ادعاها را رد کرد و گفت که آنها موضوع را درک میکنند اما الزام به ارائه اطلاعات «باید بر پایه یک چارچوب قانونی مشخص و شفاف و نظارت موثر انجام شود و نه آنچه گفته شده معاملهای بین صنعت و حکومت باشد».[66]

در سال ۲۰۱۵ (میلادی) مجله اینترسپت، سندی از ادوارد اسنودن منتشر کرد که نشان میداد ستاد ارتباطات دولت از حدود سال ۲۰۰۸ (میلادی) یک برنامه نظارت گسترده با نام رمز کارما پلیس را اجرا میکند.[67] کارما پلیس، نشانی آیپی همه کاربرانی را که وبگاهها بازدید میکردند گردآوری میکرد. این برنامه، بدون بازرسی یا نظارت عمومی، پایهگذاری شده بود. کارما پلیس یک ابزار جاسوسی قدرتمند در رابطه با دیگر برنامههای ستاد ارتباطات دولت بود. زیرا نشانیهای آیپی، مرجع مشترکی با دیگر دادهها بودند.[67] آرمان برنامه، "۱) ساخت یک نمایه از اینترنتگردی هر کاربر قابل مشاهده در اینترنت یا ۲) ساخت نمایه کاربری برای هر وبگاه قابل مشاهده در اینترنت" بود.[67]

در سال ۲۰۱۵ ستاد ارتباطات دولت در دادگاه اعتراف کرد که کار رخنهگری رایانهای انجام میدهد.[68]

در سال ۲۰۱۷ (میلادی) دبیر مطبوعاتی کاخ سفید، شان اسپایسر ادعا کرد که ستاد ارتباطات دولت بر رئیسجمهور ایالات متحده آمریکا دونالد ترامپ نظارت میکند. او این ادعا را بر پایه یکی از بخشهای خبری فاکس نیوز مطرح کرد.[43][44] حکومت فدرال ایالات متحده آمریکا رسما از این ادعا پوزش خواست و گفت که دیگر تکرار نخواهد شد.[69][70][71] بااینحال بحث نظارت بر تماسهای ماموران روسی با کمپین انتخاباتی دونالد ترامپ در سال ۲۰۱۶ (میلادی) به سازمانهای اطاعاتی آمریکایی سپرده شد.[72][73]

ستاد ارتباطات دولت در ۳۱ اکتبر ۲۰۱۸ به اینستاگرام پیوست.[74][75]

ماموریت امنیتی

به همراه ماموریت گرآوری اطلاعات، ستاد ارتباطات دولت، همکاری بلندمدتی برای کمک به امنیت ارتباطات خود دولت بریتانیا دارد. هنگامیکه مدرسه کد و سایفر دولت در سال ۱۹۱۹ بنیانگذاری شد وظیفه عمومی آن، مشاوره امنیتی بود.[76] بخش امنیت مدرسه کد و سایفر دولت در هنگام جنگ جهانی دوم در منسفیلد کالج دانشگاه آکسفورد قرار داشت.[76]

در آوریل ۱۹۴۶ مدرسه کد و سایفر دولت به ستاد ارتباطات دولت تغییر نام داد و در اواخر همان سال، بخش امنیت ستاد ارتباطات دولت، از آکسفورد به دیگر بخشهای آن سازمان در پایگاه نیروی هوایی ایستکوت پیوست.[76]

سازمان امنیت ارتباطات لندن

از سال ۱۹۵۲ تا ۱۹۵۴ (میلادی) ماموریت اطلاعاتی ستاد ارتباطات دولت به چلتنهام منتقل شد. درحالیکه بخش امنیتی، هنوز در پایگاه نیروی هوایی ایستکوت کار میکرد[76] در مارس ۱۹۵۴ سازمان جدا و مستقلی شد که سازمان امنیت ارتباطات لندن نام گرفت.[76] این سازمان در سال ۱۹۵۸ (میلادی) به سازمان امنیت ارتباطات الکترونیک لندن تغییر نام یافت.[76]

در آوریل ۱۹۶۵ واحدهای GPO و MOD با سازمان امنیت ارتباطات الکترونیک لندن ادغام شدند تا اداره امنیت ارتباطات الکترونیک را پدید آورند.[76]

گروه امنیت ارتباطات الکترونیک

در اکتبر ۱۹۶۹ اداره امنیت ارتباطات الکترونیک در ستاد ارتباطات دولت ادغام شد و گروه امنیت ارتباطات الکترونیک را ساخت.[76]

در سال ۱۹۹۷ (میلادی) گروه امنیت ارتباطات الکترونیک از پایگاه نیروی هوایی ایستکوت به چلتنهام منتقل شد.[76]

گروه امنیت ارتباطات الکترونیک، کار خود را به عنوان اداره فنی ملی بریتانیا در امور تضمین اطلاعات، شامل رمزنگاری ادامه داد. گروه امنیت ارتباطات الکترونیک، تجهیزات امنیتی تولید نمیکرد. اما برای اطمینان از دسترسی به محصولات و خدمات مناسب، با صنایع مرتبط همکاری میکرد. همزمان،خود ستاد ارتباطات دولت، بودجه پژوهش دراین زمینهها را فراهم میکرد. مرکز محاسبات کوانتومی در دانشگاه آکسفورد و مؤسسه پژوهشهای ریاضی هیلبرون در دانشگاه بریستول نمونه این مراکز پژوهشی هستند.[77]

در سده ۲۱ (میلادی) گروه امنیت ارتباطات الکترونیک، چندین برنامه تضمین اطلاعات، مانند CHECK ،CESG Listed Adviser Scheme ،Commercial Product Assurance، و CESG Assisted Products Service را اجرا میکرد.[78]

رمزنگاری کلید عمومی

در اواخر سال ۱۹۶۹ (میلادی) مفهوم رمزنگاری کلید عمومی از سوی جیمز اچ. الیس، ارائه و اثبات شد. جیمز الیس از سال ۱۹۶۵ (میلادی) برای گروه امنیت ارتباطات الکترونیک (و پیش از آن در اداره امنیت ارتباطات الکترونیک) کار میکرد. جیمز الیس خبرگی لازم در نظریه اعداد برای ساخت یک سامانه کارآمد را نداشت. به دنبال آن، یکی دیگر از کارمندان به نام کیلفورد کاکس (فارغالتحصیل ریاضیات) یک طرح اجرایی عملی از طریق الگوریتم کلید نامتقارن را اختراع کرد.[79]

نگاره، مربوط به سال ۱۹۶۵ است و تجهیزات شنود الکترونیک در پشت ساختمانها دیده میشوند.

مرکز ملی امنیت سایبری

در سال ۲۰۱۶ مرکز ملی امنیت سایبری، به صورت زیرمجموعه ستاد ارتباطات دولت، اما در لندن بنیانگذاری شد. این مرکز تازه، گروه امنیت ارتباطات الکترونیک را در خود جذب کرد و جایگزین آن شد. همچنین دیگر کارهایی که خارج از ستاد ارتباطات دولت انجام میشدند نیز جذب مرکز ملی امنیت سایبری شدند. این کارها مرکز ارزیابی سایبری، گروه پاسخگویی فوری رایانهای بریتانیا، و مسئولیتهای سایبری مرکز حفاظت از زیرساختهای ملی بودند.[80]

سرویس زبان حرفهای مشترک

سرویس زبان حرفهای مشترک در سال ۱۹۵۵ (میلادی) با اختصاص گروه کوچکی از تیم زبان حرفهای وزارت دفاع بریتانیا و دیگران، بنیانگذاری شد.[81] کار سرویس زبان حرفهای مشترک، در آغاز، فراهمآوری استاندارد برگردان برای بیانهای سازمانی به هر زبان خارجی، یافتن برابر درست انگلیسی واژههای فنی در زبانهای خارجی، و یافتن واژه مناسب برای کوتهنوشتها بود.[82] در سالهای بعد، کارکرد سرویس زبان حرفهای مشترک، گسترش یافت تا پشتیبانی از زبان حرفهای، و خدمات تفسیر و برگردان در سراسر دولت بریتانیا و خدمات بخش دولتی محلی در گلاسترشر و نواحی اطراف آنرا انجام دهد. سرویس زبان حرفهای مشترک، کمکهای خود برای کار با زبان خارجی را تحت قانون حق تکثیر بریتانیا تولید و منتشر میکند. همچنین پژوهشهایی را درباره ترجمه ماشینی و فرهنگ لغت و فهرست اصطلاحات آنلاین انجام میدهد. ستاد این واحد، برای مدیریت بهتر، در همان دفتر ستاد ارتباطات دولت است.[83]

روابط بینالمللی

ستاد ارتباطات دولت، همکاری دوجانبه یا چندجانبه با سازمانهای اطلاعاتی همتای خود، در سراسر جهان دارد. اصلیترین این سازمانها آژانس امنیت ملی (آمریکا)، تشکیلات امنیت ارتباطات (کانادا)، اداره سیگنالهای استرالیا (استرالیا)، و دفتر امنیت ارتباطات حکومت (نیوزیلند) هستند که بر پایه سازوکار توافق یوکوسا (که یک توافق همرسانی گسترده اطلاعات است) اطلاعات بدستآمده از طیف وسیعی از روشهای گردآوری اطلاعات را همرسانی میکنند. ادعا میشود که این روابط، شامل روشهای مشترک گردآوری اطلاعات هستند که همانند سامانه اشلون، و همچنین محصول واکاوی شده است.[84]

نقطه آغازین این همکاری، توافق یوکوسا است.

مبنای قانونی

مبنای قانونی کار ستاد ارتباطات دولت در بند ۳ لایحه سازمانهای اطلاعاتی ۱۹۹۴ به شرح زیر است:[85]

:۱) ستاد ارتباطات دولت، زیر نظر وزیر امور خارجه خواهد ماند و بر پایه زیربخش شماره ۲ زیر، کارکردهای آن:

- الف) نظارت یا مداخله در امواج الکترومغناطیس، آکوستیک، و دیگر گونههای موج و هرگونه تجهیزاتی است که چنین امواجی را تولید میکنند. "دستیابی به/فراهمآوری" اطلاعات بدست آمده "از/مرتبط با" پخش چنین امواجی یا تجهزات تولید کننده آنها و همچنین رمزنگاری. و:

- ب) ارائه مشاوره و دستیاری درباره

- i) زبانها، شامل واژگان مورد استفاده در مسائل فنی، و

- ii) رمزنگاری و دیگر مسائل مرتبط با حفاظت از اطلاعات و مسائل دیگر، برای نیروهای مسلح بریتانیا، دولت بریتانیا یا وزارت ایرلند شمالی یا هر سازمان دیگری که برای اهداف این بخش، تعیین شده باشد به گونهای که نخستوزیر، تعیین کند.

- ۲) بر پایه زیربخش ۱) الف) کارکرد ستاد ارتباطات دولت، تنها به صورت زیر است:

- الف) به نفع امنیت ملی، با اشاره ویژه به امور دفاعی و سیاست خارجی دولت بریتانیا؛ یا

- ب) به نفع رفاه اقتصادی بریتانیا در رابطه با کارها یا اهداف افراد در خارج از آبخوستهای بریتانیا؛ یا

- ج) پشتیبانی از پیشگیری از رخداد بزه یا شناسایی آن

- ۳) در این لایحه، منظور از GCHQ ستاد ارتباطات دولت و هر واحد یا بخشی از نیروهای مسلح پادشاهی بریتانیا است که در این لحظه، وزیر امور خارجه برای کمک به پیشبرد وظایف ستاد ارتباطات دولت، به آنها نیاز دارد.

کنشهایی که به شنود ارتباطات نیاز دارند تحت لایحه مقررات قدرتهای بازرسی ۲۰۰۰ انجام میشوند. اینگونه رهگیری، تنها میتواند پس از دریافت حکم از طرف وزیر امور خارجه انجام شود. لایحه حقوق بشر ۱۹۹۸ سازمانهای اطلاعاتی از جمله ستاد ارتباطات دولت را ملزم میکند که به حقوق شهروندان که بر پایه کنوانسیون اروپایی حقوق بشر تعریف شدهاند احترام بگذارد.[86][87][88]

بازرسی

نخستوزیر بریتانیا اعضای حزب متقابل در مجلس بریتانیا را برای کمیته امنیت و اطلاعات برمیگزیند. کارکرد کمیته، شامل بازرسی از کارهای اطلاعاتی و امنیتی، و ارائه گزارش مستقیم به مجلس است.[89] با تصویب لایحه امنیت و عدالت ۲۰۱۳ به وظایف این کمیته افزوده شد تا دسترسی و قدرت بازرسی بیشتری داشته باشند.

بازرسی قضایی از ستاد ارتباطات دولت، از سوی دادگاه قدرتهای بازرسی انجام میشود.[90] بریتانیا همچنین یک کمیسر سازمانهای اطلاعاتی و یک کمیسر رهگیری ارتباطات دارد که هر دو، مستقل از دادگاه بوده و قاضیان ارشد پیشین هستند.[91]

در دسامبر ۲۰۱۴ دادگاه قدرتهای بازرسی رای داد که ستاد ارتباطات دولت، کنوانسیون اروپایی حقوق بشر را زیر پا نگذاشته است و کارهای آن با بندهای ۸ (حق حریم شخصی) و ۱۰ (آزادی بیان) کنوانسیون، سازگار است.[87] بااینحال در فوریه ۲۰۱۵ این دادگاه گفت که در یک مورد ویژه، ترتیب همرسانی اطلاعات که تا پیش از این، به سازمانهای اطلاعاتی بریتانیا اجازه درخواست داده از برنامههای نظارتی آمریکا یعنی پریزم و آپ استریم کالکشن را میداده، سرپیچی از قانون حقوق بشر است. زیرا در دسامبر ۲۰۱۴، ۲ پاراگراف از اطلاعات اضافی فاش شد که جزئیات فرایندها و پادمانها را توضیح میداد.[92][93][94]

به علاوه، دادگاه قدرتهای بازرسی حکم داد که چارچوب قانونی بریتانیا اجازه نظارت گسترده را نمیدهد و اینکه ستاد ارتباطات دولت، دادهها را به صورت فلهای گردآوری و واکاوی میکند نظارت گسترده نیست.[87][95][96] یک گزارش تکمیلی مستقل از کمیسر رهگیری ارتباطات،[97] و یک گزارش ویژه از کمیته امنیت و اطلاعات مجلس، با وجود داشتن چندین کاستی، پیشنهادهایی را برای بهبود نظام بازرسی و چارچوب قانونی، ارائه میدهند.[98]

سوء استفادهها

با وجود پنهانکاری همیشگی درباره کار ستاد ارتباطات دولت، بازرسیهای انجام شده توسط دولت بریتانیا پس از افشاگریهای اسنودن، ثابت کردند که سازمانهای اطلاعاتی بریتانیا، بارها از قدرت خود سوء استفاده کردهاند. یک گزارش کمیته امنیت و اطلاعات در سال ۲۰۱۵ فاش کرد که شمار کمی از کارمندان سازمانهای اطلاعاتی بریتانیا از قدرت نظارتی خود، سوء استفاده کردهاند و با وجود اینکه در آن هنگام، قانونی برای بزه شناختن اینگونه سوء استفادهها از قدرت وجود نداشت، در یک مورد به اخراج یک کارمند انجامید.[99]

بعدا در همان سال، حکمی از دادگاه قدرتهای بازرسی نشان داد که ستاد ارتباطات دولت، در کار نظارت بر ۲ سازمان حقوق بشری، غیر قانونی رفتار کرده است. در جلسه پرسش و پاسخ، آشکار شد که دولت بریتانیا، به دلیل دسترسی و نگهداری ارتباطات سازمان ابتکار عملهای مصر برای حقوق بشر و مرکز منابع قانونی در آفریقای جنوبی، از سیاستهای نظارت داخلی خود سرپیچی کرده است. این، دومینبار در تاریخ دادگاه قدرتهای بازرسی بود که پس از بستن پرونده، به نفع دادخواهان، رای مثبت میداد.[100]

در یک پرونده دیگر دادگاه قدرتهای بازرسی در سال ۲۰۱۵ ستاد ارتباطات دولت اعتراف کرد که از ژانویه ۲۰۱۰ سیستم رهگیری/دستیابی، واکاوی، استفاده، پنهانسازی، و نابودسازی مطالب قانونی خاص، برابر با اهداف بند ۸ (۲) کنوانسیون اروپایی حقوق بشر نبوده است.[101] این اعتراف در ارتباط با پروندهای بود که عبدالحکیم بلحاج، یکی از مخالفان معمر قذافی، و همسر عبدالحکیم، فاطمه بوچارد در دادگاه مطرح کرده بودند. این زوج، وزیران و مقامهای رسمی دولت بریتانیا را به به دست داشتن در ربودن غیر قانونی و فرستادن آنها به لیبی در مارس ۲۰۰۴ در زمان حکومت غذافی متهم کرده بودند.[102]

نظارت بر نمایندگان مجلس

در سال ۲۰۱۵ نماینده مجلس، کارولین لوکاس از حزب سبز انگلستان و ولز شکایت کرد که سازمانهای اطلاعاتی بریتانیا از جمله، ستاد ارتباطات دولت از نمایندگان مجلس بریتانیا جاسوسی میکنند که گفته میشود "بر خلاف قانون است".[103] در مارس ۲۰۱۵ ستاد ارتباطات دولت، سیاستی را معرفی کرد که تا پیش از هدفگیری عمدی ارتباطات نمایندگان، نیازی به تاییدیه از نخستوزیر یا هیچ وزیر دیگری ندارد.

در سال ۲۰۱۴ وزیر کشور بریتانیا، ترزا می در صحن مجلس بریتانیا گفت:

مشخصا دکترین ویلسون در مورد نمایندگان مجلس نیز بکار میرود و ابدا استفاده از قدرت، در برابر نمایندگان مجلس را استثنا نمیکند. اما شرایط ویژهای را برای استفاده از این اختیارات در مورد نمایندگان مجلس، تعیین میکند. اینگونه نیست که نمایندگان مجلس، از این قانون، مستثنا باشند. برای هیچ کس دیگری در کشور نیز این چنین نیست. اما اگر در مورد یکی از نمایندگان مجلس، نیاز به استفاده از این قدرتها باشد مجموعهای از قوانین و دستورالعملهای ویژه وجود دارند که باید رعایت شوند.[104]

دادگاه قدرتهای بازرسی درباره شکایت گفته شده، تحقیق کرد و حکم داد که برخلاف ادعاها هیچ قانونی برای حفاظت ویژه از ارتباطات نمایندگان مجلس وجود ندارد.[105] دکترین ویلسون، تنها، به صورت یک کنوانسیون سیاسی عمل میکند.[106]

پرونده حقوقی قانون اساسی

یک پرونده جنجالی ستاد ارتباطات دولت، دامنه بازبینی قضایی قدرتهای قانونی (قدرتهای باقیمانده ولیعهد، بر پایه حقوق عرفی) را تعیین کرد. این پرونده، شورای اتحادیههای خدمات دولتی علیه وزیر خدمات دولتی (۱۹۸۵) AC 374 بود (که بیشتر، با نام ساده "پرونده ستاد ارتباطات دولت" شناخته میشود). در این پرونده، نخستوزیر بریتانیا از یک دستور قانونی در این شورا استفاده کرد (نخستوزیر، وزیر خدمات دولتی نیز هست) تا جلوی فعالیتهای کارگری کارمندان دولت در ستاد ارتباطات دولت را بگیرد. این دستور، بدون مشورت داده شده بود. مجلس اعیان بریتانیا باید درباره امکان بازبینی آن، بر پایه قانون، تصمیم میگرفت. اعتقاد بر این شد که کنش اجرایی، تنها به دلیل استفاده از اختیارات ناشی از حقوق عرفی و نه اساسنامهای، از بازرسی مصون نیست (بنابراین حق قانونی، قابل بررسی است).[107]

آموزش تاییدشده

طرح آموزش تاییدشده ستاد ارتباطات دولت، برای تایید دو سطح اصلی آموزش امنیت سایبری، بنیانگذاری شد. همچنین مدرکهای کارشناسی و کارشناسی ارشد نیز وجود دارند. این سطوح:

- آموزش سطح آگاهی: بیان مفهوم، و پایهای برای مفاهیم امنیت سایبری؛ و

- آموزش سطح کاربرد: دوره عمیقتر

طرح آموزش تاییدشده ستاد ارتباطات دولت برای کمک به سازمانها در یافتن آموزش درست، طراحی شد که همزمان، دقیقا مطابق با استانداردهای ستاد ارتباطات دولت نیز باشند. این طرح برای اطمینان از کیفیت بالای دورههای آموزشی امنیت سایبری طراحی شده بود که در آن، آموزش دهندگان نیز بررسیهای کیفی سختی را پشت سر میگذاشتند. فرایند آموزش تاییدشده ستاد ارتباطات دولت، توسط موسسه APMG انجام میشود که یک نهاد مستقل ارائه مدرک است. طرح آموزش تاییدشده ستاد ارتباطات دولت، بخشی از برنامه ملی امنیت سایبری است که دولت بریتانیا بنیانگذاری کرده تا دانش، مهارت، و توانایی در همه مباحث مربوط به امنیت سایبری در کشور را توسعه دهد و مبنای آن چارچوب مهارتهای بنیاد کارآزمودگان امنیت سایبری است.[108]

ایستگاههای کنونی و پیشین

ایستگاههای زیر از هنگام جنگ سرد، کار میکردهاند:[109]

ایستگاهها

- ستاد ارتباطات دولت در چلتنهام

- ستاد ارتباطات دولت در جزیره اسنشن

- ستاد ارتباطات دولت در بیود، کورنوال

- ایستگاه نیکولاس آییوس، قبرس

- ستاد ارتباطات دولت در اسکاربرا، یورکشر شمالی

- فرودگاه نیروی هوایی سلطنتی دیگبی (واحد سیگنال خدمات مشترک)، لینکلنشر

- ستاد ارتباطات دولت در منچستر

- ستاد ارتباطات دولت در لندن

- پایگاه نیروی هوایی سلطنتی مِنوید هیل، یورکشر شمالی

ایستگاههای پیشین:

- ایستگاه برورا وای، ساترلند

- تالار وودهد، استافوردشر

- پایگاه نیروی هوایی سلطنتی کالمهد، سامرست

- ایستگاه هاوکلا وای، فایف

- پایگاه نیروی هوایی سلطنتی لیتل سای وان، هنگ کنگ

در فرهنگ عمومی

- فیلم درام تاریخی بازی تقلید (۲۰۱۴) با بازی بندیکت کامبربچ، داستان تلاش آلن تورینگ برای شکستن کدهای ماشین انیگما در هنگام کار در مدرسه کد و سایفر دولت است.[110]

- از اواخر سال ۱۹۹۹ (میلادی) ستاد ارتباطات دولت، شماری از چالشهای رمزنگاری را به صورت آنلاین برای عموم منتشر کرده که از آن برای جلب علاقه و استخدام نیرو استفاده میکند.[111][112] پاسخ به چالش سال ۲۰۰۴ به صورت "عالی" توصیف شد[113] و برای چالش سال ۲۰۱۵ بیش از ۶۰۰,۰۰۰ بار تلاش شد.[114] همچنین در سال ۲۰۱۶ کتاب پازل ستاد ارتباطات دولت منتشر شد که بیش از ۳۰۰,۰۰۰ نسخه فروخت و درآمد آن، صرف امور خیریه شد. کتاب دوم نیز در اکتبر ۲۰۱۸ منتشر شد.[115]

- در قسمت ویژه مجموعه تلویزیونی دکتر هو به نام "رزولوشن" که در سال ۲۰۱۹ (میلادی) پخش شد ستاد ارتباطات دولت، محل حمله پیشاهنگ شناسایی دالک بود که میخواست از منابع آن ستاد برای فراخواندن ناوگان دالک استفاده میکند.[116][117]

پانویس

- Intelligence and Security Committee of Parliament "Annual Report 2016–2017" بایگانیشده در ۹ نوامبر ۲۰۲۰ توسط Wayback Machine, page 84. House of Commons (20 December 2017). Retrieved 1 June 2018.

- "Financial Statement 2017-18" (PDF). Security and Intelligence Agencies. p. 13. Retrieved 2 April 2020.

- GCHQ – Welcome to GCHQ, Government of the United Kingdom. Retrieved 7 July 2014.

- Headrick, Daniel R. (1991) The invisible Weapon: Telecommunications and International Politics 1851-1945, Oxford UP p219

- "A simple guide to GCHQ's internet surveillance programme Tempora". Wired UK. 24 June 2013.

- Borger, Julian (21 Aug 2013). "NSA files: why the Guardian in London destroyed hard drives of leaked files". The Guardian. Retrieved 27 May 2018.

- Aldrich, 2010, p. 565

- (secondary) Leong, Angela (2007). The Disruption of International Organised Crime: An Analysis of Legal and Non-Legal Strategies. Ashgate Publishing. ISBN 978-0-7546-7066-7. Retrieved 19 April 2012.

- Gannon, Paul (2011). Inside Room 40: The Codebreakers of World War I. Ian Allan Publishing. ISBN 978-0-7110-3408-2.

- Johnson, 1997, p. 27

- Johnson, 1997, p. 44

- Johnson, 1997, p. 45 and Kahn, 1991, p. 82; these sources give different numbers for the initial size of the GC&CS staff

- Macksey, Kenneth (2003). The Searchers: How Radio Interception Changed the Course of Both World Wars. Cassell Military. p. 58. ISBN 0-304-36545-9.

- Smith, 2001, pp. 16–17

- Kahn, 1991, p. 82

- Denniston, Alastair G. (1986). "The Government Code and Cypher School Between the Wars". Intelligence and National Security. 1 (1): 48–70. doi:10.1080/02684528608431841.

- Smith, 2001, pp. 20–21

- Smith, 2001, pp. 18–19

- Aldrich, 2010, p. 18

- Gannon, Paul (2006). Colossus: Bletchley Park's Greatest Secret. Atlantic Books. ISBN 978-1-84354-331-2.

- Alvarez, David (2001). "Most Helpful and Cooperative: GC&CS and the Development of American Diplomatic Cryptanalysis, 1941–1942". In Smith, Michael; Erskine, Ralph. Action This Day: Bletchley Park from the Breaking of the Enigma Code to the Birth of the Modern Computer. Bantam Press. ISBN 978-0593049105.

- Erskine, Ralph; Smith, Michael, eds. (2011), The Bletchley Park Codebreakers, Biteback Publishing Ltd, ISBN 978-1-84954-078-0

- "Mombasa was base for high-level UK espionage operation". Coastweek. Archived from the original on 15 May 2013. Retrieved 25 February 2018.

- Smith, Michael (1998). Station X. Channel 4 books. p. 176. ISBN 0-330-41929-3.

- "History of GCHQ Cheltenham". GCHQ website 'About Us' pages. Archived from the original on 5 October 2006. Retrieved 29 June 2006.

- Duncan Campbell; Mark Hosenball (21 May 1976). "The Eavesdroppers" (PDF). Time Out. Retrieved 1 March 2016.

- Court ruling, "R v Secretary of State for the Home Department, ex parte Hosenball", [1977] 1 W.L.R. 766; [1977] 3 All E.R. 452. Lord Denning presiding judge, 29 March 1977.

- Aldrich, 2010, p. 382

- Murray, Craig (16 October 2007). Dirty Diplomacy. Scribner. p. 332. ISBN 978-1416548010.

- "EComHR Inadmissibility decision of EComHR on application no. 11603/85". 1987.

- "EComHR Inadmissibility decision of EComHR on application no. 11603/85 – The Facts". para. IV

- "Union representation". GCHQ website. Archived from the original on 9 May 2006. Retrieved 12 April 2006.

- "Sacked GCHQ workers win compensation". BBC News. 1 February 2000. Retrieved 12 April 2006.

- "ISC – About". The Intelligence and Security Committee of Parliament – About the Committee. Intelligence and Security Committee of Parliament. Retrieved 1 December 2013.

- "Intelligence Services Act 1994". The National Archives. Retrieved 1 December 2013.

- "Hansard: December 1993 Intelligence Services Bill". Hansard. 9 December 1993.

- Aldrich 2010, p. 483

- Aldrich 2010, p. 493

- Aldrich 2010, p. 494

- UK Retail Price Index inflation figures are based on data from Clark, Gregory (2017). "The Annual RPI and Average Earnings for Britain, 1209 to Present (New Series)". MeasuringWorth. Retrieved January 27, 2019.

- Aldrich 2010, p. 495

- Aldrich 2010, p. 505

- Farrell, Henry (16 March 2017) Sean Spicer just suggested that Obama used British intelligence to spy on Trump. Not so much. The Washington Post

- Blake, Aaron (16 March 2017) Sean Spicer's angry, lonely defense of Trump's wiretapping claim, annotated. The Washington Post

- Aldrich 2010, p. 496

- Aldrich 2010, p. 9

- Aldrich 2010, p. 475

- Nigel West (31 August 2012). Historical Dictionary of Signals Intelligence. Scarecrow Press. pp. 27–. ISBN 978-0-8108-7391-9.

- Aldrich 2010, p. 473

- Aldrich 2010, p. 489

- "Carillion set for growth". BBC News. 19 September 2000.

- Aldrich, 2010, p. 521

- Campbell, Duncan (1981). "Phone tappers and the state". New Statesman: 54.

- Aldrich, 2010, p. 471

- "'Cavalier' GCHQ online spy centre loses 35 laptops". Computerworld UK. 12 March 2010.

- The Guardian: GCHQ intercepted foreign politicians' communications at G20 summits, 16 June 2013

- "Snowden-Interview: Transcript". Norddeutscher Rundfunk. 26 January 2014. Retrieved 28 January 2014.

- Philip Bump (21 June 2013). "The UK Tempora Program Captures Vast Amounts of Data – and Shares with NSA". The Atlantic Wire. Archived from the original on 5 November 2013. Retrieved 23 June 2013.

- "Statement on GCHQ's Alleged Interception of Communications under the US PRISM Programme" (PDF). Intelligence and Security Committee of Parliament. 17 July 2013. Retrieved 17 December 2013.

- "Scale and significance of NSA snooping claims". BBC. 11 June 2013.

- Ackerman, Spencer; Ball, James (28 February 2014). "Optic Nerve: millions of Yahoo webcam images intercepted by GCHQ". The Guardian. Retrieved 2 March 2014.

- "Snowden Docs: British Spies Used Sex and 'Dirty Tricks'". NBC News. 7 February 2014. Retrieved 7 February 2014.

- "The Snowden Files: British Spies Used Sex and 'Dirty' Tricks" (PDF). NBC News Investigations. NBC. Archived from the original (PDF) on 12 January 2015. Retrieved 5 April 2015.

- Robert Hannigan (3 November 2014). "The web is a terrorist's command-and-control network of choice". Financial Times. Retrieved 3 November 2014.

- Sam Jones and Murad Ahmed (3 November 2014). "Tech groups aid terror, says UK spy chief". Financial Times. Retrieved 3 November 2014.

- David Barrett (4 November 2014). "Tech giants reject GCHQ boss Robert Hannigan's call for deal with government". The Daily Telegraph. Retrieved 5 November 2014.

- Ryan Gallager, Profiled: From Radio to Porn, British Spies Track Web Users' Online Identities, The Intercept (25 September 2015).

- Croft, Jane (1 December 2015) UK spy agency GCHQ admits it carries out computer hacking. Financial Times

- "US makes formal apology to Britain after White House accuses GCHQ of wiretapping Trump Tower". The Telegraph. 17 March 2017. Archived from the original on 22 March 2017. Retrieved 17 March 2017.

- "White House apologizes to British government over spying claims". CNN. 17 December 2017. Retrieved 17 March 2017.

- "GCHQ dismisses 'utterly ridiculous' claim it helped wiretap Trump | US news". The Guardian. 17 March 2017. Retrieved 13 April 2017.

- Harding, Luke; Kirchgaessner, Stephanie; Hopkins, Nick (13 April 2017). "British spies were first to spot Trump team's links with Russia". The Guardian. Retrieved 13 April 2017.

- "British intelligence passed Trump associates' communications with Russians on to US counterparts". CNN. 14 April 2017. Retrieved 14 April 2017.

- "GCHQ (@gchq) • Instagram photos and videos". www.instagram.com. Retrieved 2018-11-01.

- Weaver, Matthew (2018-10-31). "GCHQ uses Instagram to 'open up world of espionage' to public". the Guardian. Retrieved 2018-11-01.

- "Operational Selection Policy OSP8" (PDF). Retrieved 2018-01-24.

- "Heilbronn Institute for Mathematical Research". University of Bristol. Retrieved 30 August 2008.

- "CESG Service Catalogue". Archived from the original on 20 August 2015. Retrieved 17 August 2015.

- Singh, Simon. "Unsung Heroes of Cryptography". (originally published in The Sunday Telegraph)

- "About us". National Cyber Security Centre. Retrieved 9 March 2017.

- Newmark, Peter (1991). About Translation. Multilingual Matters. p. 40. ISBN 1-85359-118-1.

- Joint Technical Language Service. Russian-English Military Dictionary (English and Russian Edition). The Stationery Office. ISBN 9780112300199.

- "Government Communications Headquarters, Cheltenham; Joint Technical Language Service". National Archives. Retrieved 25 February 2018.

- Schmid, Gerhard (11 July 2001). "On the existence of a global system for the interception of private and commercial communications (ECHELON interception system) – Temporary Committee on the ECHELON Interception System, (2001/2098(INI))" (PDF). European Parliament: Temporary Committee on the ECHELON Interception System. p. 194. Retrieved 27 March 2008.

- "Intelligence Services Act 1994". Government of the United Kingdom. Retrieved 28 September 2015.

- "The Law". GCHQ. Retrieved 17 December 2013.

- "GCHQ does not breach human rights, judges rule". BBC. 5 December 2014. Retrieved 6 December 2014.

- "The Andrew Marr Show Interview: Theresa May, MP Home Secretary" (PDF). BBC. 23 November 2014. Retrieved 6 December 2014.

Well I guess what he's talking about is the fact that for certain aspects and certain of the more intrusive measures that our security service and police have available to them – i.e. Intercept, intercepting people's telephones and some other intrusive measures – the decision is taken by the Secretary of State, predominantly me. A significant part of my job is looking at these warrants and signing these warrants. I think it's... Some people argue that should be to judges....I think it's very important that actually those decisions are being taken by somebody who is democratically accountable to the public. I think that's an important part of our system. I think it's a strength of our system.

- "The Intelligence and Security Committee of Parliament". Retrieved 14 December 2013.

- "Functions – Key role". The Investigatory Powers Tribunal. Archived from the original on 6 February 2015. Retrieved 6 February 2015.

- "Intelligence Commissioners". Archived from the original on 7 January 2014. Retrieved 14 December 2013.

- "IPT Ruling on Interception". GCHQ. Archived from the original on 6 February 2015. Retrieved 6 February 2015.

- "GCHQ censured over sharing of internet surveillance data with US". BBC. 6 February 2015. Retrieved 6 February 2015.

- "UK-US surveillance regime was unlawful 'for seven years'". The Guardian. 6 February 2015. Retrieved 6 February 2015.

- "IPT rejects assertions of mass surveillance". GCHQ. 5 December 2014. Archived from the original on 6 February 2015. Retrieved 7 February 2015.

- "List of judgments". Investigatory Powers Tribunal. 5 December 2014. Archived from the original on 6 February 2015. Retrieved 7 February 2015.

1. A declaration that the regime governing the soliciting, receiving, storing and transmitting by UK authorities of private communications of individuals located in the UK which have been obtained by US authorities pursuant to Prism and/or Upstream does not contravene Articles 8 or 10 ECHR. 2. A declaration that the regime in respect of interception under ss8(4), 15 and 16 of the Regulation of investigatory Powers Act 2000 does not contravene Articles 8 or 10 ECHR and does not give rise to unlawful discrimination contrary to Article 14, read together with Articles 8 and/or 10 of the ECHR.

- "Statement by the Interception of Communications Commissioner's Office (IOCCO) on the publication of the Interception of Communications Commissioner's Report 2014" (PDF). 12 March 2015. Archived from the original (PDF) on 2 April 2015. Retrieved 14 March 2015."Report of the Interception of Communications Commissioner" (PDF). March 2015. Archived from the original (PDF) on 21 March 2015. Retrieved 14 March 2015.

- "Privacy and Security: A modern and transparent legal framework". Intelligence and Security Committee of Parliament. 12 March 2015. Archived from the original on 16 March 2015. Retrieved 14 March 2015."UK surveillance 'lacks transparency', ISC report says". BBC. 12 March 2015. Retrieved 14 March 2015."Intelligence and security committee report: the key findings". The Guardian. 12 March 2015. Retrieved 14 March 2015.

- "Handful of UK spies accessed private information inappropriately, ISC says". The Guardian. 12 March 2015. Retrieved 31 December 2016.

- "UK: Unlawful spying on two organisations reinforces need for intelligence services to end mass surveillance". Amnesty International UK. 22 June 2015. Retrieved 31 December 2016.

- "Case No. IPT/13/132-9/H IN THE INVESTIGATORY POWERS TRIBUNAL" (PDF). The Investigatory Powers Tribunal. 26 February 2015. Retrieved 31 December 2016.

- "Legal privilege and the conflicting interests of GCHQ and the IPT". The Guardian. 16 March 2015. Retrieved 31 December 2016.

- "British intelligence service spying on MPs in defiance of laws prohibiting it". The Independent. 23 July 2015. Retrieved 31 December 2016.

- "Daily Hansard – Debate, 15 July 2014 : Column 697". Parliament of the United Kingdom. 15 July 2014. Retrieved 31 December 2016.

- Thomas Tamblyn (14 October 2015). "GCHQ Can Monitor Communications Of MPs And Peers Rules Tribunal". Huffington Post.

- "Approved Judgment" (PDF). Investigatory Powers Tribunal. Retrieved 24 January 2018.

- "UKHL 9". United Kingdom House of Lords Decisions. Retrieved 25 February 2018.

- "GCHQ Certified Training (GCT)". APMG. Retrieved 18 April 2018.

- "Life at GCHQ | GCHQ". www.gchq-careers.co.uk. Retrieved 2019-04-05.

- Thorpe, Vanessa (15 November 2014). "Benedict Cumberbatch to inspire the next generation of codebreakers". The Observer. Retrieved 6 December 2014.

- "Puzzling entrance to world of spies". BBC NEWS. 13 January 2000.

- Caroline Byrne (15 January 2000). "The Spy Who Solved Me". ABC News. Archived from the original on 22 May 2001.

- "Huge response to spy base puzzle". BBC NEWS. 10 July 2004.

- Gordon Rayner (4 February 2016). "GCHQ quiz solution: the full answers - but can you understand them?". The Daily Telegraph.

- Ewen MacAskill (3 August 2018). "I spy ... another fiendishly difficult GCHQ puzzle book". The Guardian.

- Bacon, Thomas (January 2, 2019). "The U.K. Government's GCHQ has issued an official response to the Dalek attack in the Doctor Who New Year Special - no need to panic!". Screen Rant. Retrieved February 15, 2020.

- Bui, Hoai-Tran (January 2, 2019). "'Resolution' Proves All the New 'Doctor Who' Needed Was an Old Villain". /Film. Retrieved February 15, 2020.

منابع

- Aldrich, Richard J. (2010). GCHQ: The Uncensored Story of Britain's Most Secret Intelligence Agency. HarperCollins. ISBN 978-0007278473.

- Johnson, John (1997). The Evolution of British Sigint: 1653–1939. HMSO. ASIN B002ALSXTC.

- Kahn, David (1991). Seizing the Enigma: The Race to Break the German U-Boats Codes, 1939–1943. Houghton Mifflin. ISBN 978-0395427392.

- Smith, Michael (2001). "GC&CS and the First Cold War". In Smith, Michael; Erskine, Ralph. Action This Day: Bletchley Park from the Breaking of the Enigma Code to the Birth of the Modern Computer. Bantam Press. ISBN 978-0593049105.

- مشارکتکنندگان ویکیپدیا. «GCHQ». در دانشنامهٔ ویکیپدیای انگلیسی، بازبینیشده در ۱۷ ژوئن ۲۰۲۰.

| در ویکیانبار پروندههایی دربارهٔ ستاد ارتباطات دولت موجود است. |