پینویل

پینوِیل اسم رمز یکی از برنامههای آژانس امنیت ملی ایالات متحده آمریکا است. کار این برنامه، گردآوری و بازیابی چیزهایی مانند ایمیل برای سامانه اطلاعات شبکه دیجیتال است.[1][2] واکاوهای آژانس امنیت ملی میتوانند در این داده، جستجو کنند.

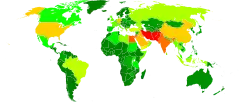

نظارت آژانس امنیت ملی (اِناساِی) |

|---|

|

وجود پینویل، نخستینبار در سال ۲۰۰۵ (میلادی) توسط یکی از واکاوهای آژانس امنیت ملی، آشکار شد که در حال یادگیری استفاده از آن بود.[2] اگرچه برپایه هُملَند سِکوریتی تودِی، پینویل به غیر از ایمیل، داده دیگر مانند ترافیک اینترنت و دیگر روشهای جابجایی داده را نیز گردآوری میکند. نرمافزار آن به گونهای است که خودبهخود از گردآوری داده توسط دیگر اعضای فایو آیز، جلوگیری میکند. بر خلاف جانشین آن که به "ایکسکیاسکور" شناخته میشود هدفهای پینویل، پیش از رهگیری، باید با حکم دادگاه نظارت بر اطلاعات خارجی، تایید شوند.[1]

بر پایه اطلاعات منتشر شده در گاردین که ادوارد اسنودن فاش کرده: "پینویل، بخشی از یک سامانه چندلایه است تا مشکل آژانس امنیت ملی در گردآوری داده و نگهداری آن برای دورههای کوتاه مدت را حل کند." این سامانه به واکاو اجازه میدهد که موارد "جالب" پایگاه دادهها مانند پینویل را نگهداری کند. زیرا پینویل میتواند داده را تا پنج سال نگه دارد.[3]

پینویل، دست کم دو بخش شناخته شده به نامهای "سوئیت" (به معنی "شیرین") و ساور (به معنی "ترش") دارد.[4]

بر پایه اسناد اسنودن، پینویل میتواند ۶۰ گیگابایت داده را در روز، بدون مشکل، پردازش کند. اما هنگامی که یاهو! شروع به جابجای ایمیلها بین مرکز دادههای خود کرد شکست خورد. بنابراین این کار به ماسکولار سپرده شد که رایانش ابری گوگل و یاهو! را شنود الکترونیک میکند. حسابهای ایمیل تحت نظارت که اسپمرها در آنها رخنه میکنند نیز چالشی برای پینویل است. زیرا این اسپمرها میتوانند شمار ایمیل آدرسهای مشکوک مورد بررسی پینویل را به اندازه زیادی بزرگ کنند که اطلاعات آنها دیگر ارزشی نداشته باشد.[5]

نگارخانه

اشاره به پینویل در اسلاید ایکسکیاسکور

اشاره به پینویل در اسلاید ایکسکیاسکور اشاره به پینویل در اسلاید پریزم

اشاره به پینویل در اسلاید پریزم

پانویس

- Anthony L. Kimery (2013-08-05). "NSA's X-KEYSCORE Does Far More than Just Siphon the 'Net, But is it Working?". HStoday. Homeland Security Today. Archived from the original on 23 March 2014. Retrieved 2014-03-23.

- James Risen, Eric Lichtblau (2013-06-16). "E-Mail Surveillance Renews Concerns in Congress". The New York Times. Archived from the original on 23 March 2014. Retrieved 2014-03-23., page 1 at archive.

- Glenn Greenwald (2013-07-31). "XKeyscore: NSA tool collects 'nearly everything a user does on the internet'". The Guardian. Archived from the original on 20 March 2014. Retrieved 2014-03-23.

- James Ball (journalist), Spencer Ackerman (2013-08-09). "NSA loophole allows warrantless search for US citizens' emails and phone calls". The Guardian. Archived from the original on 23 March 2014. Retrieved 2014-03-23.

- Sean Gallagher (2013-10-31). "How the NSA's MUSCULAR tapped Google's and Yahoo's private networks". Ars Technica. Archived from the original on 23 March 2014. Retrieved 2014-03-23.

منابع

- مشارکتکنندگان ویکیپدیا. «Pinwale». در دانشنامهٔ ویکیپدیای انگلیسی، بازبینیشده در ۴ فوریه ۲۰۱۹.