توکن امنیتی

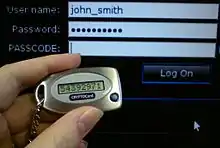

نمودافزار امنیتی[1] یا توکِن امنیتی (به انگلیسی: Security token) سختافزاری کوچک است که برای ورود کاربر یک سرویس رایانهای به سامانه بهکار میرود. به عبارت دیگر، این دستگاه یک دستگاه فیزیکی است که در اختیار کاربران مجاز قرار میگیرد تا به راحتی بتوانند برای استفاده از یک سیستم کامپیوتری هویت آنها تشخیص داده شود. توکن امنیتی برای اثبات هویت فرد به صورت الکترونیکی استفاده میشود.(به عنوان مثال نحوه دسترسی به حساب بانکی از راه دور). از توکن به علاوه یا به جای رمز عبور معمولی برای احراز هویت مشتری که خواهان ورود به سیستم است، بهره میبرند. به عبارت دیگر به عنوان یک کلید الکترونیکی برای دسترسی عمل میکند.

بعضی از توکنها کلیدهای رمزنگاری مانند امضا دیجیتال و اطلاعات بیومتریک مثل اثرانگشت را در حافظه خود ذخیره میکنند.[2] این توکنها شامل چند کلید برای وارد کردن پینکد یا شماره شناسایی شخصی) و آغاز برنامه توکن برای انجام عملیات ایجاد رمز عبور هستند. طراحی مخصوصی از این توکن به صورت ارتباط USB و بلوتوث است که این روشها در انتقال کلید رمز تولید شده به سیستم دخالت دارند.

انواع نشانه و موارد استفاده

چهار گونه نشانهٔ امنیتی وجود دارد:

- رمز ثابت

- رمز پویا با استفاده از الگوریتم متقارن

- رمز پویا با استفاده از الگوریتم نامتقارن

- پرسش و پاسخ

در این نوشته منظور نوع دوم نشانهاست.

سادهترین نوع نشانه نیاز به اتصال به کامپیوتر ندارد. مشتری اعداد را به وسیله صفحه کلیدی که روی صفحه نمایش وجود دارد وارد میکند و سپس شماره شناسایی شخصی یا PIN code برای ورود به نشانه را زده وارد میشود. هرچند قطع شدن از سرور احراز هویت باعث میشود که نشانهها در مقابل حملات میانی آسیبپذیر باشند.

بعضی از نشانهها به وسیله اتصالات بی سیم به کامپیوتر وصل میشوند، مانند بلوتوث. این نوع نشانهها دنبالهای از کلید را به مشتری محلی یا نزدیکترین نقطه دسترسی انتقال میدهند.

نوع دیگر نشانه که امروز خیلی کاربرد وسیعی دارد، تلفنهای همراه هستند که از ارتباطات در سطح کانالهای out-of-band مثل صدا، پیام کوتاه، USSD و... استفاده میکند. این نوع نشانه نیز همانند نشانههای غیر متصل فیزیکی (نوع اول) در مقابل حملات میانی آسیبپذیر هستند.

در نشانههایی که باید به کامپیوتر متصل شوند، باید موارد زیر را در نظر گرفت:

- - اتصال نشانه به سیستم با استفاده از دستگاههای ورودی مناسب

- - وارد کردن PIN code در صورت نیاز

وابسته به نوع نشانه، سیستم عامل کامپیوتر باید:

- - کلید را از نشانه میخواند و عملیات رمزنگاری را روی آن اجرا میکند.

- - و یا اینکه از سفت افزار (تلفیقی از سخت افزار و نرمافزار- firmware) نشانه میخواهد این عملیات را انجام دهد.

در پایان، یک روش دسترسی به نشانه که نشانه مجازی نامیده میشود، به برقراری ارتباط http/https در پروتکل اینترنت برای تبادل اطلاعات نشانه و کلید امضای دیجیتال با سایر دستگاههای متصل به اینترنت، تکیه دارد. این روش باعث کاهش خطرات ناشی از حملات میانی و کاهش هزینههای حمایتی میشود. یک کاربرد مرتبط استفاده از سخت افزار دانگل (Dongle) است. بعضی برنامهها برای اثبات نرمافزارهای مرتبط یه سخت افزار نیاز دارند. دانگل در قسمت ورودی دستگاه قرار میگیرد و نرمافزار هنگام دسترسی به دستگاههای ورودی و خروجی (I/O) از سوالات احراز هویت نرمافزار استفاده میکند و مجاز شمرده شده و سپس دسترسی قابل قبول است.

حداقل نیازمندی

مورد اول (برای راه اندازی اولیه و نشانههای مستثنی). کمترین نیازمندی هر نشانه داشتن یک مشخصه منحصربهفرد ذاتی است که در حافظه ذخیره شدهاست. این حافظه قابل دستکاری نیست و به بیان بهتر به گونهای طراحی شدهاست که به صورت باز برای سایر کاربردهایی که توسط فروشندگان نشانه و سازمانهای دیگر ارائه میشود، در دسترس نیست.

مورد دوم (برای نشانههای out-of-band). کمترین نیازمندی در این نوع، اتصال به رسانههایی مشابه شبکههای موبایل برای USSD، پیام کوتاه و صدا است، که تمام چیزهایی که نیاز است در شماره موبایل یا تلفن ثبت شدهاست.

آسیب پذیری

سادهترین مورد آسیب پذیری در وسایلی که شامل رمز هستند، گم شدن دستگاه کلید مخصوص یا فعالکننده تلفن هوشمند با توابع جامعیت کلید است. نشانههای غیرمتصل و نشانههایی که از out-of-band استفاده میکنند، در مقابل حملات میانی آسیبپذیر هستند. در این نوع حمله، فرد کلاهبردار به عنوان یک عنصر میانی بین کاربر (نشانه) و سیستم اصلی (احراز هویت) قرار میگیرد. سپس مقدار نشانه را از کاربر درخواست کرده و خودش آن را به سیستم احراز هویت تحویل میدهد و خود را به جای کاربر نشانه جا میزند. تا زمانیکه مقدار نشانه از نظر ریاضی درست باشد، احراز هویت با موفقیت انجام میشود و فرد کلاهبردار قادر به دسترسی است. در سال ۲۰۰۶، Citibank اعلام کرد که کاربران سخت افزارهایی که بر اساس نشانه کار میکردند، قربانی حمله میانی توسط افراد اوکراینی گردیدهاند.

امضای دیجیتال

امضای دیجیتال به اندازه امضای دستی قابل اطمینان است. برای ساخت امضای دیجیتال نیاز به یک کلید خصوصی است که فقط خود فرد مجاز آن را میداند. نشانهها با انجام عملیات تولید مطمئن و ذخیره کلید خصوصی امضای دیجیتال را امن میکنند. به این ترتیب برای احراز هویت قابل استفادهاست. چون همانطور که گفته شد کلید خصوصی نشانهای بر شخصیت فرد و یگانه بودن آن است. نشانههایی که برای احراز هویت استفاده میشوند باید یک شماره خاص و یکتا داشته باشند. تمام روشهای نشانه برای امضای دیجیتال به مسائل و قوانین ملیتی مناسب نیستند. نشانههایی که صفحه کلید ندارند یا از اینترفیسهای(به انگلیسی: Interface) دیگری استفاده میکنند برای سناریو امضا مناسب نیستند.

انواع نشانههای سخت افزاری و نرمافزاری

بعضی از نشانههای امنیتی هم به صورت سخت افزاری و هم به صورت نرمافزاری در دسترس هستند. اگر فردی به این دو نوع نشانه امنیتی نگاه کند، از لحاظ ساختاری یکسان به نظر میرسند ولی در توابع یک سری تفاوتهایی با هم دارند.

- نشانه غیرمتصل (Disconnected)

نشانه مورد نظر هیچ گونه اتصال فیزیکی و منطقی با کامپیوتر مشتری ندارد. بهطور معمول به دستگاه ورودی خاصی نیاز ندارند. در عوض یک صفحه نمایش داخل خود دارند که دادههای احراز هویت به وسیله آن نمایش داده میشود و کاربر به صورت دستی اطلاعات را با صفحه کلید وارد میکند. این نوع نشانه (معمولاً همراه یک رمز عبور) برای احراز هویت در تشخیص افراد به صورت بر خط بیشتر مورد استفاده قرار میگیرد.

- نشانه متصل (Connected)

این نوع نشانه باید حتماً به صورت فیزیکی به کامپیوتر مشتری متصل گردد. نشانهها در این دسته بهطور اتوماتیک اطلاعات احراز هویت را به کامپیوتر مشتری در همان اولین ارتباط منتقل میکند، به جز اطلاعاتی که باید بهطور دستی توسط کاربر داده شود. برای استفاده از این نوع نشانه باید دستگاه ورودی مناسبی روی سیستم نصب شود. معمولترین نوع از نشانههای متصل، کارتهای هوشمند و نشانه USB است که به ترتیب نیاز به دستگاه کارت خوان کارت هوشمند و پورت USB دارند.

- کارت هوشمند

بسیاری از نشانههای متصل از تکنولوژی کارت هوشمند استفاده میکنند. کارت هوشمند میتواند خیلی ارزان و شامل مکانیزمهای امنیتی مطمئن باشد. (همانند آنهایی که توسط مؤسسههای مالی استفاده میگردد، مثل دسته چک) عملکرد محاسباتی کارت هوشمند اغغلب محدود است و آن به دلیل توان مصرفی بسیار کم آن هاست.

- نشانه بدون تماس (Contactless)

این نوع نشانه سومین نوع از نشانههای فیزیکی است. در این نوع برخلاف نشانه متصل که نیاز به اتصال فیزیکی دارد، از اتصال منطقی برای ارتباط با کامپیوتر مشتری استفاده میشود. به دلیل عدم استفاده از اتصال فیزیکی، این نشانه کاربردی راحتتر نسبت به نشانه متصل دارد. بهطور کلی میتوان گفت نشانه بدون تماس برای سیستمهای ورودی بدون کلید و پرداخت الکترونیک مثل رمز سریع موبایل که از فرکانسهای رادیویی برای اطلاعات احراز هویت استفاده میکنند، انتخاب مناسب تری است. این نوع نشانه چون از فرکانسهای رادیویی استفاده میکند احتمال نگرانی در مسائل امنیتی آن بیشتر است. در یک بررسی مشخص شد که فرکانسهای رادیویی مورد استفاده به راحتی قابل هک یا کپی برداری هستند. مشکل دیگر در رابطه با نشانه بدون تماس عمر بسیار محدود باتری آن است، که معمولاً ۵-۳ سال میباشد. در مقایسه با نشانه USB ممکن است تا ۱۰ سال باتری آن مفید کار کند. هرچند بعضی از نشانه اجازه میدهند برای کاهش هزینهها باتری آنها عوض شود.

- نشانه بلوتوثی

نشانه بلوتوثی اغلب با نشانه USB ترکیب میشود به این ترتیب هم در حالت متصل و هم در حالت بدون تماس کار میکند. احراز هویت با بلوتوث به فاصله بستگی دارد و تا فاصله ۱۰ متری میتواند عمل کند. اگر بلوتوث در دسترس نباشد باید نشانه را به پورت USB ککامپیوتر متصل کرد. از مزیتهای عملیات در حالت بلوتوث این است که میتوان عمل خاتمه کار را با افزایش فاصله (از بین رفتن بلوتوث) ادغام کرد.

- GSM تلفن سلولی

کاربران میتوانند از تلفن همراه خود به عنوان نشانه امنیتی بهره ببرند. یک برنامه جاوا روی موبایل نصب میشود که آن توابع برای فراهم آوردن یک نشانه مخصوص را روی گوشی اجرا میکند. دیگر روشهای استفاده از تلفن سلولی شامل ارسال پیام کوتاه، برانگیختن یک تلفن غیرفعال و استفاده از پروتکلهای اینترنتی مثل HTTP/HTTPS است. چنین روشهایی میتوانند به راحتی گسترش پیدا کنند و باعث کاهش هزینههای منطقی و حذف نیاز به نشانههای مجزا شوند.

جستارهای وابسته

منابع

- «نمودافزار اصالتسنجی» [مهندسی مخابرات] همارزِ «authentication token»؛ منبع: گروه واژهگزینی. جواد میرشکاری، ویراستار. دفتر نهم. فرهنگ واژههای مصوب فرهنگستان. تهران: انتشارات فرهنگستان زبان و ادب فارسی. شابک ۹۷۸-۹۶۴-۷۵۳۱-۱۸-۴ (ذیل سرواژهٔ نمودافزار اصالتسنجی)

- «Privaris Inc. - Computer security tokens». بایگانیشده از اصلی در ۲۷ نوامبر ۲۰۱۳. دریافتشده در ۲۶ اوت ۲۰۱۳.

- Wikipedia contributors، "Security token،" Wikipedia، The Free Encyclopedia، http://en.wikipedia.org/w/index.php?title=Security_token&oldid=206147215